Вперше виявлений у 2016 році, ботнет Mirai захопив безпрецедентну кількість пристроїв і завдав величезної шкоди Інтернету. Тепер він повернувся і небезпечніше, ніж будь-коли.

Новий покращений Mirai заражає все більше пристроїв

18 березня 2019 року дослідники безпеки в Мережі Пало-Альто оголосив, що Mirai було налаштовано та оновлено для досягнення тієї ж мети у більшому масштабі. Дослідники виявили, що Mirai використовувала 11 нових експортів (в результаті чого загальна кількість досягла 27) і новий список облікових даних адміністратора за замовчуванням. Деякі зміни спрямовані на обладнання для бізнесу, зокрема телевізори LG Supersign і бездротові презентаційні системи WePresent WiPG-1000.

Mirai може бути ще більш потужним, якщо зможе захопити бізнес-технічне забезпечення та командувати бізнес-мережами. Як Ручна Нігам, старший дослідник загроз з Palo Alto Networks, ставить це:

Ці нові функції надають ботнету широку поверхню атаки. Зокрема, орієнтація на корпоративні зв’язки також надає йому доступ до більшої пропускної здатності, що в кінцевому підсумку призводить до більшої вогневої потужності ботнету для DDoS-атак.

Цей варіант Miria продовжує атакувати споживчі маршрутизатори, камери та інші підключені до мережі пристрої. У руйнівних цілях, чим більше пристроїв заражено, тим краще. За іронією долі, шкідливе корисне навантаження було розміщено на веб-сайті, який рекламує бізнес, який займається «Електронною безпекою, інтеграцією та моніторингом сигналізації».

Mirai — це ботнет, який атакує пристрої IOT

Якщо ви не пам’ятаєте, у 2016 році ботнет Mirai, здавалося, був скрізь. Він націлений на маршрутизатори, системи DVR, IP-камери тощо. Їх часто називають пристроями Інтернету речей (IoT) і включають прості пристрої, як-от термостати, які підключаються до Інтернету. Ботнети працюють, заражаючи групи комп’ютерів та інших пристроїв, підключених до Інтернету, а потім змушуючи ці заражені машини атакувати системи або працювати над іншими цілями скоординовано.

Mirai переслідувала пристрої з обліковими даними адміністратора за замовчуванням, тому що їх ніхто не змінював, або тому, що виробник жорстко закодував їх. Ботнет захопив величезну кількість пристроїв. Навіть якби більшість систем не були дуже потужними, ці цифри могли б працювати разом, щоб досягти більше, ніж потужний зомбі-комп’ютер сам по собі.

Mirai перебрала майже 500 000 пристроїв. Використовуючи цей згрупований ботнет пристроїв IoT, Mirai пошкодила такі служби, як Xbox Live і Spotify, і веб-сайти, такі як BBC і Github, напряму націлюючись на провайдерів DNS. З такою кількістю заражених комп’ютерів Dyn (постачальник DNS) був знищений атакою DDOS, яка отримала 1,1 терабайта трафіку. Атака DDOS працює шляхом заповнення цілі величезною кількістю інтернет-трафіку, більшою, ніж ціль може впоратися. Це призведе до сканування веб-сайту чи служби жертви або її повного виключення з Інтернету.

Оригінальними творцями програмного забезпечення ботнету Marai були заарештований, визнав свою провину та отримав іспитовий термін. На деякий час Mirai була закрита. Але коду вижило достатньо, щоб інші погані актори взяли під контроль Мірай і змінили його відповідно до своїх потреб. Тепер є ще один варіант Мірай.

Як захистити себе від Мірай

Mirai, як і інші ботнети, використовує відомі експлойти для атаки на пристрої та їх компрометації. Він також намагається використовувати відомі облікові дані для входу за замовчуванням, щоб працювати з пристроєм і переймати його. Отже, ваші три найкращі лінії захисту прямі.

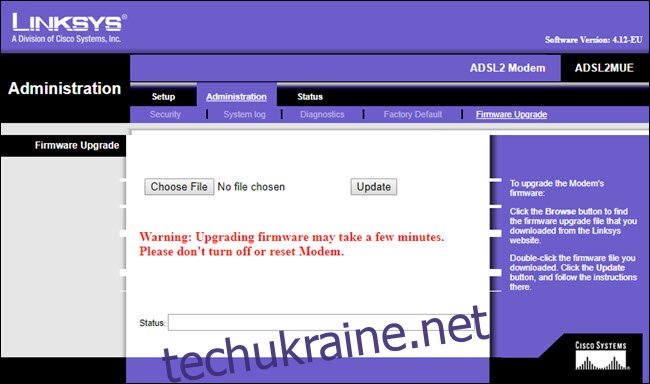

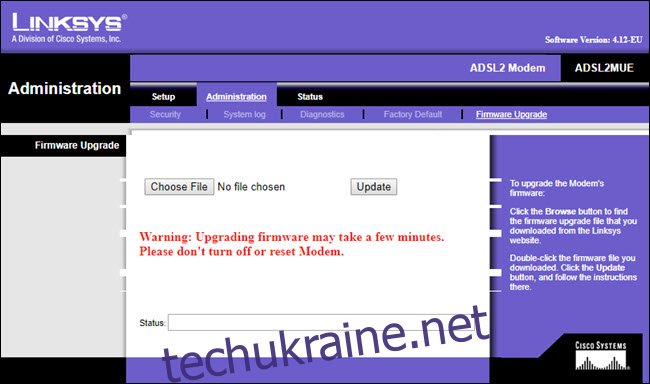

Завжди оновлюйте мікропрограму (та програмне забезпечення) всього, що є у вас вдома або на робочому місці, що може підключатися до Інтернету. Злом — це гра в кішки-мишки, і як тільки дослідник виявляє новий експлойт, виправляють виправлення проблеми. Подібні ботнети процвітають на пристроях без виправлень, і цей варіант Mirai нічим не відрізняється. Експлойти, спрямовані на обладнання для бізнесу, були виявлені минулого вересня та 2017 року.

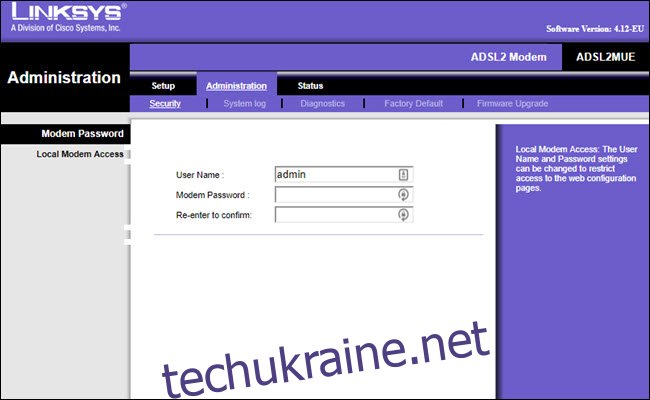

Якнайшвидше змініть облікові дані адміністратора ваших пристроїв (ім’я користувача та пароль). Для маршрутизаторів це можна зробити у веб-інтерфейсі маршрутизатора або мобільному додатку (якщо він є). Щодо інших пристроїв, на які ви входите, використовуючи ім’я користувача або пароль за замовчуванням, зверніться до посібника пристрою.

Якщо ви можете ввійти за допомогою адміністратора, пароля або порожнього поля, вам потрібно змінити це. Обов’язково змінюйте облікові дані за замовчуванням щоразу, коли ви налаштовуєте новий пристрій. Якщо ви вже налаштували пристрої та не змінили пароль, зробіть це зараз. Цей новий варіант Mirai націлений на нові комбінації імен користувачів і паролів за замовчуванням.

Якщо виробник вашого пристрою припинив випуск нових оновлень мікропрограми або він жорстко запрограмував облікові дані адміністратора, і ви не можете їх змінити, подумайте про заміну пристрою.

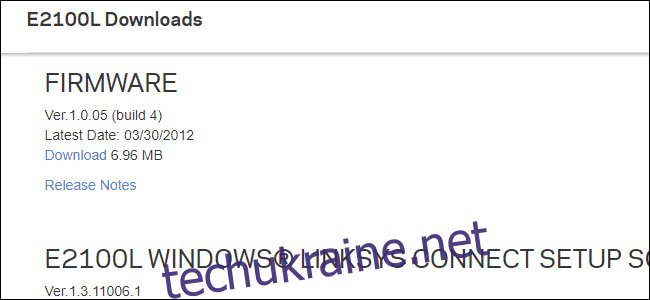

Найкращий спосіб перевірити – почати на веб-сайті виробника. Знайдіть сторінку підтримки свого пристрою та знайдіть будь-які сповіщення щодо оновлення мікропрограми. Перевірте, коли був випущений останній. Якщо з моменту оновлення мікропрограми пройшли роки, виробник, ймовірно, більше не підтримує пристрій.

Ви також можете знайти інструкції щодо зміни облікових даних адміністратора на веб-сайті підтримки виробника пристрою. Якщо ви не можете знайти останні оновлення мікропрограми або спосіб змінити пароль пристрою, ймовірно, настав час замінити пристрій. Ви не хочете залишати щось постійно вразливе підключеним до вашої мережі.

Якщо остання прошивка, яку ви можете знайти, дата 2012 року, вам слід замінити пристрій.

Якщо остання прошивка, яку ви можете знайти, дата 2012 року, вам слід замінити пристрій.

Заміна пристроїв може здатися кардинальною, але якщо вони вразливі, це найкращий варіант. Ботнети, як Mirai, не зникають. Ви повинні захищати свої пристрої. І, захищаючи власні пристрої, ви захищаєте решту Інтернету.