Зміна підходу Windows 10 до шифрування SSD

Чимало споживчих SSD-накопичувачів заявляють про підтримку шифрування, і BitLocker донедавна їм довіряв. Проте, як стало відомо минулого року, ці диски часто не забезпечували належного захисту файлів. Нещодавно Microsoft внесла зміни до Windows 10, щоб відмовитися від довіри до таких ненадійних SSD і за замовчуванням використовувати програмне шифрування.

Раніше, твердотільні накопичувачі та інші жорсткі диски могли заявляти про свою здатність до “самошифрування”. У такому випадку BitLocker не здійснював власного шифрування, навіть якщо ви його вмикали вручну. В теорії, це мало бути вигідно: диск мав би виконувати шифрування на рівні мікропрограми, пришвидшуючи процес, зменшуючи навантаження на процесор і заощаджуючи енергію. Але на практиці виявилося, що багато дисків мали стандартні головні паролі та інші серйозні недоліки в безпеці. З’ясувалося, що споживчим SSD не можна довіряти в питаннях шифрування.

Тепер Microsoft змінила правила гри. BitLocker за замовчуванням ігнорує диски, що стверджують про “самошифрування”, і виконує шифрування за допомогою програмних засобів. Навіть якщо ваш диск заявляє про підтримку шифрування, BitLocker не буде йому довіряти.

Ця зміна з’явилася у Windows 10 з оновленням KB4516071, випущеним 24 вересня 2019 року. Про це першим повідомив SwiftOnSecurity у Twitter:

Microsoft відмовляється від виробників SSD: Windows більше не довірятиме дискам, які стверджують, що вони можуть шифрувати себе, натомість BitLocker за замовчуванням використовуватиме шифрування AES з прискоренням процесора. Це після виявлення загальних проблем із шифруванням на основі мікропрограми. https://t.co/6B357jzv46 pic.twitter.com/fP7F9BGzdD

— SwiftOnSecurity (@SwiftOnSecurity) 27 вересня 2019 року

Існуючі системи з BitLocker не будуть автоматично оновлені та продовжать використовувати апаратне шифрування, якщо воно було налаштовано таким чином спочатку. Якщо на вашій системі вже увімкнено шифрування BitLocker, вам необхідно розшифрувати диск і зашифрувати його знову, щоб переконатися, що BitLocker використовує програмне шифрування, а не апаратне. Цей бюлетень Microsoft містить команду для перевірки того, чи використовує ваша система апаратне або програмне шифрування.

Як зазначає SwiftOnSecurity, сучасні процесори здатні ефективно справлятися з шифруванням у програмному забезпеченні, тому ви не відчуєте помітного сповільнення при переході BitLocker на програмне шифрування.

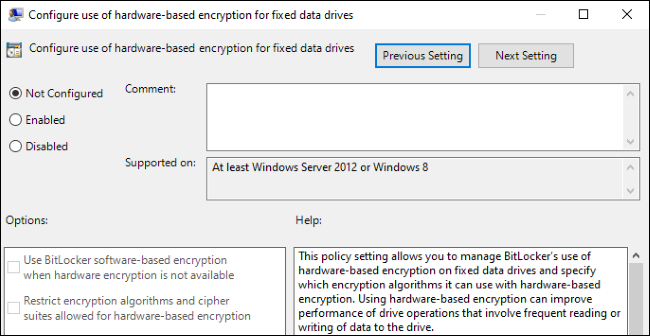

BitLocker все ще дозволяє використовувати апаратне шифрування, якщо є таке бажання. Ця можливість просто відключена за замовчуванням. Для компаній, які мають диски з надійним мікропрограмним забезпеченням, існує параметр “Налаштувати використання апаратного шифрування для фіксованих накопичувачів даних” у розділі “Конфігурація комп’ютера” -> “Адміністративні шаблони” -> “Компоненти Windows” -> “Шифрування диска BitLocker” -> “Фіксовані диски даних” в груповій політиці, який дозволить повторно активувати використання апаратного шифрування. Усім іншим користувачам рекомендовано залишити цей параметр у вимкненому стані.

На жаль, Microsoft та й інші користувачі більше не можуть довіряти виробникам дисків. Це цілком логічно: ваш ноутбук може бути вироблений Dell, HP або навіть самою Microsoft. Але чи знаєте ви, який саме диск встановлено у вашому ноутбуці і хто його виробник? Чи можете ви бути впевнені, що виробник цього диска надійно обробляє шифрування і своєчасно випускає оновлення у разі виявлення проблем? Як показує практика, довіряти їм не варто. І тепер Windows також не буде цього робити.