Швидкі посилання

Ключові висновки

- Ключі шифрування BitLocker можна вкрасти за допомогою Raspberry Pi Pico, але експлойт працює лише із зовнішніми TPM, які використовують шину LPC.

- Більшість сучасних апаратних засобів інтегрує TPM, що ускладнює вилучення ключів BitLocker. Процесори AMD і Intel, швидше за все, безпечні.

- Незважаючи на експлойт, шифрування BitLocker AES-128 або AES-256 залишається безпечним, тому відмовлятися від нього не потрібно.

BitLocker від Microsoft є одним із найпопулярніших інструментів повного дискового шифрування, вбудований у Windows 10 і 11 Pro, забезпечуючи легкий варіант шифрування для мільйонів користувачів Windows у всьому світі. Але репутація BitLocker як провідного інструменту шифрування може бути під загрозою після того, як YouTuber успішно вкрав ключі шифрування та розшифрував особисті дані всього за 43 секунди, використовуючи Raspberry Pi Pico вартістю 6 доларів.

Як було зламано шифрування BitLocker?

Шифрування BitLocker було зламано ютубером Stacksmashing, який опублікував відео, в якому детально описано, як він перехоплював дані BitLocker, витягував ключі дешифрування та успішно використовував процес шифрування BitLocker.

Експлойт Stacksmashing включає зовнішній модуль Trusted Platform Module (TPM) — той самий чіп TPM, який зупиняє оновлення Windows 11 — який є на деяких ноутбуках і комп’ютерах. Хоча багато материнських плат інтегрують мікросхему TPM, а сучасні процесори інтегрують TPM у свою конструкцію, інші машини все ще використовують зовнішній TPM.

Ось проблема та експлойт, виявлені Stacksmashing. Зовнішні модулі TPM зв’язуються з центральним процесором за допомогою так званої шини LPC (Low Pin Count), яка є способом для пристроїв з низькою пропускною здатністю підтримувати зв’язок з іншим обладнанням, не створюючи накладних витрат на продуктивність.

Однак Stacksmashing виявив, що хоча дані на TPM захищені, під час процесу завантаження канали зв’язку (шина LPC) між TPM і ЦП повністю незашифровані. За допомогою правильних інструментів зловмисник може перехопити дані, що пересилаються між TPM і ЦП і містять незахищені ключі шифрування.

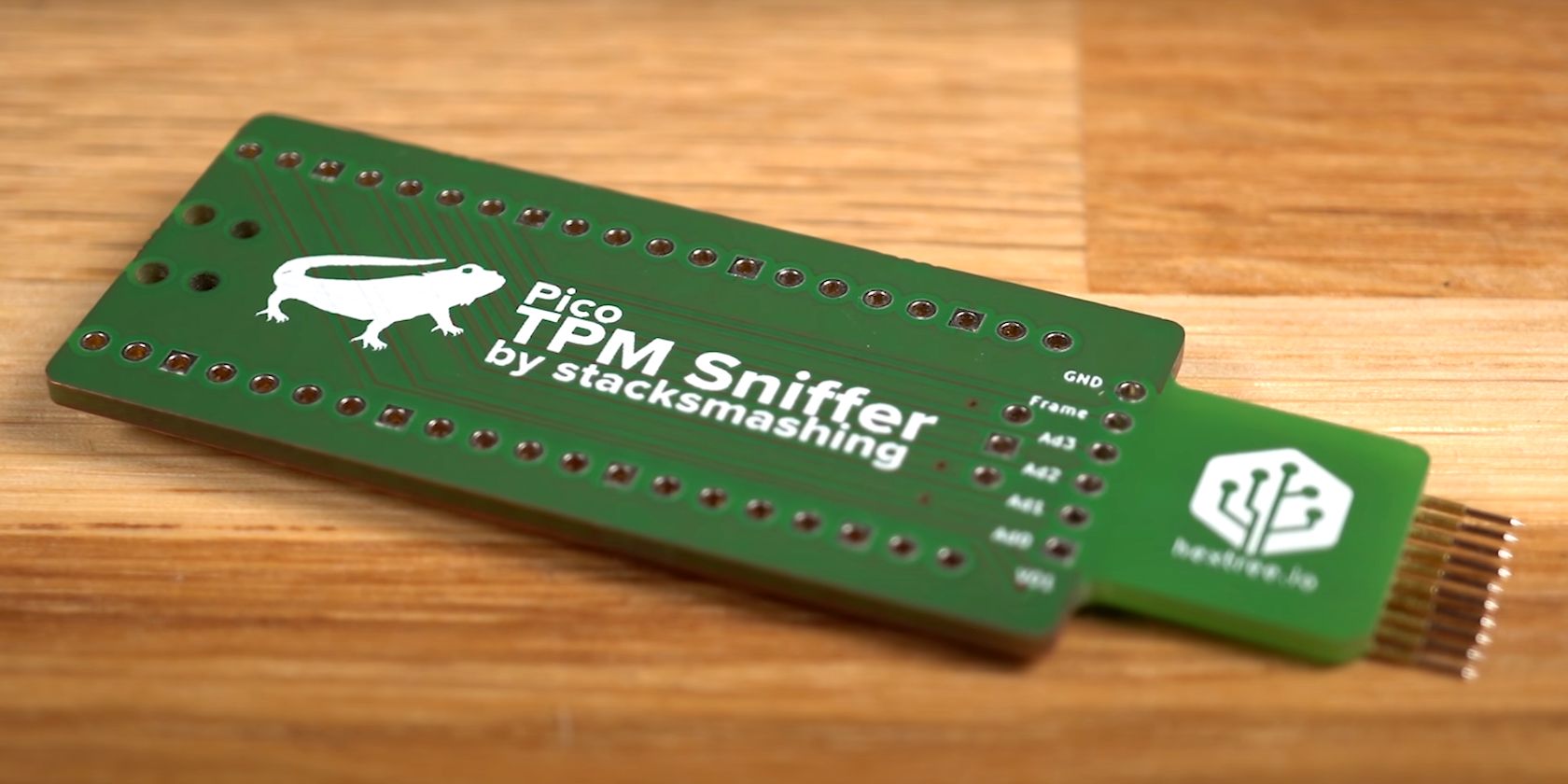

Такі інструменти, як Raspberry Pi Pico, хвилинний одноплатний комп’ютер за 6 доларів, який має багато застосувань. У цьому випадку Stacksmashing підключив Raspberry Pi Pico до невикористаних роз’ємів на тестовому ноутбуці та зміг прочитати двійкові дані під час завантаження машини. Отримані дані містили головний ключ тома, збережений у TPM, який потім він міг використовувати для розшифровки інших даних.

Чи настав час відмовитися від BitLocker?

Цікаво, Microsoft вже знала потенціал для цієї атаки. Однак це перший випадок практичної атаки, яка демонструє, наскільки швидко можна вкрасти ключі шифрування BitLocker.

Це піднімає життєво важливе питання про те, чи варто вам розглядати можливість переходу на альтернативу BitLocker, як-от безкоштовний VeraCrypt з відкритим кодом. Хороша новина полягає в тому, що вам не потрібно стрибати з корабля з кількох причин.

По-перше, експлойт працює лише із зовнішніми TPM, які запитують дані від модуля за допомогою шини LPC. Більшість сучасних апаратних засобів інтегрує TPM. Хоча TPM на основі материнської плати теоретично можна використовувати, це потребує більше часу, зусиль і тривалого періоду роботи з цільовим пристроєм. Отримання даних головного ключа томів BitLocker із TPM стає ще складнішим, якщо модуль інтегровано в ЦП.

Процесори AMD інтегрували TPM 2.0 з 2016 року (із запуском AM4, відомого як fTPM), тоді як процесори Intel інтегрували TPM 2.0 із запуском процесорів Coffee Lake 8-го покоління в 2017 році (відомих як PTT). Досить сказати, що якщо ви використовуєте машину з процесором AMD або Intel після цих дат, ви, швидше за все, у безпеці.

Варто також зазначити, що незважаючи на цей експлойт, BitLocker залишається захищеним, а фактичне шифрування, яке лежить в його основі, AES-128 або AES-256, все ще безпечно.