NAC став потужним інструментом, який допомагає компаніям захистити свої мережі, контролюючи доступ користувачів і пристроїв.

Оскільки організації продовжують використовувати сучасні технологічні досягнення для керування своєю мережевою інфраструктурою, потреба у захисті доступу до мережі стає критичною проблемою.

Завдяки NAC організації можуть запобігти несанкціонованому доступу та захиститися від таких загроз, як зловмисне програмне забезпечення та віруси.

У цій статті ми зануримося у світ NAC і дослідимо його переваги, типи та те, як вибрати правильне рішення NAC для вашої організації.

Давайте розпочнемо!

Що таке контроль доступу до мережі?

Контроль доступу до мережі (NAC) — це механізм безпеки, який організації використовують для забезпечення безпеки своєї мережевої інфраструктури. Це гарантує, що лише авторизовані та сумісні пристрої мають доступ до мережі.

Це як захисний щит, який захищає ваш замок від зловмисників!

Основна мета NAC — запобігти несанкціонованому доступу до мережі, який може призвести до порушень безпеки, простоїв та інших шкідливих інцидентів.

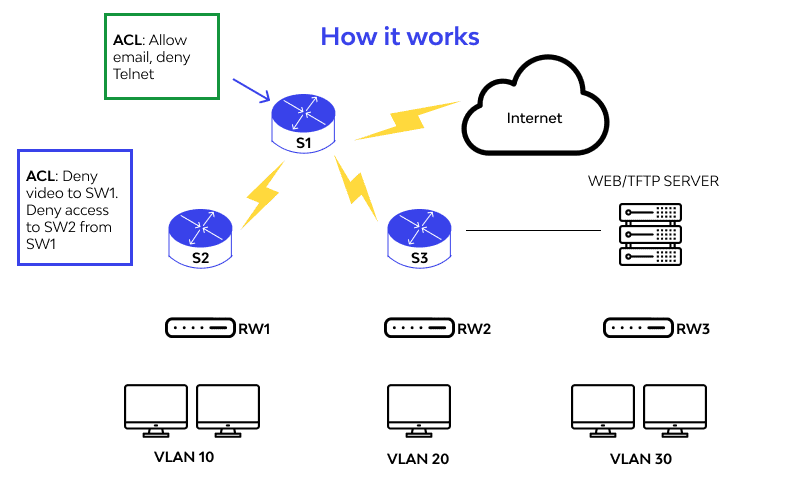

Як працює NAC?

Контроль доступу до мережі (NAC) — це розширене рішення безпеки, яке допомагає контролювати доступ до мереж шляхом застосування політик, які визначають, яким користувачам і пристроям дозволено підключатися та який рівень доступу їм надається.

Спосіб роботи NAC може бути досить складним і включає в себе безліч різних компонентів.

Ідентифікація пристрою

Точніше кажучи, коли пристрій намагається підключитися до мережі, він спочатку ідентифікується за допомогою різних засобів, таких як MAC-адреса, IP-адреса або ім’я хоста.

Аутентифікація

Після цього пристрій перевіряється системою NAC, щоб переконатися, що він авторизований для підключення до мережі. Автентифікацію можна виконати за допомогою різних методів, наприклад імені користувача та пароля, цифрових сертифікатів, біометричної автентифікації або смарт-карт.

Відповідність кінцевої точки

Після автентифікації пристрою система NAC перевіряє, чи відповідає пристрій політикам безпеки організації та вимогам відповідності. Це включає перевірку наявності на пристрої найновішого антивірусного програмного забезпечення, захисту брандмауера та останніх виправлень операційної системи.

Доступ до мережі

Якщо пристрій відповідає політикам безпеки організації, йому надається доступ до мережі. Однак, якщо пристрій не відповідає вимогам, система NAC може або заборонити доступ, або помістити пристрій у обмежену мережу, де можна виконати виправлення.

Постійний моніторинг

Після того, як пристрою надано доступ до мережі, система NAC продовжує контролювати пристрій на відповідність політикам безпеки. Якщо пристрій виходить з ладу, система NAC може вжити заходів, наприклад скасувати доступ до мережі або повторно помістити пристрій на карантин.

Важливість NAC

Важливість контролю доступу до мережі (NAC) не можна недооцінювати в сучасному світі з гіперз’єднаннями, де кібератаки та витоки даних є поширеними явищами.

Є кілька ключових причин, чому NAC має важливе значення в сучасному ландшафті кібербезпеки.

NAC покращує продуктивність мережі, контролюючи кількість і типи пристроїв, яким дозволено підключатися. Це зменшує ризик перевантаження мережі та потенційного простою, що може стати головним джерелом розчарування для мережевих адміністраторів.

Він спрощує керування пристроєм, забезпечуючи централізоване керування мережевими пристроями. Це полегшує моніторинг і керування доступом до мережі, що зменшує навантаження на ІТ-адміністраторів і забезпечує правильну конфігурацію пристроїв.

Нарешті, NAC допомагає зменшити ризик внутрішніх загроз, гарантуючи, що лише авторизованим користувачам і пристроям дозволено підключатися до мережі. Це допомагає запобігти витоку даних та іншим інцидентам безпеки, викликаним неавторизованим доступом, що забезпечує додатковий рівень захисту для мереж організацій.

Кроки впровадження NAC

Впровадження NAC може бути складним і важким завданням, яке потребує низки кроків, щоб переконатися, що рішення правильно налаштовано та інтегровано з існуючою мережевою інфраструктурою організації.

#1. Визначте політику безпеки

По-перше, організація повинна створити комплексну політику безпеки, яка встановлює вимоги до пристроїв, яким надається доступ до мережі. Ця політика має охоплювати такі ключові заходи безпеки, як антивірусне програмне забезпечення, брандмауери й оновлення операційної системи.

#2. Виберіть рішення NAC

Організація повинна вибрати відповідне рішення NAC, яке відповідає її конкретним вимогам. Це може включати вибір апаратного чи програмного рішення або їх поєднання.

#3. Конфігурація

На цьому кроці вибране рішення NAC має бути налаштовано відповідно до політики безпеки організації. Це включає налаштування політик автентифікації та авторизації, налаштування списків керування доступом до мережі (ACL) і визначення політик виправлення для несумісних пристроїв.

#4. Тестування

Рішення NAC потрібно протестувати в контрольованому середовищі, щоб переконатися, що воно працює належним чином і що всі пристрої належним чином автентифіковані та авторизовані. Це тестування передбачає моделювання різних сценаріїв для перевірки функціональності рішення.

#5. Розгортання

Після перевірки рішення NAC його можна розгортати в усій організації. Це може передбачати встановлення апаратних пристроїв NAC, розгортання програмних агентів на пристроях або інтеграцію рішення NAC з існуючою мережевою інфраструктурою.

#6. Моніторинг в реальному часі

Нарешті, безперервний моніторинг і обслуговування рішення NAC є важливими для забезпечення його належного функціонування. Це включає регулярні оновлення програмного забезпечення та періодичні перевірки безпеки.

Види НАК

#1. Попередній прийом

Цей тип рішення NAC полягає в тому, щоб перевірити, чи пристрої сумісні з політикою безпеки організації, перш ніж їм буде дозволено підключатися до мережі.

Щоб досягти цього, NAC перед допуском передбачає оцінку стану безпеки пристрою, що зазвичай включає перевірку наявності всіх необхідних оновлень програмного забезпечення та заходів безпеки.

#2. Після прийому

На відміну від NAC перед входом, цей зосереджений на моніторингу пристроїв після того, як вони вже підключилися до мережі. Це робиться для того, щоб вони залишалися сумісними з політикою безпеки організації.

Це передбачає постійний моніторинг і оцінку стану безпеки пристрою та застосування політики виправлення у випадку виявлення невідповідних пристроїв.

#3. В лінію

Апаратні вбудовані рішення NAC розміщені в одній лінії з мережею, що дозволяє їм контролювати весь трафік, що проходить через неї. Цей тип рішення NAC ідеально підходить для застосування політик контролю доступу, виявлення й реагування на потенційні загрози безпеці в режимі реального часу.

#4. Позасмуговий

Зовнішні рішення NAC засновані на програмному забезпеченні та працюють паралельно з мережею. Вони відстежують і контролюють доступ до мережі через окремі канали, що дозволяє їм автентифікувати та авторизувати пристрої, перш ніж їм буде дозволено підключитися до мережі.

Як вибрати рішення NAC?

Вибираючи рішення NAC для вашої інфраструктури, необхідно враховувати різні фактори. Деякі з них:

Топологія мережі

Структура мережі організації може суттєво вплинути на вибір найбільш підходящого рішення NAC. Наприклад, організаціям із сильно розподіленою мережею може знадобитися хмарне рішення NAC, тоді як організації з більш централізованою мережею можуть скористатися локальним рішенням NAC.

Модель розгортання

Рішення NAC можна розгортати різними способами, включаючи апаратне забезпечення, програмне забезпечення та хмарні рішення. Обрана модель розгортання залежатиме від конкретних вимог організації, бюджету та інших факторів.

Інтеграція з існуючими рішеннями безпеки

Важливо вибрати рішення NAC, яке бездоганно інтегрується з існуючими рішеннями безпеки організації, такими як брандмауери та системи запобігання вторгненням. Ця інтеграція забезпечить виконання політик безпеки в усій мережі.

Масштабованість

Вибране рішення NAC має бути масштабованим, щоб відповідати вимогам організації в міру зростання мережі. Він повинен мати можливість додавати нових користувачів і пристрої до мережі без шкоди для безпеки.

Юзабіліті

Простота використання обраної моделі впливає як на кінцевих користувачів, так і на адміністраторів, що зменшує навантаження на ІТ-персонал і забезпечує швидкий і ефективний доступ кінцевих користувачів до мережі.

Відповідність

Відповідність є життєво важливим фактором при виборі рішення NAC. Рішення має забезпечувати дотримання правил відповідності, таких як HIPAA та PCI-DSS.

Бюджет

Вартість може змінюватися залежно від моделі розгортання, функцій і необхідного рівня підтримки. Організації повинні вибрати рішення, яке відповідає їхньому бюджету, але при цьому задовольняє їхні вимоги.

Що таке NACL?

Джерело зображення – wallarm.com

Джерело зображення – wallarm.com

Список контролю доступу до мережі (NACL) — це функція безпеки, яка використовується для контролю вхідного та вихідного трафіку в мережі.

Це набір правил, які визначають, якому трафіку дозволено входити чи залишати мережу на основі таких критеріїв, як IP-адреси джерела та призначення, номери портів і протоколи.

NACL можна використовувати для блокування певних типів трафіку, як-от зловмисне програмне забезпечення або спроби несанкціонованого доступу, дозволяючи проходити легальний трафік.

Вони зазвичай використовуються в маршрутизаторах, брандмауерах та інших мережевих пристроях для підвищення безпеки мережі.

Як створити NACL?

Визначте мету:

Визначте конкретні цілі та вимоги до NACL, як-от типи дозволеного або заблокованого трафіку та критерії фільтрації трафіку.

Визначте мережеві ресурси:

Визначте пристрої та системи, які потребують захисту через NACL та пов’язані з ними мережеві адреси.

Визначте правила:

Встановіть набір правил для NACL, які детально описують типи дозволеного або забороненого трафіку на основі попередньо визначених критеріїв, таких як IP-адреси джерела та призначення та протоколи.

Виконуйте правила:

Застосуйте правила NACL до відповідних мережевих пристроїв, таких як маршрутизатори та брандмауери

Виконайте тестування:

Перевірте правильність роботи NACL, перевіривши потоки трафіку та переконавшись, що правила виконуються належним чином.

Контролювати та підтримувати:

Регулярно відстежуйте та оновлюйте NACL, щоб переконатися, що він відповідає вимогам безпеки організації.

Важливо зауважити, що етапи створення NACL можуть відрізнятися залежно від мережевого середовища та організаційної політики безпеки. Тому настійно рекомендується проконсультуватися з фахівцями з мережевої безпеки, щоб забезпечити оптимальну конфігурацію NACL і ефективний захист мережі.

Можливості NAC

- Ідентифікація пристрою та профілювання

- Застосування політики для доступу до мережі

- Динамічна сегментація мережі на основі ідентифікації користувача та пристрою.

- Автоматичні дії з усунення невідповідних пристроїв

- Інтеграція з іншими технологіями безпеки, такими як брандмауери та системи запобігання вторгненням

- Моніторинг у реальному часі та видимість мережевої активності

- Централізоване управління та звітність доступу до мережі.

Обмеження NAC

- Впровадження може бути складним і трудомістким

- Можуть знадобитися додаткові інвестиції в апаратне або програмне забезпечення

- Може коштувати дорого, особливо для великих організацій

- Неналежне налаштування мережі може вплинути на продуктивність.

- Щоб він залишався ефективним, потрібне регулярне обслуговування та оновлення

- Можливо, знадобляться зміни в існуючій мережевій інфраструктурі.

Навчальні ресурси

На NAC доступно багато ресурсів, які забезпечують детальне розуміння його ключових концепцій, протоколів, архітектури та сценаріїв розгортання. Для вашої зручності ми зібрали деякі з цих ресурсів.

#1. Контроль доступу до мережі. Повний посібник

Ця книга справді чудова завдяки своєму унікальному підходу до зосередження уваги на мистецтві ставити запитання. Автор вважає, що постановка правильних запитань є ключем до розуміння викликів і можливостей, пов’язаних з NAC, і надає читачам набір запитань, які вони можуть використовувати, щоб розкрити проблеми NAC, з якими вони стикаються, і знайти кращі рішення для вирішення цих проблем.

Окрім самої книги, читачі також мають доступ до цифрових компонентів, які покращують їхній досвід навчання. Ці компоненти включають онлайн-інструмент самооцінки, який дає змогу читачам діагностувати проекти, ініціативи, організації та процеси NAC, використовуючи прийняті діагностичні стандарти та практики.

Інструмент також надає систему показників NAC, яка дає змогу читачам скласти чітку картину того, які сфери NAC потребують уваги.

#2. ForeScout Network Access Control – Навчання адміністратора

Цей курс Udemy є комплексним та інформативним навчальним досвідом, розробленим як для початківців, так і для учнів середнього рівня у сфері NAC. Він обов’язковий для тих, хто прагне отримати глибоке розуміння рішення ForeScout NAC, одного з провідних рішень NAC, доступних сьогодні.

Під час курсу учні встановлять ForeScout OS у віртуальному середовищі з майстром початкового налаштування, який допоможе їм налаштувати зв’язок із комутаторами, доменними серверами та іншими відповідними налаштуваннями. Курс містить різноманітні конфігурації ForeScout, такі як сегменти та політики для класифікації, оцінювання та контролю з супутніми лабораторними роботами.

Протягом курсу учні матимуть доступ до ряду навчальних ресурсів, включаючи відеолекції, тести та практичні вправи, які нададуть студентам практичний досвід у налаштуванні та управлінні розгортанням Forescout NAC.

#3. Безпека мережі – впровадьте таблицю маршрутизації L3 і ACL на C/C++

Цей курс Udemy є чудовим ресурсом для тих, хто хоче глибше зрозуміти структури даних, які використовуються в таблицях маршрутизації IPV4 і списках контролю доступу (ACL). Він пропонує вичерпний огляд цих ключових мережевих концепцій і надає чіткі пояснення їх внутрішнього дизайну та реалізації.

Цей курс є чудовим ресурсом для тих, хто хоче глибше зрозуміти списки контролю доступу та таблиці маршрутизації IPV4, а також їхню важливу роль у безпеці мережі. Незалежно від того, початківець ви чи експерт, лекції та практичні вправи стануть ідеальним навчальним досвідом для всіх.

#4. Освоєння списків контролю доступу (ACL)

ACL є важливим інструментом для мережевих адміністраторів, які хочуть контролювати потік трафіку та обмежувати доступ користувачів. У цьому курсі студенти отримають глибоке розуміння технології ACL, включаючи синтаксис та інші програми. Завдяки прикладам реалізацій Cisco ACL учні ознайомляться з синтаксисом конфігурації та побачать технологію в дії в мережевих налаштуваннях.

Стандартні та розширені списки доступу IPv4 детально розглядаються, і студенти дізнаються, як реалізувати кожен тип на маршрутизаторі. Також розглядаються усунення несправностей ACL та усунення поширених помилок.

Заключні думки

Після завершення цих трьох курсів Udemy учні отримають сертифікат про проходження, який підтверджує їхній досвід адміністрування NAC. Цей сертифікат може слугувати цінним сертифікатом для учнів, які бажають просунути свою кар’єру в галузі мережевої безпеки.

Сподіваюся, ця стаття допомогла вам дізнатися про NAC і як його реалізувати. Вам також може бути цікаво дізнатися про IGMP Snooping для зменшення перевантаження мережі.