З моменту свого заснування структура ланцюга кіберзнищень мала вирішальне значення для виявлення та нейтралізації складних кіберзагроз. Але тепер багато експертів з кібербезпеки вважають, що методологія ланцюжка кіберзнищення недостатня для захисту від кіберзловмисників у сучасному середовищі загроз, що постійно змінюється.

Що таке структура кіберкілл-ланцюга, як вона працює та які її обмеження? Читайте далі, щоб дізнатися.

Що таке Cyber Kill Chain Framework?

Розроблена компанією Lockheed Martin структура кіберланцюга вбивств включає військову модель ланцюга вбивства для виявлення та запобігання ворожій активності.

Він допомагає командам безпеки розуміти та боротися з вторгненнями, окреслюючи різні етапи кібератак. Він також пояснює різні моменти тих етапів, на яких фахівці з кібербезпеки можуть ідентифікувати, виявляти та перехоплювати зловмисників.

Ланцюг кіберзнищень допомагає захистити від прогресивних постійних загроз (APT), де суб’єкти загрози витрачають багато часу на відстеження своїх жертв і планування кібератак. Ці атаки часто поєднують зловмисне програмне забезпечення, трояни, атаки соціальної інженерії тощо.

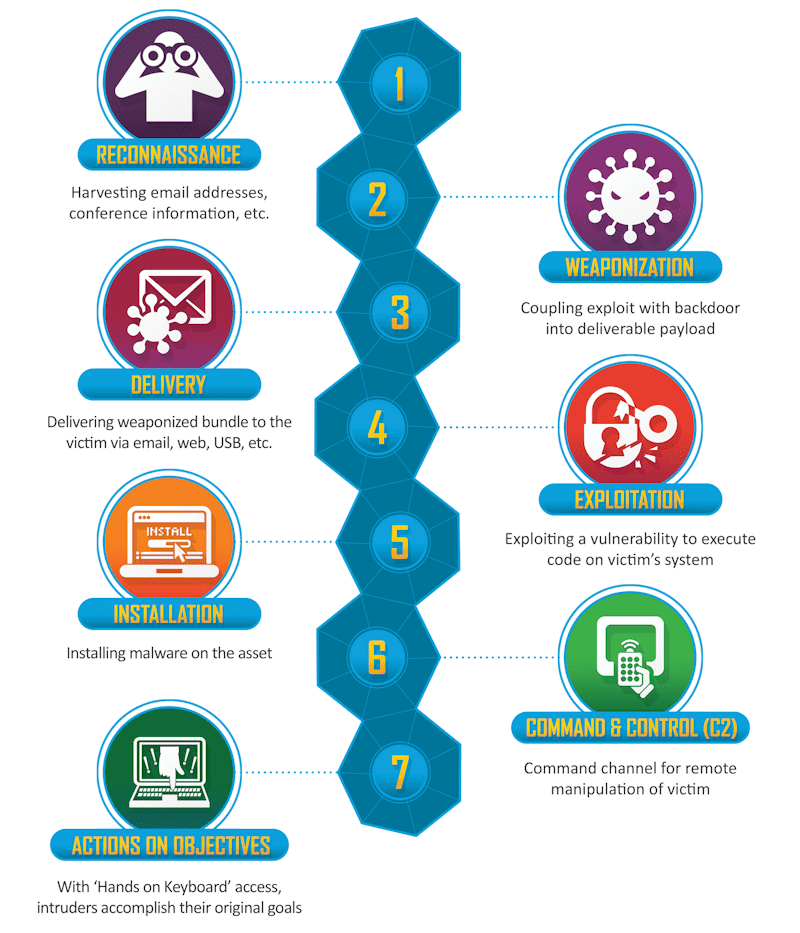

Модель кіберланцюжка вбивств складається з семи етапів: розвідка, озброєння, доставка, експлуатація, встановлення, командування та управління та дії щодо цілей.

Кожен етап представляє крок на шляху зловмисника.

Фази фреймворку Cyber Kill Chain

Структура кібербезпеки ланцюжка кіберзагроз допомагає командам безпеки передбачити дії зловмисників для швидшого перехоплення.

Автор зображення: Локхід Мартін

Автор зображення: Локхід Мартін

Ось сім кроків процесу кібер-ланцюжка вбивств.

#1.Розвідка

На етапі розвідки збирається інформація про цільову жертву чи мережу.

Існує два типи етапів розвідки.

Пасивна розвідка

На цьому етапі хакери намагаються зібрати інформацію з загальнодоступних джерел. Це може включати перевірку WHOIS, списків ВАКАНЦІЙ, LinkedIn, профілів у соціальних мережах, веб-сайтів компаній тощо. Вони також можуть використовувати ARIN, SHODAN та інші інструменти для пошуку вразливостей і потенційних точок входу.

Оскільки фаза пасивної розвідки не передбачає взаємодії з організаціями, хакери намагаються зібрати якомога більше інформації про свою ціль під час цієї фази.

Активна розвідка

На фазі активної розвідки зловмисники зв’язуються з вашою організацією на певному рівні, щоб зібрати інформацію, яка може допомогти їм увійти у вашу корпоративну мережу. Вони використовують такі інструменти, як NMAP, сканери вразливостей, сканери портів, захоплення банерів тощо.

Етап розвідки відіграє вирішальну роль у будь-якій кібератаці. Чим більше інформації має загрозливий суб’єкт про мережу своєї цілі, тим краще він може планувати свої атаки.

Щоб зупинити зловмисників під час пасивної та активної розвідки, ви можете зробити наступні кроки:

- Обмежте доступ до публічної інформації, яку хакери можуть використовувати для планування фішингових атак.

- Створіть політику прийнятного використання соціальних мереж.

- Змінюйте повідомлення про помилки сервера, щоб вони не оприлюднювали важливу інформацію про вашу мережу.

- Вимкніть невикористовувані порти та служби.

- Впровадити брандмауер із можливістю системи запобігання інструкцій (IPS).

Основна мета етапу розвідки – знайти слабке місце, яке хакери можуть використати, щоб проникнути у вашу мережу.

Отже, налаштування honeypots і honeynets є чудовим способом знайти вразливі місця у вашій мережі та посилити захист.

# 2. Озброєння

Етап озброєння спрямований на створення інструменту атаки (вектора атаки), який може використовувати вразливість системи або мережі, виявлену на етапі розвідки.

Процес створення зброї може включати вибір (або створення) правильного зловмисного програмного забезпечення для віддаленого доступу, програм-вимагачів або зловмисного коду, які відповідають уразливості.

Зловмисник загортає зловмисне програмне забезпечення у формат файлу, який виглядає нешкідливим. Вони можуть використовувати документ Word або PDF. Мета полягає в тому, щоб обманом змусити ціль відкрити її.

Metasploit, SQLMAP, Exploit-DB і набори інструментів соціальної інженерії є інструментами, які зазвичай використовуються на етапі створення зброї.

Етап створення зброї визначає, який вектор атаки хакери використають для атаки на системи та мережі.

Отже, посилення захисту — це надійна стратегія кібербезпеки, щоб запобігти проникненню векторів атак у ваші системи та мережі.

Ось кілька порад для початку.

- Будьте агресивними щодо управління виправленнями у вашій компанії. Це зменшить поверхню атаки, якщо в програмному забезпеченні та операційних системах немає вразливостей.

- Встановіть хороший антивірус на всі кінцеві точки.

- Вимкніть офісні макроси, JavaScript і непотрібні плагіни браузера.

- Застосуйте інструменти безпеки електронної пошти та використовуйте ізоляцію браузера у вашій компанії.

- Журнали аудиту для виявлення будь-якої аномалії в мережі.

Ви також повинні мати хорошу систему виявлення та запобігання вторгненням. І переконайтеся, що у вашій компанії реалізовано багатофакторну автентифікацію.

#3. Доставка

Отже, хакери вибрали відповідний вектор атаки для використання вразливостей. Тепер настав час доставки, коли зловмисники спробують проникнути у вашу мережу.

Засоби доставки можуть відрізнятися залежно від типу вектора атаки, який використовується.

Типові приклади доставки можуть включати:

- Веб-сайти. Зловмисники можуть заразити сторонні веб-сайти, які часто відвідують потенційні цілі.

- Електронні листи — зловмисники можуть надсилати заражені електронні листи зі шкідливим програмним забезпеченням.

- USB — вони можуть залишати заражені USB у місцях загального користування, сподіваючись, що користувачі підключать ці USB до своїх систем.

- Соціальні медіа — кіберзлочинці можуть використовувати соціальні медіа для здійснення фішингових атак, які можуть спонукати користувачів натискати заражені посилання.

Найефективнішим захистом від поширених векторів атак є зосередження на навчанні співробітників.

Інші заходи безпеки, які ви можете вжити, це впровадження веб-фільтрації, фільтрації DNS і вимкнення USB-портів на пристроях.

#4. Експлуатація

Під час фази експлуатації в структурі ланцюжка кіберзнищень зловмисники використовують зброю, щоб використовувати слабкі місця в системі цілі. Це означає початок фактичної атаки після доставки зброї.

Ось детальніше дослідження:

- Зловмисники виявляють уразливі місця в програмному забезпеченні, системі чи мережі.

- Вони представляють шкідливий інструмент або код, спрямований на використання цих вразливостей.

- Активується код експлойту, який використовує уразливості для отримання несанкціонованого доступу або привілеїв.

- Проникаючи через периметр, зловмисники можуть далі використовувати цільові системи, встановлюючи шкідливі інструменти, виконуючи сценарії або змінюючи сертифікати безпеки.

Цей етап є ключовим, оскільки він переходить від простої загрози до інциденту безпеки. Метою етапу експлуатації є отримання доступу до ваших систем або мережі.

Фактична атака може відбуватися у формі впровадження SQL, переповнення буфера, зловмисного програмного забезпечення, викрадення JavaScript тощо.

Вони можуть рухатися вбік у мережі, визначаючи додаткові точки входу по ходу руху.

На цьому етапі у вашій мережі знаходиться хакер, який використовує вразливості. У вас обмежені ресурси для захисту ваших систем і мережі.

Ви можете використовувати запобігання виконанню даних (DEP) і антиексплойт-функцію вашого антивірусу (якщо вона є) для захисту від експлуатації.

Деякі інструменти EDR також можуть допомогти швидко виявити кібератаки та реагувати на них.

#5. монтаж

Також відомий як етап ескалації привілеїв, етап інсталяції пов’язаний із встановленням зловмисного програмного забезпечення та розгортанням інших шкідливих інструментів, щоб зловмисники могли мати постійний доступ до ваших систем і мереж навіть після того, як ви виправили та перезавантажили скомпрометовану систему.

Стандартні методи, які застосовуються на етапі встановлення, включають:

- Викрадення DLL

- Встановлення трояна віддаленого доступу (RAT)

- Зміни в реєстрі, щоб шкідливі програми могли запускатися автоматично

Зловмисники також можуть спробувати створити бекдор для постійного доступу до систем або мереж, навіть якщо початкова точка входу закрита експертами з безпеки.

Якщо кіберзлочинці успішно досягли цього етапу, ваш захист обмежений. Ваша система або мережа були заражені.

Тепер ви можете використовувати інструменти після зараження, такі як інструменти аналітики поведінки користувачів (UBA) або інструменти EDR, щоб перевірити, чи немає незвичайної активності, пов’язаної з реєстром і системними файлами. І ви повинні бути готові розгорнути свій план реагування на інциденти.

#6. Командування і контроль

На етапі командування та контролю зловмисник встановлює зв’язок із скомпрометованою системою. Це посилання дозволяє дистанційно контролювати ціль. Тепер зловмисник може надсилати команди, отримувати дані або навіть завантажувати додаткові шкідливі програми.

Тут часто використовуються дві тактики: обфускація та відмова в обслуговуванні (DoS).

- Обфускація допомагає зловмисникам приховати свою присутність. Вони можуть видаляти файли або змінювати код, щоб уникнути виявлення. По суті, вони замітають сліди.

- Відмова в обслуговуванні відволікає команди безпеки. Створюючи проблеми в інших системах, вони відволікають вашу увагу від своєї основної мети. Це може спричинити збої в мережі або відключення систем.

На цьому етапі ваша система повністю скомпрометована. Вам слід зосередитися на обмеженні того, що хакери можуть контролювати, і виявленні незвичайної активності.

Сегментація мережі, системи виявлення вторгнень (IDS) і керування інформацією та подіями безпеки (SIEM) можуть допомогти вам обмежити шкоду.

#7. Дії по меті

Сім кроків кіберланцюга вбивств досягають піку на фазі «Дії щодо цілей». Тут зловмисники виконують свою основну мету. Ця стадія може тривати тижнями або місяцями залежно від попередніх успіхів.

Типові кінцеві цілі включають, але не обмежуються крадіжкою даних, шифруванням конфіденційних даних, атаками на ланцюги поставок і багатьма іншими.

Впроваджуючи рішення безпеки даних, кінцевих точок і безпеку нульової довіри, ви можете обмежити шкоду та завадити хакерам досягти своїх цілей.

Чи може Cyber Kill Chain відповідати сучасним викликам безпеки?

Модель Cyber Kill Chain допомагає зрозуміти різні кібератаки та протистояти їм. Але його лінійна структура може не витримати сучасних складних багатовекторних атак.

Ось недоліки традиційної системи кібер-ланцюга знищення.

#1. Ігнорує внутрішні загрози

Інсайдерські загрози надходять від осіб усередині організації, як-от співробітників або підрядників, які мають законний доступ до ваших систем і мережі. Вони можуть зловживати своїм доступом навмисно чи ненавмисно, що може призвести до витоку даних або інших інцидентів безпеки.

Насправді, 74% компаній вважають, що внутрішні погрози почастішали.

Традиційна модель ланцюжка кіберзагроз не враховує ці внутрішні загрози, оскільки вона розроблена для відстеження дій зовнішніх зловмисників.

У сценарії внутрішніх загроз зловмиснику не потрібно проходити багато етапів, описаних у ланцюжку кіберзнищення, як-от розвідка, створення зброї чи доставка, оскільки він уже має доступ до систем і мережі.

Цей значний недогляд у структурі робить її нездатною виявляти або пом’якшувати внутрішні загрози. Відсутність механізму для моніторингу та аналізу поведінки або моделей доступу окремих осіб всередині організації є суттєвим обмеженням у структурі ланцюжка кіберзагроз.

#2. Мають обмежені можливості для виявлення атак

Ланцюжок кіберубивств має відносно вузький обсяг при виявленні різних кібератак. Ця структура в першу чергу спрямована на виявлення діяльності зловмисного програмного забезпечення та зловмисного корисного навантаження, залишаючи значну прогалину в боротьбі з іншими формами атак.

Яскравим прикладом є веб-атаки, такі як впровадження SQL, міжсайтовий сценарій (XSS), різні типи атак типу «Відмова в обслуговуванні» (DoS) і атаки «нульового дня». Ці типи атак можуть легко прослизнути через щілини, оскільки вони не дотримуються типових шаблонів, які розроблено для виявлення ланцюжка вбивств.

Крім того, ця структура не враховує атаки, ініційовані неавторизованими особами, які використовують скомпрометовані облікові дані.

У таких сценаріях існує явний недогляд, оскільки ці атаки можуть завдати значної шкоди, але можуть залишитися непоміченими через обмежені можливості виявлення ланцюга кіберзнищень.

#3. Бракує гнучкості

Інфраструктурі ланцюжка кіберзнищень, зосередженій головним чином на шкідливих програмах і атаках на основі корисного навантаження, бракує гнучкості.

Лінійна модель ланцюжка кіберзагроз не відповідає динамічній природі сучасних загроз, що робить її менш ефективною.

Крім того, він намагається адаптуватися до нових методів атак і може не помічати важливі дії після злому, що свідчить про необхідність більш адаптивних підходів до кібербезпеки.

#4. Зосереджено лише на безпеці периметра

Модель Cyber Kill Chain часто критикують за її зосередженість на безпеці периметра та запобіганні зловмисному програмному забезпеченню, що викликає занепокоєння, коли організації переходять від традиційних локальних мереж до хмарних рішень.

Крім того, розвиток віддаленої роботи, персональних пристроїв, технологій Інтернету речей і передових програм, таких як автоматизація роботизованих процесів (RPA), розширили зону атаки для багатьох підприємств.

Це розширення означає, що кіберзлочинці мають більше точок доступу для використання, що ускладнює для компаній захист кожної кінцевої точки, демонструючи обмеження моделі в сучасному ландшафті загроз, що розвивається.

Детальніше: Як Сітка кібербезпеки Допомагає в новій ері захисту

Альтернативи моделі Cyber Kill Chain

Ось кілька альтернатив моделі ланцюга кіберзагроз, які ви можете дослідити, щоб вибрати одну з найкращих систем кібербезпеки для своєї компанії.

#1. MITRE ATT&CK Framework

The Фреймворк MITRE ATT&CK описує тактику, прийоми та процедури, які використовують зловмисники. Подумайте про це як про посібник для розуміння кіберзагроз. Cyber Kill Chain зосереджується лише на етапах атаки, тоді як ATT&CK дає детальний огляд. Він навіть показує, що роблять зловмисники після того, як проникають, що робить його більш повним.

Експерти з безпеки часто віддають перевагу MITER ATT&CK за його глибину. Це корисно як для нападу, так і для захисту.

#2. NIST Cybersecurity Framework

The NIST Cybersecurity Framework пропонує вказівки для організацій щодо управління та пом’якшення ризиків кібербезпеки. Це підкреслює проактивний підхід. Навпаки, Cyber Kill Chain зосереджується на розумінні дій зловмисника під час зламу.

Структура окреслює п’ять основних функцій: ідентифікація, захист, виявлення, реагування та відновлення. Ці кроки допомагають організаціям зрозуміти ризики кібербезпеки та керувати ними.

Ширша сфера застосування NIST допомагає підвищити загальну кібербезпеку, тоді як Cyber Kill Chain головним чином допомагає аналізувати та переривати послідовності атак.

Завдяки цілісному розгляду питань безпеки структура NIST часто виявляється більш ефективною у сприянні стійкості та постійному вдосконаленні.

Висновок

На момент запуску ланцюжок кіберзагроз був хорошою структурою кібербезпеки для виявлення та пом’якшення загроз. Але зараз кібератаки стали складнішими завдяки використанню хмари, Інтернету речей та інших технологій спільної роботи. Що ще гірше, хакери все частіше здійснюють веб-атаки, такі як ін’єкції SQL.

Отже, сучасна система безпеки, як-от MITER ATT&CK або NIST, запропонує кращий захист у сучасному середовищі загроз, що постійно змінюється.

Крім того, ви повинні регулярно використовувати засоби моделювання кібератак, щоб оцінити безпеку вашої мережі.