Програми-вимагачі – це втілення найгіршого в кіберпросторі: поєднання злочинної мотивації, жадібності та, іноді, простої недбалості. Ці шкідливі програми шифрують ваші особисті файли, а потім вимагають гроші за ключ, який, до речі, може взагалі не спрацювати. Однак, за наявності продуманої стратегії резервного копіювання, ваші дані здатні пережити навіть таку кібератаку.

Саме тому ми наполегливо рекомендуємо подбати про це вже сьогодні, щоб у майбутньому не довелося розглядати питання про виплату викупу.

Ключові моменти про програми-вимагачі

Програми-вимагачі є типом шкідливого програмного забезпечення, яке блокує доступ до вашого комп’ютера, вимагаючи викуп за його відновлення. Зазвичай, це досягається шляхом шифрування ваших файлів. Викуп найчастіше вимагають у криптовалюті. Хоча мішенями для таких атак є великі корпорації, підприємства та державні структури, від них не застраховані і приватні користувачі.

Кіберзагрози постійно еволюціонують, з’являються нові, більш витончені варіанти програм-вимагачів. Якщо більшість зловмисників розглядають атаку як виключно фінансову операцію, деякі з них, здається, отримують задоволення від страждань своїх жертв. Наприклад, минулого року стало відомо про зеніс – програму-вимагач, яка навмисно знищує резервні копії. А нещодавно з’явився “німецький склоочисник”, який взагалі не шифрує файли, а просто їх видаляє, вимагаючи за це викуп. Тобто, жертви, навіть сплативши викуп, нічого не отримають назад, оскільки їхні файли зникли безповоротно.

Існує безліч способів зараження програмним забезпеченням-вимагачем.

За словами Віктора Конгіонті, директора з інформаційних технологій у компанії з кібербезпеки Proven Data, «програми-вимагачі поширюються через різні канали, що ускладнює захист кінцевих користувачів». Традиційно, вони розповсюджувалися через спам-розсилки, де довірливі користувачі завантажували шкідливі посилання. Проте зараз, як він зауважує, «програми-вимагачі все частіше потрапляють до систем нетрадиційними способами».

Кіберзлочинці маскують шкідливе ПЗ під звичайні додатки або програми. Також вони використовують фішингові атаки, націлюючись на конкретних співробітників організацій, які з високою ймовірністю можуть клікнути на підозріле посилання.

Кіберпростір – це справжні джунглі!

Захист резервних копій від програм-вимагачів

Якщо ваша система зазнала атаки програм-вимагачів, у вас є два варіанти: або заплатити викуп, сподіваючись на відновлення доступу до файлів, або відмовитися від оплати і спробувати відновити систему з резервних копій. Перший варіант є проблематичним з багатьох точок зору – моральних, етичних, фінансових та технічних. Тому, необхідно вжити заходів для безболісного відновлення даних після атаки програм-вимагачів.

Розглянемо три основні принципи резервного копіювання:

Уявіть, що програма-вимагач зашифрує або видалить все, до чого ви маєте доступ зі свого комп’ютера. Якщо резервна копія створюється на внутрішньому або зовнішньому жорсткому диску, який постійно підключений до ПК, або в хмарі, вважайте ці файли вже втраченими. Вони придатні лише для відновлення після звичайної поломки жорсткого диску, але не для захисту від програм-вимагачів. Такий вид резервування корисний для традиційних загроз, але не повинен бути єдиним засобом захисту даних.

Відключення резервної копії від мережі. Надійним способом захисту від програм-вимагачів є використання носіїв, які можна фізично відключити від комп’ютера та Інтернету. Наприклад, якщо резервне копіювання здійснюється на зовнішній жорсткий диск, підключайте його лише під час створення резервної копії, а потім відразу відключайте. «Важливо, щоб локальний накопичувач не був підключений до мережі, – зауважує Конгіонті. – Це дозволить уникнути шифрування резервних копій, якщо шкідливе ПЗ потрапить у мережу, а пристрій зберігання даних в цей час буде відключено. Якщо ж диск підключено, програма-вимагач отримає доступ до резервних копій, що зробить їх непридатними для відновлення, оскільки вони будуть зашифровані разом з іншими файлами». Звичайно, це не дуже зручно і вимагає дисципліни – підключати диск вручну і запускати резервне копіювання, але це надзвичайно безпечна стратегія.

Використання версійності. Навіть якщо зовнішній диск відключено, немає гарантії його повної безпеки. Це пов’язано з тим, що ваша система може бути заражена ще до початку резервного копіювання. «Версійність – це ключова стратегія для забезпечення відновлення після атаки програм-вимагачів», – підкреслює Дрор Лівер, засновник компанії з кібербезпеки CoroNet. Використовуйте інструмент резервного копіювання, який зберігає декілька версій ваших файлів із мітками часу. Таким чином, при відновленні системи ви зможете повернутися до точки, коли вона ще не була заражена.

Ефективна стратегія резервного копіювання

Стандартні рішення для резервного копіювання не завжди достатньо надійні для захисту від атак програм-вимагачів. Хмарне сховище – це не те саме, що хмарне резервне копіювання, тому все, що синхронізує або дзеркалює ваші дані, буде так само вразливе до атаки. Якщо ви розраховуєте на відновлення даних, то не варто покладатися на безкоштовні версії Dropbox, OneDrive або Google Drive.

Ситуація може бути дещо іншою, якщо ви користуєтесь платними версіями. Dropbox, наприклад, пропонує функцію Dropbox Rewind у платних пакетах. Dropbox Plus (2 ТБ пам’яті) зберігає історію ваших файлів за 30 днів, до якої ви можете повернутися в будь-який момент. Dropbox Professional (3 ТБ) має 180-денну історію версій.

OneDrive має власний захист від програм-вимагачів. Якщо OneDrive виявить підозрілу активність, він сповістить вас і запитає, чи ви робили останні зміни у своїх файлах. У випадку негативної відповіді, Microsoft спробує допомогти вам відновити пошкоджені файли.

Оскільки Google Drive та iCloud не мають такого вбудованого захисту, не рекомендуємо покладатися на них, враховуючи серйозність ризику програм-вимагачів.

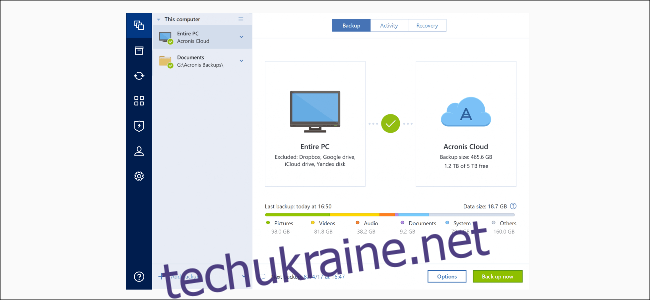

Більшість онлайн-сервісів резервного копіювання використовують управління версіями, тому, використовуючи такі сервіси, як Acronis, Carbonite та iDrive (серед інших), ви можете повернутися до моментального знімка жорсткого диска, зробленого до зараження.

«Carbonite успішно відновив дані понад 12600 клієнтів після атак програм-вимагачів, які звернулися до нашої служби підтримки», – зазначив Норман Гуаданьо, старший віце-президент з маркетингу Carbonite.

Деякі онлайн-сервіси навіть мають вбудовані інструменти захисту від програм-вимагачів. Acronis, наприклад, пропонує інструмент під назвою Active Protection, який аналізує систему на наявність шкідливих дій.

«Якщо Active Protection виявляє щось підозріле, наприклад, процес, що перейменовує, а потім шифрує багато файлів, він негайно його зупиняє», – пояснив Джеймс Слейбі, директор з кіберзахисту Acronis.

Подібно до того, як космічний корабель Apollo мав два незалежні комп’ютери наведення, радимо вам мати щонайменше два способи резервного копіювання. Ви можете поєднати просте і зручне рішення на основі синхронізації з більш надійним, яке дозволить відновитися після атаки програм-вимагачів.

Наприклад, використовуйте традиційне хмарне рішення для резервного копіювання, таке як Dropbox або OneDrive, щоб ваші файли були завжди доступні, якщо ви входите з іншого комп’ютера або у випадку збою. А якщо у вас є платна підписка, скористайтеся перевагами вбудованого захисту від програм-вимагачів, якщо він є.

Одночасно з цим, впроваджуйте безпечне рішення для резервного копіювання з керуванням версіями. Ви можете використовувати локальне програмне забезпечення для резервного копіювання на зовнішній диск або онлайн-сервіс, який зберігає ваші файли у хмарі. Хоча доступ до файлів при використанні такого типу резервного копіювання є більш складним, воно має вищу стійкість до атак програм-вимагачів, ніж щоденна синхронізація файлів.

Як уникнути зараження

Попри те, що програми-вимагачі є одними з найбільш загрозливих видів шкідливого програмного забезпечення, про них слід знати і бути готовими до них.

Маючи надійну багаторівневу систему резервного копіювання, дотримуйтесь таких правил, щоб мінімізувати ризик:

Використовуйте надійний антивірусний продукт із захистом від програм-вимагачів. Звичайно, жоден антивірус не є ідеальним, але будь-яка стратегія безпеки, яка його ігнорує, є хибною.

Будьте обережні з посиланнями. Не переходьте за підозрілими посиланнями на веб-сайтах, в електронних листах або текстових повідомленнях, а також не довіряйте повідомленням, доставленим поштовим голубом. Уникайте використання піратського ПЗ та відвідування неперевірених веб-сайтів. Завантажуйте додатки лише з офіційних джерел, таких як Google Play Store або Apple App Store.

Завжди оновлюйте свою операційну систему.

Що робити, якщо ви стали жертвою атаки

Навіть якщо ви стали жертвою атаки програм-вимагачів, не все втрачено. Існує два безкоштовні інструменти, які можна використовувати для розшифрування файлів без виплати викупу:

No More Ransom: Це спільний проект McAfee та кількох європейських правоохоронних органів, який налічує близько 100 корпоративних та державних партнерів. Якщо вашу систему заражено, відвідайте сайт No More Ransom і завантажте кілька зразків зашифрованих файлів. Якщо програму-вимагач, який атакував ваш комп’ютер, зламано, ви зможете безкоштовно розблокувати свої файли.

ID Ransomware: Аналогічний No More Ransom проєкт, створений компанією з кібербезпеки Emsisoft. Ви також можете налаштувати сповіщення на випадок, якщо атака, яка не могла бути розшифрована раніше, отримає рішення для розшифрування в майбутньому.