Зростаючі ризики атак на кібербезпеку вимагають надійних методів зберігання та розгортання даних у хмарі.

Хмарні обчислення – це широко поширена концепція, яка використовує віддалені сервери для надання доступу за вимогою до обчислювальних ресурсів, таких як програми, сервери та сховища даних. Ця гнучкість доступу до ресурсів із віддалених місць значно збільшила впровадження хмарних служб.

Згідно зі статистикою, очікується, що ринок хмарних додатків зросте зі 100 мільярдів доларів у 2018 році до колосальних 168,6 доларів у 2025 році.

Однак збільшення розгортання хмари також збільшило частоту атак безпеки хмари. 45% витоків даних відбувається через хмару, що робить безпеку в хмарі серйозною проблемою для компаній усіх типів і розмірів.

Отже, потреба в нових і сучасних стратегіях безпеки породила Cloud Native Security. Це стосується заходів безпеки для захисту хмарних даних, програм та інфраструктури.

У цьому блозі ми глибше заглибимося в розуміння Cloud Native Security — що це означає, ключові поняття, найкращі практики, уразливості тощо. Отже, читайте, якщо хочете дізнатися більше про цю концепцію!

Що таке Cloud Native Security?

Внутрішня безпека в хмарі – це практика захисту хмарних додатків, платформ та інфраструктури за допомогою моделі доставки хмарних обчислень.

Його основна увага — використання переваг унікальних характеристик хмарних обчислень, таких як масштабованість, автоматизація та гнучкість.

Він створює безпеку від початку процесу розробки до виробництва, забезпечуючи кілька рівнів безпеки та послідовний моніторинг для виявлення нових вразливостей.

Сучасна архітектура Cloud Native використовує передову інфраструктуру та програмне забезпечення, щоб дозволити компаніям і підприємствам одночасно та безпечно розгортати свої програми, наголошуючи на інфраструктурі, орієнтованій на хмару.

Як працює вбудована безпека в хмарі?

Cloud Native означає переосмислення, інновації та трансформацію того, як компанії розробляють програмне забезпечення.

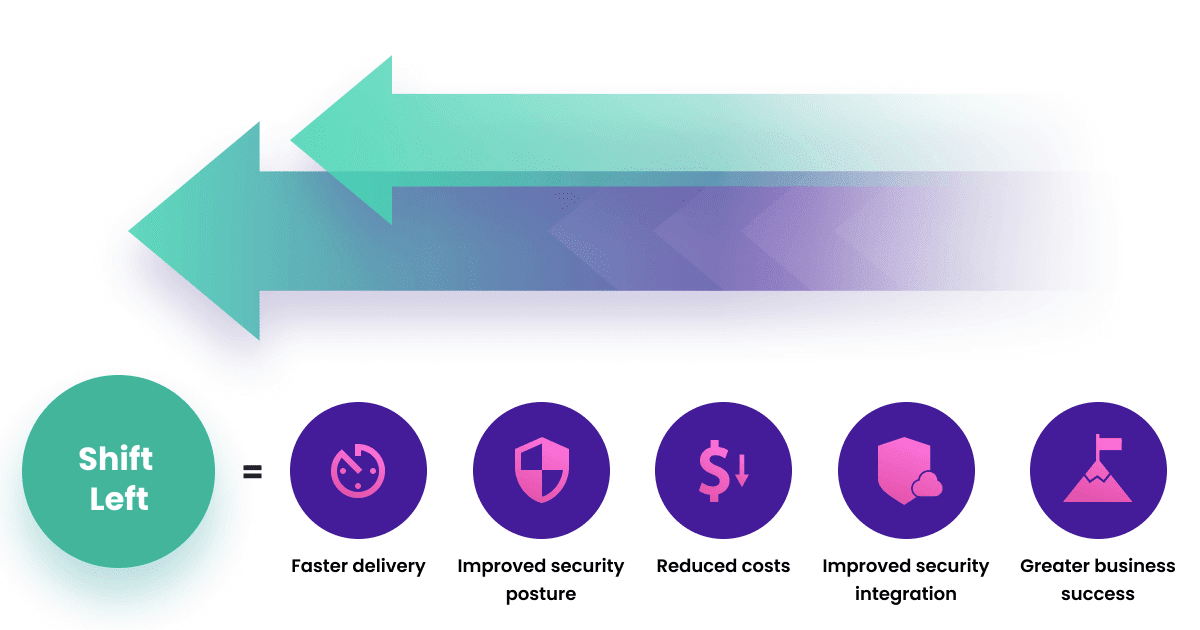

Хоча зміщення безпеки ліворуч від розробки програмного забезпечення набирає популярності, забезпечення безпеки на кожній контрольній точці та інтеграція безпеки протягом життєвого циклу розробки програмного забезпечення (SDLC) є набагато ефективнішими.

Джерело: snyk.io

Джерело: snyk.io

Цей метод зсуву вліво надає пріоритет безпеці на самому ранньому етапі SDLC, що полегшує усунення вразливостей і запобігає вузьким місцям.

Cloud Native Security реалізує той самий принцип і вирішує проблеми безпеки, правильно усуваючи вразливості.

Ось кілька ефективних способів роботи Cloud Native Security:

- Автоматизоване розгортання елементів керування безпекою: Cloud Native Security використовує автоматизацію для розгортання засобів керування безпекою, як-от систем шифрування та виявлення вторгнень, щоб забезпечити оновлену та правильну конфігурацію елементів керування безпекою.

- Безперервна інтеграція/безперервне розгортання (CI/CD): конвеєри CI/CD забезпечують швидке й автоматичне розгортання виправлень безпеки та оновлень.

- Контейнерізація: Cloud Native Security використовує контейнеризацію для захисту та ізоляції даних і програм.

- Архітектура мікросервісів: Cloud Native Security використовує архітектуру мікросервісів, щоб зменшити вплив проблем безпеки. Якщо проблема безпеки виникає в мікросервісі, вона не завжди впливає на всю програму.

- Відповідність: Cloud Native Security відповідає нормативним стандартам і сертифікатам безпеки, таким як SOC 2 і ISO 27001, завдяки чому організації відповідають цим стандартам.

Масштабованість і гнучкість хмарних обчислень дозволяють організаціям швидко реагувати та задовольняти мінливі потреби та вимоги безпеки, що робить Cloud Native Security гнучким і ефективним рішенням для безпеки хмарних даних і програм.

Важливість і цілі Cloud Native Security

Cloud Native Security має на меті створення надійної системи безпеки для забезпечення максимальної безпеки даних і додатків і мінімізації ризиків загроз кібербезпеці.

Ось основні переваги Cloud Native Security:

#1. Покращений моніторинг і видимість

Cloud Native Security забезпечує безперервне тестування на всіх рівнях CI/CD, дозволяючи командам безпеки відстежувати та вирішувати проблеми безпеки на рівні системи та компонентів.

Завдяки додаткам Cloud Native ви можете легко контролювати використання та журнали використання. Забезпечивши мінімальний доступ персоналу та інших членів команди до ресурсів і відстежуючи статистику використання за допомогою створення інформаційних панелей, зрозуміти модель використання стає набагато легше.

Таким чином, він відхиляє спроби неавторизованого доступу користувачів і надсилає сповіщення, щоб сигналізувати про такі спроби.

#2. Простота управління

Автоматизація є однією з головних відмінностей між традиційною та Cloud Native Security або програмами.

Cloud Native Security забезпечує автоматичний доступ до ресурсів із можливостями автоматичного вирішення проблем, автоматичного масштабування та автоматичних заходів для виправлення, що робить керування легким.

Це гарантує краще керування та зрозумілий досвід роботи для членів команди.

#3. Покращений досвід клієнтів

У технології Cloud Native оновлення програм надсилаються та розповсюджуються невеликими партіями в рамках процесу тестування.

Він автоматично збирає відгуки користувачів і пропозиції одночасно, щоб внести необхідні зміни.

Цей процес зменшує занепокоєння щодо построзгортання та налагодження, дозволяючи розробникам більше зосереджуватися на характеристиках додатків і відгуках клієнтів на них.

#4. Автоматичне виявлення загроз

Технологія Cloud Native Security оптимізує робочі процеси та автоматично визначає та видаляє загрози за допомогою використання методів і алгоритмів машинного навчання (ML).

Його автоматизовані інструменти використовують інтелектуальний аналіз даних про минулі порушення та інструменти динамічного аналізу для виявлення загроз кібербезпеці та завчасного сповіщення відповідних груп.

Він захищає та виправляє програми в режимі реального часу за допомогою механізації, керованої подіями, у разі витоку даних.

#5. Безперервна гарантія відповідності

Програми Cloud Native забезпечують сумісність із правилами та положеннями, пов’язаними з використанням хмарної інфраструктури. Наприклад, законодавство про локалізацію та положення про суверенітет даних відповідають за захист даних.

Хоча ці закони та нормативні акти відрізняються в різних доменах і країнах, хмарна інфраструктура забезпечує дотримання цих правил за замовчуванням, встановлюючи стандарт для заходів безпеки в хмарі.

#6. Безпроблемне розгортання та гнучкість

Cloud Native Security і додатки вимагають швидкого розгортання, що полегшує командам безпеки застосування виправлень безпеки в різних середовищах.

Це важливо, оскільки застаріле програмне забезпечення та програми можуть мати критичні наслідки для безпеки; отже, оновлення хмарної інфраструктури за допомогою найновіших заходів безпеки є важливим для запобігання загрозам кібербезпеки та боротьби з ними.

#7. Знижена вартість розробки

Усі програми Cloud Native Technology використовують мікросервіси, які можна легко переносити між кількома проектами.

Отже, щоразу, коли вам потрібно створити нові програми, ви повинні застосувати мікросервіси старого проекту до нового.

Цей процес значно знижує вартість розробки та дозволяє розробникам інвестувати більше часу в додатки замість фреймворку, оскільки технологія Cloud Native розділяє фреймворк на кілька служб.

#8. Безпека даних

Cloud Native Security використовує потужні алгоритми шифрування даних на основі ключів, щоб запобігти доступу зовнішніх користувачів і зловмисним хакерам до файлів даних і даних, які переміщуються в хмару та з неї, і перехоплювати їх.

Крім того, ви можете обмежити доступ до конфіденційних даних лише авторизованим користувачам — через це організації, як-от банки, переміщують свої дані в хмару.

#9. Безпека мережі

Розгортання Cloud Native забезпечують покращену мережеву безпеку — завдяки заходам безпеки, таким як постійне спостереження за мережевим трафіком для звітування та налаштування брандмауера.

Він також реєструє доступ користувачів до програм і з них, а також мережевий трафік у програмах перегляду.

Цей процес реєстрації потоку трафіку програми розвиває глибоке розуміння використання програми, що робить аналіз, виявлення та прогнозування мережевих загроз легким.

Таким чином, якщо ви хочете легко керувати вразливими місцями та автоматизувати виявлення загроз або забезпечити високий рівень безпеки даних за доступною ціною, Cloud Native Security є надійним варіантом для хмарної інфраструктури вашої організації.

4 C’s Cloud Native Security

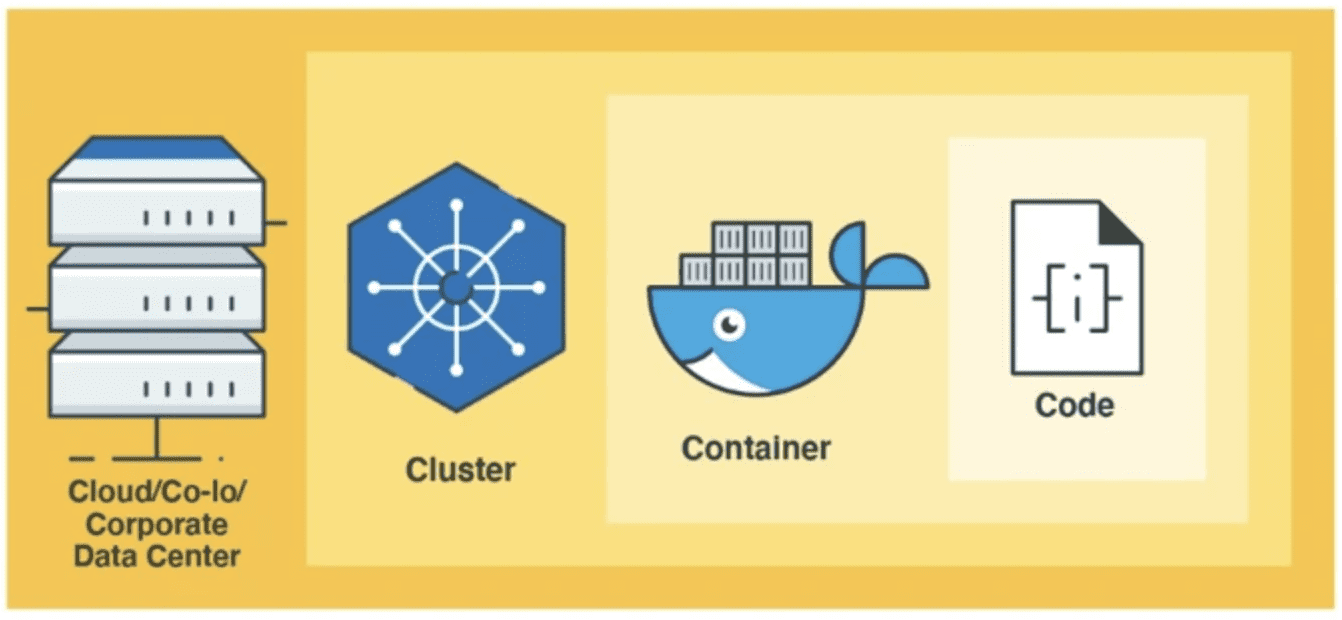

Cloud Native Security дотримується багаторівневого підходу безпеки, який вважається найкращим дизайном для захисту програмного забезпечення та прикладних систем.

Типова інфраструктура Cloud Native складається з чотирьох рівнів безпеки: хмара, код, контейнер і кластер.

Давайте розглянемо кожен із них та їхнє значення.

Джерело: trendmicro.com

Джерело: trendmicro.com

Хмара

Хмарна інфраструктура є основою всіх рівнів безпеки та основою налаштування безпеки для додатків.

Увімкнення безпеки програми на рівні хмари є важливим, оскільки розробникам важко налаштувати її на рівні коду. Хмарні постачальники дають чіткі рекомендації щодо запуску безпечних робочих навантажень додатків.

Інтерфейс хмарного рівня взаємодіє із зовнішніми середовищами, включаючи плагіни сторонніх виробників, користувачів і зовнішні API. Таким чином, вразливі місця в безпеці хмарного рівня суттєво вплинуть на всі програми, служби та процеси, розміщені в хмарі.

Кластер

Після того, як хмарний рівень стає кластерним, програми, розгорнуті в хмарній інфраструктурі, поділяються на модульні контейнери та групуються в різні контейнери.

Захист кластера включає захист програмного забезпечення та додатків, що працюють у кластерах, а також безпечну конфігурацію зв’язку в кластері.

Контейнер

Рівень контейнера, який йде після рівня коду, є найважливішою частиною розгортання програми та програмного забезпечення в розгортаннях Cloud Native Security.

Оскільки програмне забезпечення та середовище упаковані в контейнери, захисту контейнерів не уникнути в сучасних хмарних середовищах.

Код

Остання «C» — це рівень коду. Посилення та розвиток хмарної безпеки за допомогою коду програми є одним із найкращих методів DevSecOps.

Це передбачає переміщення безпеки на рівень коду додатка та пріоритетність безпеки додатків на ранніх етапах життєвого циклу розробки програмного забезпечення та додатків. Виявлення вразливостей безпеки на ранніх етапах життєвого циклу розробки дозволяє компаніям заощадити багато часу, коштів і зусиль.

Вразливі місця безпеки в хмарі

Хоча Cloud Native Security має на меті модернізувати хмарну інфраструктуру та архітектуру корпоративного програмного забезпечення, це має наслідки для безпеки, що може здивувати багатьох.

Ось поширені вразливості Cloud Native Security, які потрібно враховувати, перш ніж інтегрувати їх у свою інфраструктуру.

#1. Неправильно налаштовані контейнери

Нещодавно АНБ оголосило, що неправильні конфігурації є поширеною вразливістю та загрозою хмари.

У безсерверному світі Cloud Native легко запускати нові веб-сервери та створювати нові контейнери. Але без детального захисту можливий дозвільний доступ до мережі, залишаючи доступ до хмарної мережі будь-кому.

Часто розробники програм вносять зміни в конфігурацію або пишуть правила конфігурації та політики, застосовні до всього набору програм. Як наслідок, неправильні конфігурації в процесі DevSecOps можуть відкрити сховище даних або створити вразливі робочі навантаження.

#2. Небезпечні параметри за замовчуванням

Не кожен інструмент і програма Cloud Native безпечні за замовчуванням, оскільки деякі мають гнучкі параметри та конфігурації. Однак, згідно з дослідженням Accurics, 48% порушень безпеки програм Cloud Native відбуваються через незахищені параметри за замовчуванням.

Небезпечні параметри за замовчуванням виникають, коли групи безпеки розгортають хмарні системи з неправильно налаштованими або недостатніми налаштуваннями безпеки, що призводить до скомпрометації або витоку конфіденційних даних.

Тому важливо ретельно налаштувати та оцінити параметри безпеки хмарної системи, щоб запобігти несанкціонованому доступу до конфіденційної інформації.

#3. Діряві секрети

Зберігання конфіденційної інформації, як-от ключів шифрування та облікових даних бази даних у програмі або базах даних організації, може наражати їх на загрози та вразливі місця безпеки.

У 2021 році було викрадено близько 6 мільйонів паролів і конфіденційної інформації, наприклад ключів API. Масове викрадення облікових даних із бази даних компанії може поставити під загрозу клієнтів і кінцевих користувачів, що призведе до великих штрафів.

Витік секретів і даних може призвести до серйозних наслідків, таких як крадіжка, збій у роботі служби та несанкціонований доступ до системи. Отже, важливо належним чином захищати конфіденційні дані та керувати ними за допомогою шифрування, безпечних систем зберігання та засобів контролю доступу, як-от багатофакторної автентифікації (MFA), щоб запобігти ризику надмірного дозволу.

#4. Уразливості ланцюга постачання програмного забезпечення

Так само, як існує ланцюжок поставок для традиційних продуктів, є такий і для програмних продуктів.

Багато моделей розповсюдження та фреймворків сторонніх розробників роблять можливим розробку та доставку коду робочій групі. Однак ризик використання сторонніх і хмарних додатків призводить до вразливості ланцюжка постачання програмного забезпечення.

Це відбувається, коли компоненти ланцюга постачання програмного забезпечення, як-от бібліотека чи пакет, скомпрометовані. У 2021 році кількість уразливостей ланцюжка постачання програмного забезпечення, включно з уразливими місцями з відкритим кодом, зросла майже втричі.

Пильний і проактивний підхід до Cloud Native Security із дотриманням найкращих практик має вирішальне значення для зменшення ризиків безпеки.

Навчальні ресурси

Ось список корисних навчальних ресурсів і книг від Amazon, щоб отримати поглиблене розуміння Cloud Native Security і поради щодо її інтеграції у ваші системи.

#1. Кулінарна книга Cloud Native Security Cookbook: Recipes for a Secure Cloud (1st Edition)

Опублікований у 2022 році, цей кулінарний посібник Джоша Армітаджа з вбудованої безпеки в хмарі містить інформацію про те, як можна використовувати Azure, AWS і GCP для підвищення безпеки вашої рідної хмарної системи.

Автор ділиться своїм досвідом щодо компромісів, які розробники та спеціалісти з безпеки повинні досягти з різними хмарними провайдерами, а також про те, як вони можуть реалізувати існуючі рішення для створення більш надійних рішень.

#2. Cloud Native Security (1-е видання)

Цей вичерпний посібник із Cloud Native Security від Кріса Бінні охоплює детальне дослідження щодо мінімізації поверхні атаки та пом’якшення ризиків кібербезпеки для захисту Cloud Native інфраструктури.

Це найкраща книга, якщо ви хочете отримати докладні знання про зміцнення та загартування свого Cloud Native маєтку.

#3. Безпека та спостережуваність Kubernetes: цілісний підхід до захисту контейнерів і хмарних додатків (1-е видання)

У цій книзі Брендана Кріна та Аміта Гупти зосереджено увагу на ключових методах спостережуваності та безпеки, що дає змогу розкрити потужність програм Cloud Native.

Отже, якщо ви хочете навчитися розробляти безпеку Kubernetes для гібридних і багатохмарних середовищ, обов’язково візьміть у руки цей цілісний посібник.

#4. Практична хмарна безпека з Falco: виявлення ризиків і загроз для контейнерів, Kubernetes і хмари (1-е видання)

Цей посібник від Лоріса Дегіоанні знайомить читачів із концепцією Falco, стандарту з відкритим кодом для постійного виявлення загроз і ризиків у Kubernetes, хмарі та контейнерах.

Ви можете дізнатися все про Falco, від його розгортання до написання власних правил безпеки для прискорення виявлення загроз у вашій хмарній інфраструктурі.

#5. Нативна хмарна безпека. Повний посібник – видання 2019 року

Якщо вам потрібні відповіді на ваші унікальні запитання щодо Cloud Native Security, ця книга для вас.

Автор Gerardus Blokdyk надає всі основні інструменти, необхідні для поглибленої самооцінки безпеки Cloud Native, що дає змогу визначити сфери вдосконалення вашої інфраструктури Cloud Native Security.

Висновок: хмарна безпека — це майбутнє

Gartner прогнозує, що до 2025 року більше половини витрат ІТ-компаній буде переведено з традиційної ІТ-інфраструктури на публічну хмару — це стрибок з 41% у 2022 році.

Однак серед усіх переваг, які ці ІТ-компанії отримують від хмарної інфраструктури, безпека залишається однією з головних проблем, з якими вони стикаються, головним чином через помилки співробітників, неправильні конфігурації та властиві архітектурні вразливості.

Отже, переконайтеся, що ви розумієте важливість, цілі, переваги та найкращі практики Cloud Native Security за допомогою цього блогу та згаданих навчальних ресурсів, щоб створити масштабовану та гнучку інфраструктуру додатків Cloud Native для вашої організації.

Далі перегляньте найкраще програмне забезпечення для керування вразливістю.