Ви можете робити якісь божевільні хакерські речі, просто шукаючи в Google! 🤯

Так, ви правильно почули. Це називається Google Hacking або Google Dorking.

Як автор контенту, я кілька разів використовував Google Dorks для пошукових пошукових цілей і досліджень. Це допомагає мені знаходити конкретні дописи від моїх конкурентів і блокувати теми, які недостатньо обслуговуються, для моєї стратегії вмісту.

Так само ви можете використовувати команди Google Dorking відповідно до ваших вимог.

Однак перш ніж зануритися в Google Dorking, ви повинні зрозуміти різні терміни, такі як Dorks, Recon та багато іншого. Крім того, ви повинні знати, де провести межу.

Google Dorking не є незаконним, доки зібрана інформація використовується для дослідницьких цілей. Якщо ви використовуєте зібрану інформацію для шантажу «мішені», Google Dorking може швидко потрапити у сферу незаконної діяльності⚠️.

А Google цього не любить. Він навіть штрафує IP-адресу, звідки надходять команди Dorking. Крім того, вас можуть притягнути до кримінальної відповідальності, тому будьте обережні.

Отже, у цьому посібнику Google Dorking, відомому як Google Hacking, я розповім усе, що вам потрібно знати про цю дивовижну етичну техніку злому та про те, як використовувати її на свою користь.

Що таке Google Dorking?

Google Dorking — це метод пошуку інформації, яка зазвичай не відображається в результатах пошуку Google. Це робиться за допомогою розширених операторів пошуку та рядків, які називаються dorks.

Іншими словами, Google Dorking є бекдором для обходу алгоритму Google для пошуку інформації, яка не відображається в результатах пошукової системи Google, наприклад, сторінки адміністратора певної компанії або сторінки входу.

Ви навіть можете знайти конфіденційні документи, такі як PDF-файли, таблиці Excel тощо, використовуючи відповідні команди Google Dorking.

За сумлінного використання Google Dorking може допомогти вам знайти певні документи чи веб-сторінки, відфільтровуючи нерелевантні результати пошуку та заощаджуючи час.

Однак, якщо він використовується недобросовісно, він може допомогти хакерам отримати доступ до даних і файлів певної компанії чи окремої особи, які є незахищеними або випадково завантаженими в Інтернет.

Таким чином, дурити чи не дурити, залежить від того, наскільки ви можете бути підзвітними!

Як працює Google Dorking?

Такі особи, як ви і я, можуть використовувати Google Dorking для дослідницьких цілей. Проте в основному його використовують експерти з кібербезпеки, щоб зрозуміти лазівки в системі. Це переважно етичні хакери, також відомі як хакери білих капелюхів.

Навіть «чорні хакери» використовують Google Dorking, щоб ідентифікувати веб-сайти з уразливими місцями безпеки. Вони знаходять конфіденційні дані та файли про свої «цілі» та використовують їх зловмисно.

(Хтось із шанувальників містера робота? 😃)

З початку 2000-х років пошукові системи використовувалися як інструмент для Google Dorking. Широко розповсюджені можливості веб-сканування Google полегшують Dorking.

За допомогою правильного запиту Google Dork зловмисники можуть отримати доступ до великої кількості інформації, яку вони не змогли отримати за допомогою простого пошуку Google. Ця інформація включає наступне:

- Паролі та імена користувачів

- Списки адрес електронної пошти

- Конфіденційні документи

- Особиста інформація – фінансова, демографічна, місцезнаходження тощо.

- Уразливості сайту

Відповідно до Norton Statistics, майже 88% підприємств стають свідками атаки на кібербезпеку протягом року. Це означає, що підприємства стають цілями майже щодня.

Етичні хакери використовують зібрану інформацію для усунення вразливостей у своїх системах, а неетичні хакери використовують її для незаконних дій, таких як кіберзлочинність, кібертероризм, промислове шпигунство, крадіжка особистих даних і кіберпереслідування.

Хакери також можуть продавати ці дані іншим злочинцям у темній мережі за великі суми грошей. Ось етапи того, як хакер використовує методи Google Dorking для викрадення особистої інформації:

#1. Розвідка

Першим етапом злому є збір якомога більшої кількості інформації про ціль. Від конфіденційних документів до імен користувачів і паролів, хакери можуть знайти все. Цей етап також відомий як розвідка, відбиток або навіть відбиток пальця.

Google Dorking — це спосіб пасивної розвідки, тобто хакери отримують доступ до загальнодоступних файлів в Інтернеті.

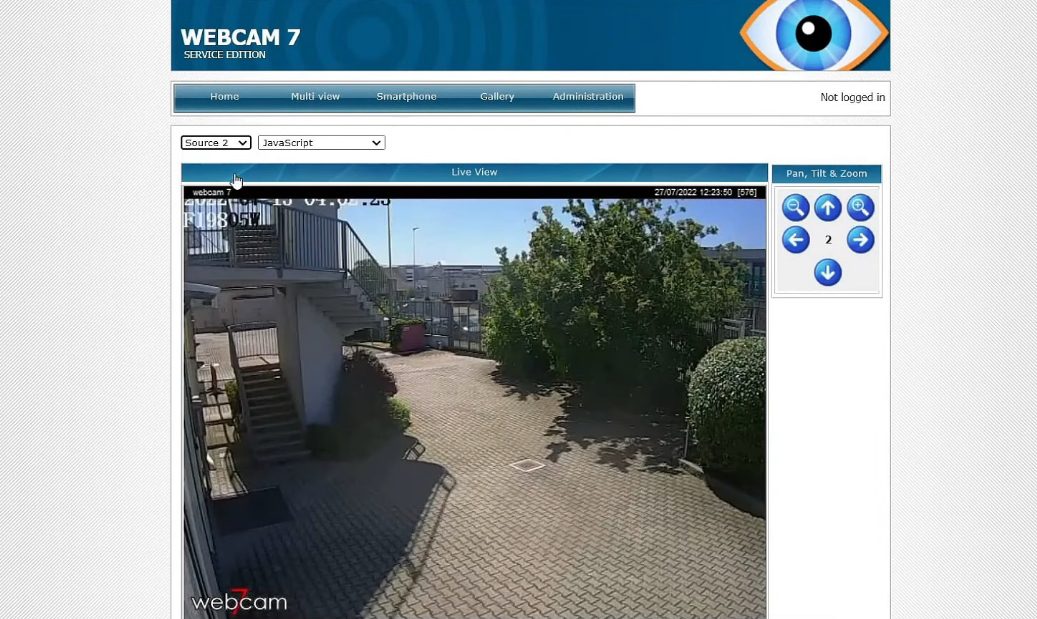

Загальнодоступні файли могли випадково опинитися онлайн. Наприклад, вони випадково завантажили PDF-файл, що містить імена користувачів і паролі, або залишили свої веб-камери відкритими для Інтернету.

#2. Сканування

На цьому етапі хакер зібрав дані – URL-адреси веб-сторінок, PDF-файли, таблиці Excel, списки електронної пошти тощо. Хакер просканує їх, відкривши та прочитавши файли, очистивши посилання або використовуючи інструмент сканування, щоб знайти інформацію хотів.

#3. Отримання доступу

На цьому етапі хакер використовує зібрану інформацію та отримує доступ до системи/бази даних.

#4. Підтримка доступу

Хакер встановлює з’єднання (тимчасове чи постійне) із системою/базою даних, щоб легко відновити з’єднання з цілі, якщо це необхідно.

Якщо з’єднання розривається або хакер хоче повернутися до системи/бази даних пізніше, він може зробити це за допомогою цього з’єднання.

#5. Вихід

На цьому етапі хакер очищає свої сліди та безслідно виходить із системи/бази даних. Хакер видаляє всі експлойти та бекдори та очищає журнали.

Законність Google Dorking

Як я вже згадував, Google Dorking не є незаконним, якщо використовувати його лише для дослідницьких цілей.

Насправді лише фаза 1 (розвідка) підпадає під визначення Google Dorking, тобто пошук інформації за допомогою рядків розширеного пошуку та операторів.

У той момент, коли ви натискаєте результати пошуку, отримуєте URL-адресу, завантажуєте документ або переходите за посиланнями без належного дозволу, ви переходите на фазу 2.

Після цього етапу ви можете нести відповідальність за комп’ютерні злочини, які караються законом.

Тож натискайте обережно та сумлінно👍.

Крім того, для Google Dork ви використовуєте просунуті дурні запити та рядки пошуку, щоб відфільтрувати невідповідні результати та знайти саме те, що вам потрібно.

Запит Google Dork – значення та приклади

Деякі поширені операції запитів у Google Dorking можуть допомогти вам знайти певну інформацію, відфільтровуючи нерелевантні результати.

Я використовую деякі з цих запитів Google Dork, як-от allintitle, inurl, filetype тощо, постійно, коли роблю аналіз SERP для теми. Це допомагає мені скласти точну стратегію вмісту для конкретної теми.

Я поділюся деякими з найпоширеніших і найкорисніших запитів Google Dork. Я поділюся функцією запиту, результатами та тим, як використати результати на вашу користь. Ось деякі з найпоширеніших операторів, які використовуються в Google Dorking.

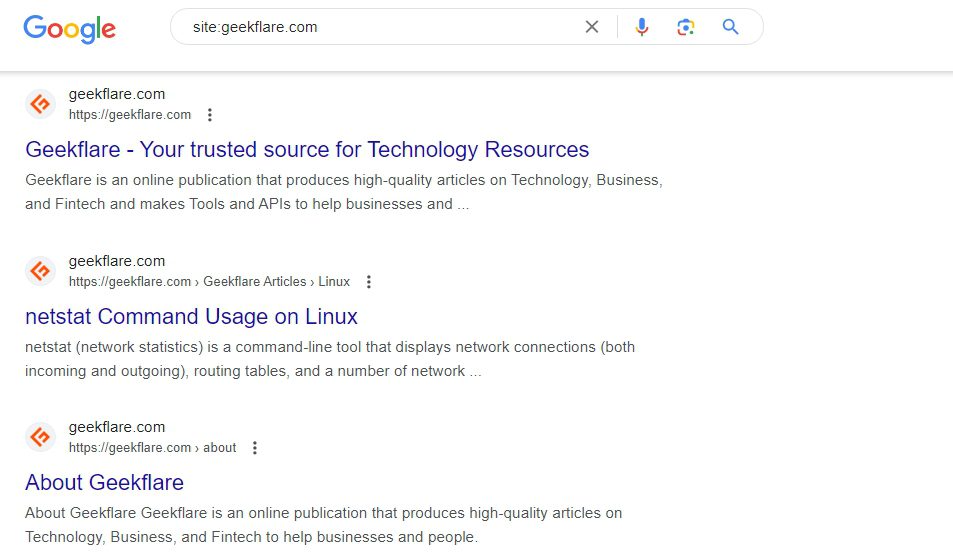

#1. Сайт

Якщо ви хочете шукати веб-сторінки лише певного веб-сайту, ви можете скористатися оператором запиту site:. Цей запит обмежує ваш пошук певним веб-сайтом, доменом верхнього рівня або субдоменом.

Цей запит покаже вам загальнодоступні веб-сторінки цього конкретного веб-сайту, домену верхнього рівня чи субдомену. Ви навіть можете комбінувати цей запит з іншими запитами, щоб отримати ще точніші результати пошуку.

#2. Підзаголовок/Увесь заголовок

Вставлення основного ключового слова в заголовок SEO (він же метазаголовок) є однією з найстаріших і найефективніших практик SEO. Отже, використовуючи запит intitle: dork, ви можете знайти певні веб-сторінки з ключовими словами в їхніх SEO-заголовках.

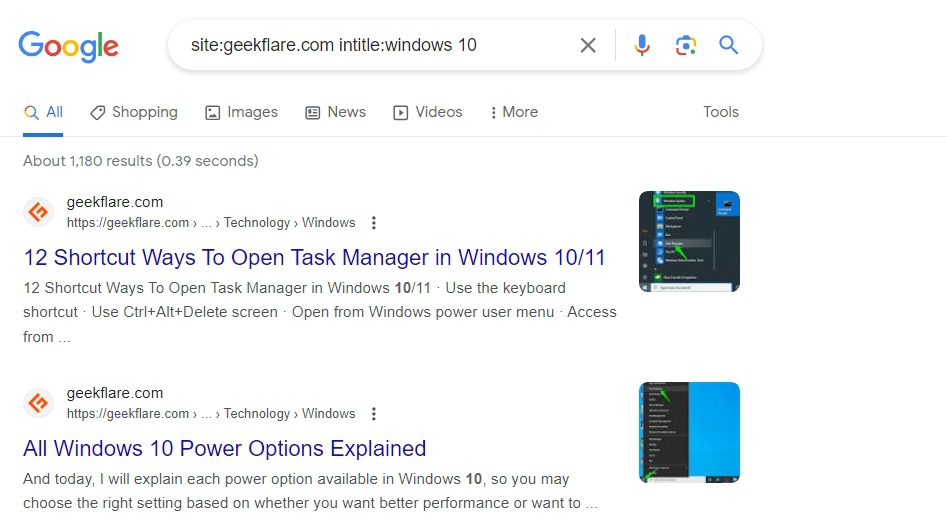

Ви навіть можете поєднати його із запитом site: для отримання навіть конкретних результатів. Наприклад, якщо ви хочете знайти статті про techukraine.net, але лише про Windows 10, ви можете ввести цей запит dork.

Цей метод Google Dorking дуже корисний, коли ви хочете знайти результати за певним пошуковим терміном. Якщо поєднати його з іншими запитами, можна значно покращити аналіз SERP.

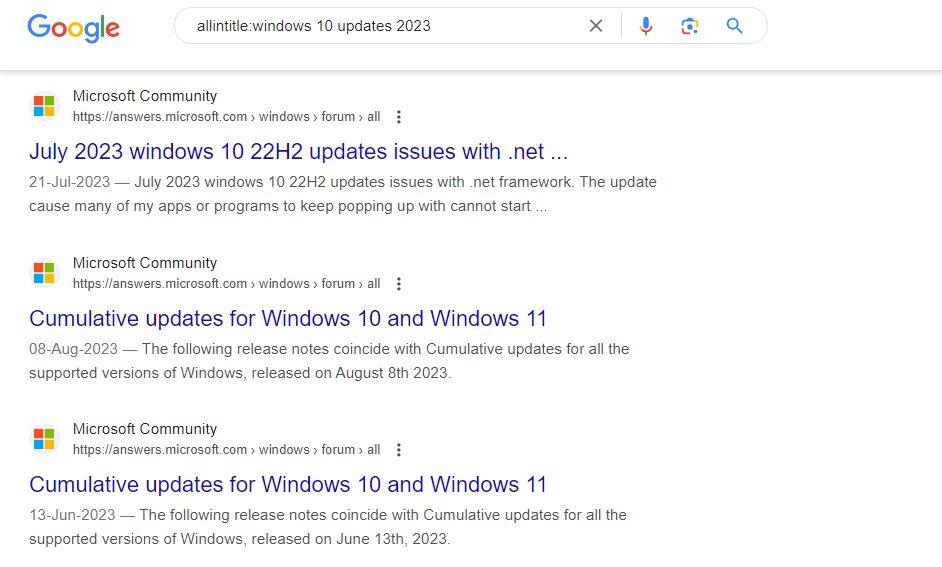

Крім того, ви також можете використати дурний запит allintitle: якщо у вас є кілька пошукових термінів і ви хочете, щоб усі вони були в заголовку результатів. Тоді ви можете використовувати запит allintitle: замість intitle:.

#3. Inurl/Allinurl

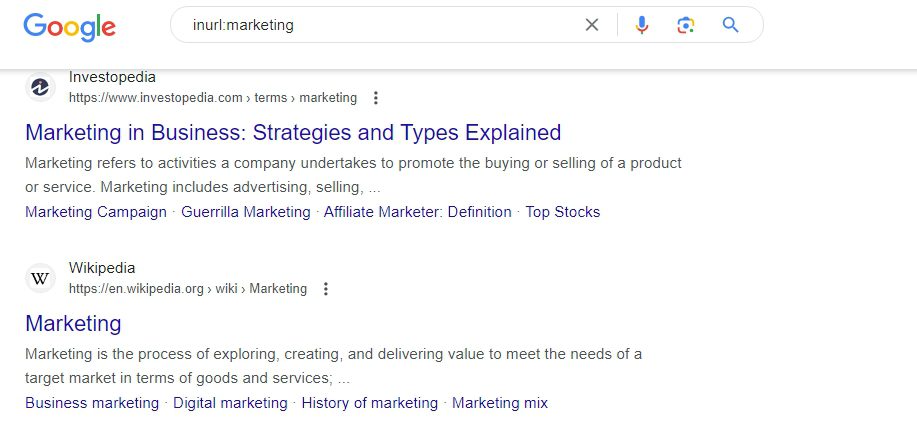

Команда inurl: dork дуже схожа на команду intitle:. Єдина відмінність полягає в тому, що цей запит шукає певний пошуковий термін в URL-адресах веб-сайтів.

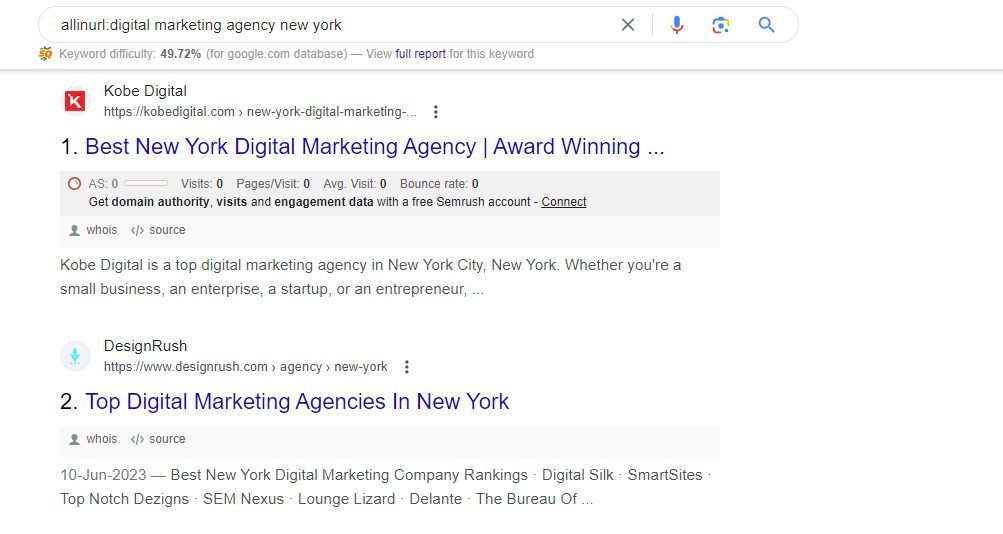

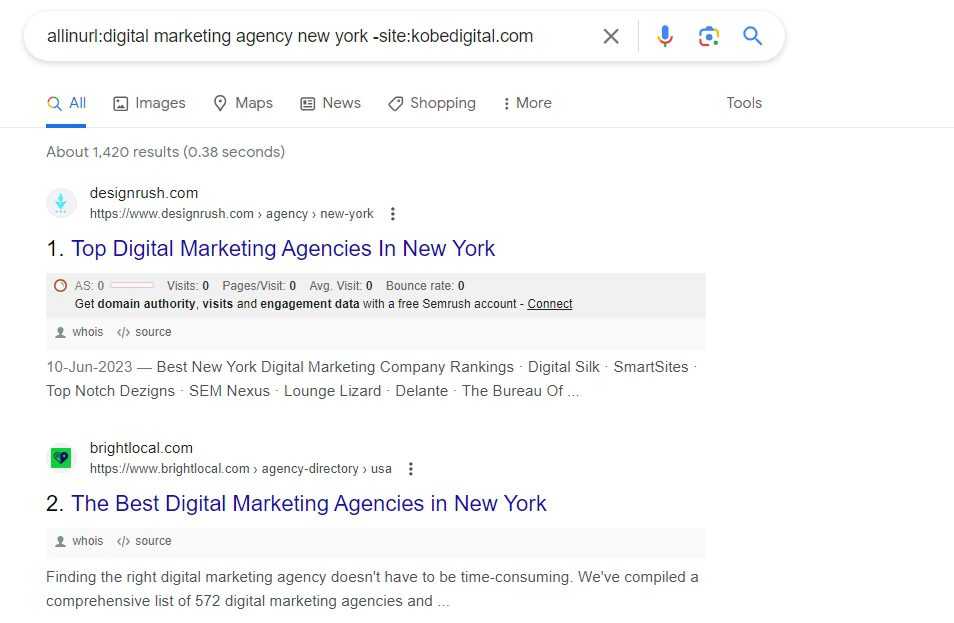

Крім того, ви навіть можете використовувати allinurl: запит Dorking, щоб знайти URL-адреси з кількома пошуковими термінами. Цей запит надасть вам URL-адреси з усіма наявними в ньому пошуковими термінами.

Наприклад, основне ключове слово в URL-адресі та оптимізована структура URL-адреси є важливими для рейтингу в Google. Отже, якщо я нова агенція цифрового маркетингу в Нью-Йорку і хочу побачити своїх місцевих конкурентів, я можу легко зробити це за допомогою команди allinurl:.

Ви навіть можете включити додатковий оператор, наприклад «- (мінус)», щоб виключити результати з певного джерела. Ви можете зробити те саме з allintitle: query. Ось приклад:

Запит inurl:/allinurl: dork може бути дуже корисним, щоб оцінити, скільки веб-сторінок ви будете боротися за рейтинг за цим конкретним пошуковим терміном і, що найважливіше, авторитет домену, який вам потрібен для рейтингу за цим пошуковим терміном.

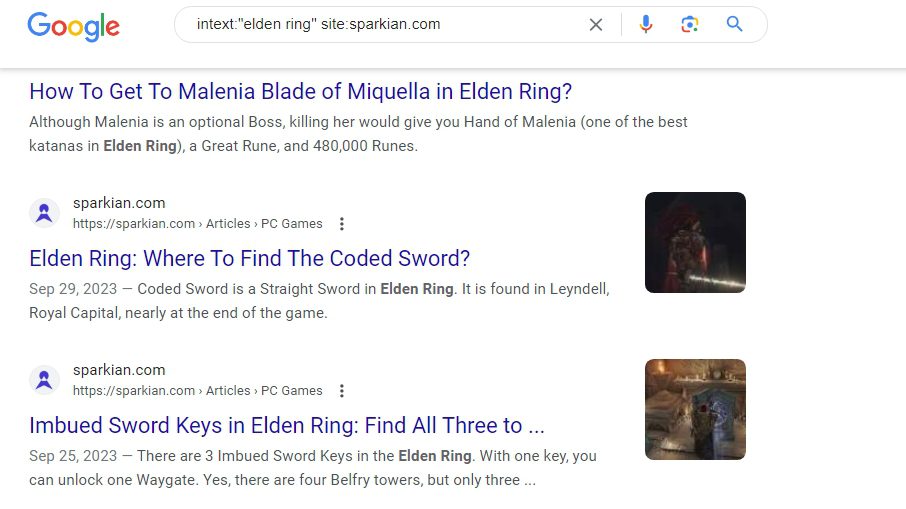

#4. Intext

Запит intext: Dork знаходить веб-сайти/веб-сторінки з пошуковим терміном у їхніх текстах. Для SEO-фахівців дуже корисно знаходити веб-сторінки конкурентів за пошуковим терміном – певним ключовим словом.

Ви навіть можете використовувати додатковий оператор, як-от лапки («»), щоб знайти веб-сторінки з точним пошуковим терміном у основному тексті. Ви можете поєднати його із запитом site: для пошуку результатів певного веб-сайту.

Це один із пошукових трюків Google, який використовує більшість експертів з SEO. 😉

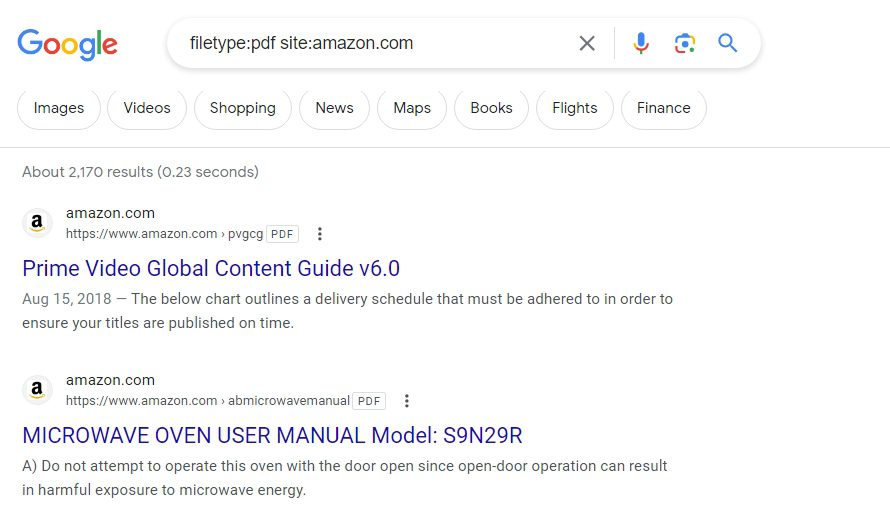

#5. Тип файлу

Використовуючи оператор пошуку filetype:, ви можете знайти такі файли, як PDF, XLS, Doc тощо. Цей пошуковий запит надзвичайно корисний, якщо ви шукаєте певні звіти, посібники чи дослідження.

У Google Dorking команда filetype: є однією з команд, які найчастіше використовують хакери для пошуку випадково витоку та конфіденційних документів. Ці документи можуть містити конфіденційну інформацію, таку як IP-адреси, паролі тощо.

Хакери використовують цю інформацію для тестування на проникнення (pentesting) і для обходу платних стін для доступу до ресурсів.

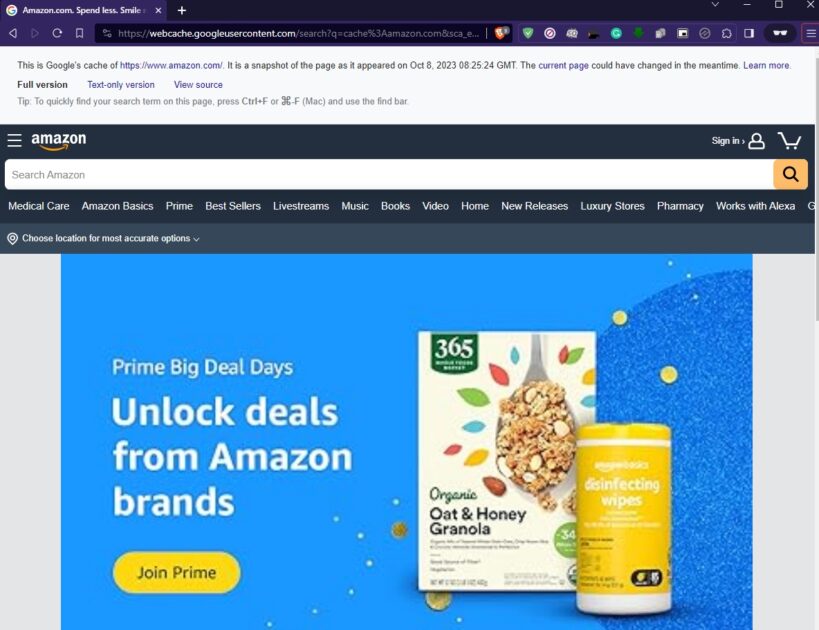

#6. Кеш

За допомогою команди Cache: пошук Google отримає останню збережену копію певного веб-сайту (кеш Google), якщо вона існує. Це корисно для повторного відкриття веб-сайту до його простою або останнього оновлення.

Щоразу, коли користувач отримує доступ до веб-сайту за допомогою Google, у системі Google створюється кешована версія цієї сторінки. Ви можете отримати доступ до цієї кешованої версії за допомогою команди cache:, якщо вихідний веб-сайт тимчасово не працює або ви хочете переглянути старішу версію веб-сайту.

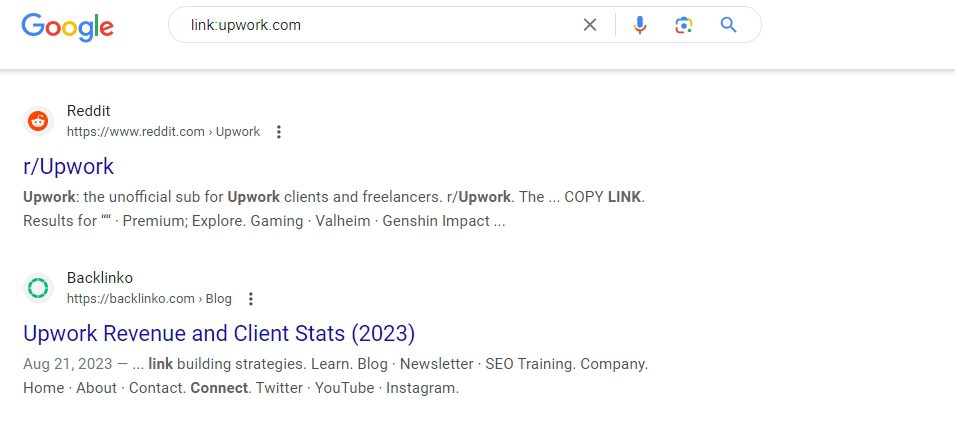

#7. Посилання

Посилання: запит Google Dork корисний, якщо ви хочете знайти, які веб-сторінки посилаються на певну URL-адресу.

Якщо ви хочете проаналізувати зворотні посилання, що вказують на ваш веб-сайт, ви можете скористатися такими інструментами, як Semrush або Ahrefs.

Однак, якщо ви не хочете інвестувати в інструмент аналізу зворотних посилань, тоді цей метод Google Dorking є безкоштовним і корисним способом проаналізувати, звідки надходять ваші зворотні посилання.

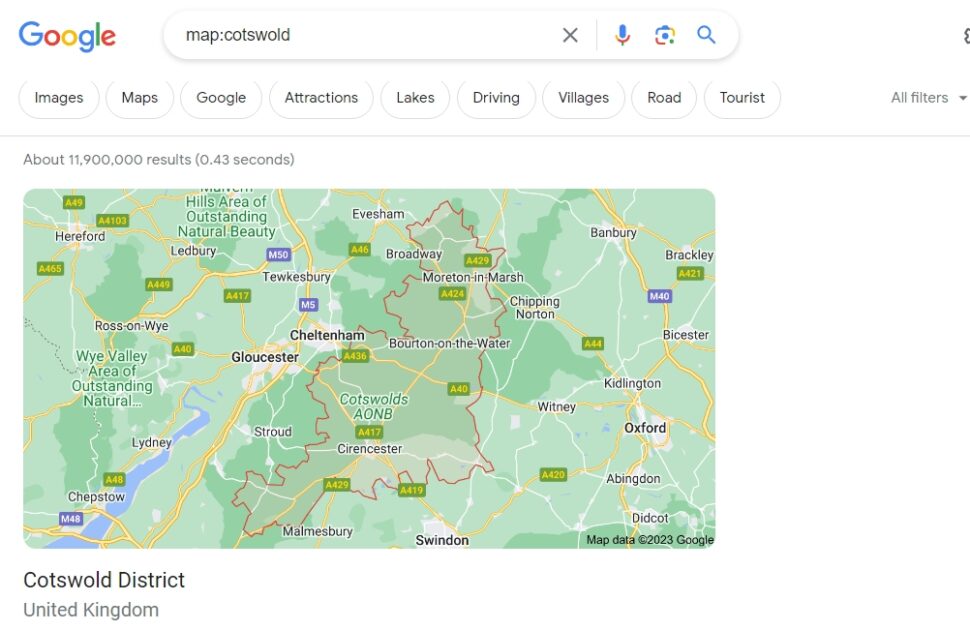

#8. Карта

Використання карти: команда Dorking дозволяє знайти карту вказаного місця. Пошук Google покаже вам карту безпосередньо замість веб-сторінок.

У macOS ви можете побачити підказку відкрити програму Карти. Цей запит корисний для швидкого пошуку певного місця на карті.

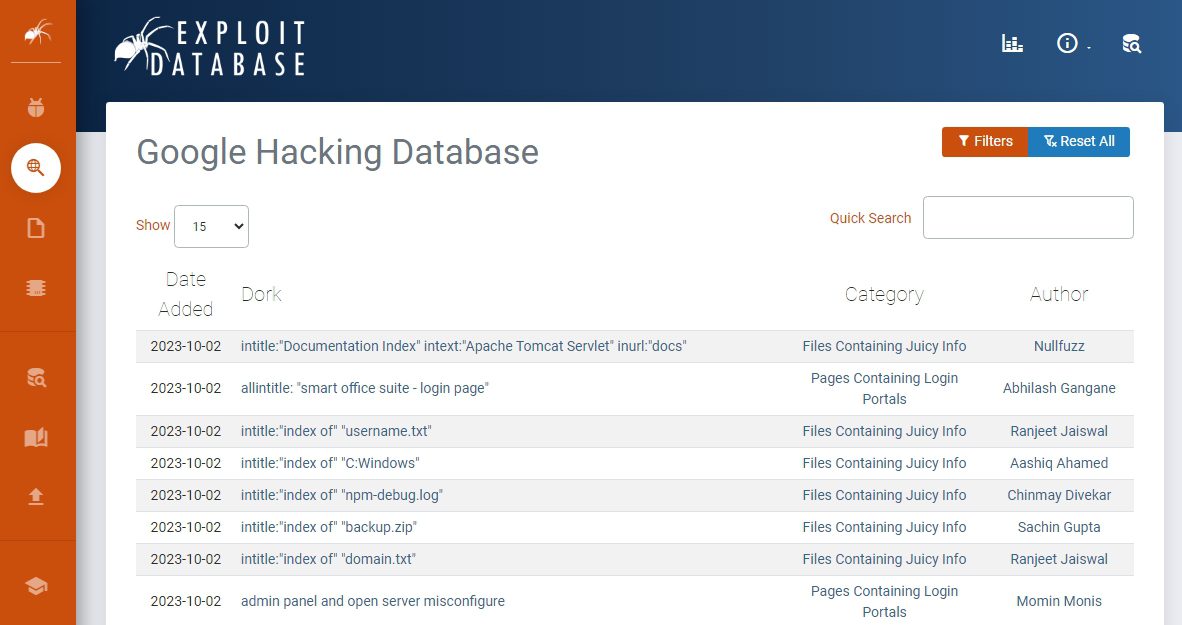

Хакерська база даних Google це сховище, де користувачі публікують рядки операторів пошуку, які можна використовувати, щоб розпочати роботу з Google Dorking.

Однак я рекомендую використовувати ці рядки пошуку обережно, оскільки деякі з них ведуть до веб-камер і сторінок входу в корпоративну компанію.

Як захиститися від Google Dorking?

Незалежно від того, чи є ви фізичною особою чи компанією, ви повинні захистити себе від Google Dorking. Ви можете зробити наступні кроки, щоб переконатися, що ваші дані в Інтернеті в безпеці.

- Переконайтеся, що особисті сторінки та документи захищені паролем.

- Впровадити обмеження на основі IP.

- Шифруйте конфіденційну інформацію – імена користувачів, паролі, ідентифікатори електронної пошти, номери телефонів тощо.

- Знайдіть і вимкніть Google Dorks за допомогою інструментів сканування вразливостей.

- Виконуйте регулярні безглузді запити на своїх веб-сайтах, щоб знайти та виправити лазівки до того, як їх знайдуть зловмисники.

- Використовуйте Google Search Console, щоб видалити конфіденційний вміст зі свого веб-сайту

- Використовуйте файл robots.txt, щоб приховати та заблокувати доступ ботів до конфіденційних файлів.

Хоча 100% безпека в Інтернеті є міфом, ви можете застосувати кроки, щоб мінімізувати шанси стати жертвою неетичного злому.

Покарання Google Dorking від Google

Google Dorking може надати вам величезну кількість інформації, відфільтрувавши непотрібні або непов’язані результати пошуку. Однак, якщо використовувати його неетично, він може привернути увагу правоохоронних органів.

У більшості випадків Google попередить вас, коли ви перестараєтеся з Dorking. Він почне перевірку ваших пошукових запитів. Якщо ви все ж перестараєтеся, Google може навіть забанити вашу IP-адресу.

Тупувати чи ні?

У цьому посібнику Google Dorking ми обговорили все про цю потужну техніку пошуку, яка дозволяє знаходити конкретну інформацію та публічно викриті вразливості. Для тестувальників на проникнення це повсякденна робота.

Крім того, з Google Hacking Database ви отримуєте колекцію готових Google Dorks. Однак я ще раз хотів би нагадати вам, що використовувати Dorking етично та з дозволу.

Дотримуйтеся етичних правил і вимагайте дозволу, використовуючи Dorking для аудиту безпеки.

Якщо етичне хакерство у вас на дорозі, ви також повинні перевірити, як стати мисливцем за головами за помилками у 2023 році?