Основним аргументом проти хмарних обчислень, який висувають його противники, є безпека. BYOE забезпечує безпеку всіх ваших хмарних служб. Давайте подивимось як.

У хмарних обчисленнях власник даних не має прямого контролю над ними і змушений покладатися на постачальника хмарних послуг, щоб захистити їх від несанкціонованого доступу. Найпоширенішим рішенням для захисту інформації, що зберігається в хмарах, є її шифрування.

Проблема з шифруванням даних полягає в тому, що воно не тільки запобігає доступу неавторизованих користувачів до даних, але й ускладнює використання даних для законно авторизованих користувачів.

Припустімо, що компанія розміщує свої дані в зашифрованому вигляді в інфраструктурі постачальника хмарних послуг (CSP). У такому випадку потрібна якась ефективна форма дешифрування, яка не ускладнює користувачам використання даних і програм або негативно впливає на роботу користувача.

Багато хмарних провайдерів пропонують своїм клієнтам можливість зберігати свої дані в шифруванні, надаючи їм інструменти, щоб зробити дешифрування прозорим і непомітним для авторизованих користувачів.

Однак для будь-якої надійної схеми шифрування потрібні ключі шифрування. І коли шифрування даних виконується тим самим CSP, який зберігає дані, ключі шифрування також зберігаються цим CSP.

Отже, як клієнт CSP, ви не можете мати повний контроль над своїми даними, оскільки ви не можете довіряти, що ваш CSP зберігатиме ключі шифрування в цілковитій безпеці. Будь-який витік цих ключів може зробити ваші дані повністю відкритими для несанкціонованого доступу.

Чому вам потрібен BYOE

BYOE (принесіть власне шифрування) також може називатися BYOK (принесіть власні ключі), хоча, оскільки це досить нові поняття, різні компанії можуть надавати кожній абревіатурі різне значення.

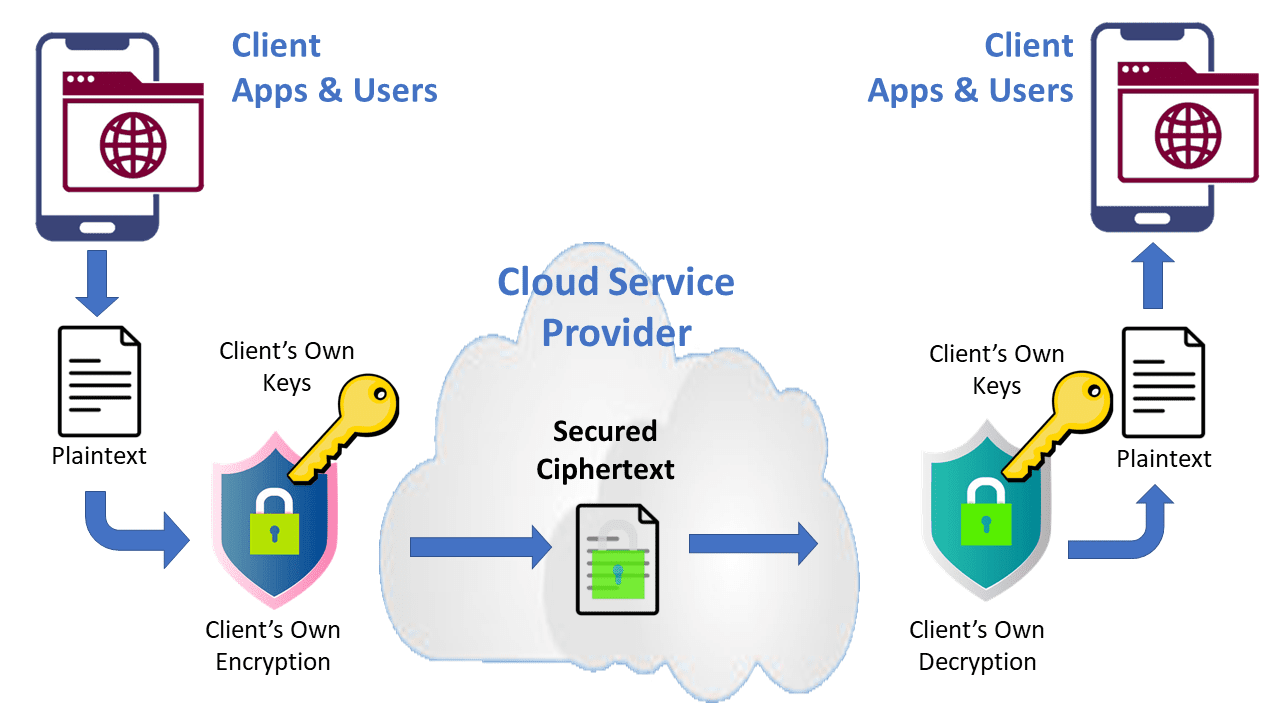

BYOE — це модель безпеки, спеціально розроблена для хмарних обчислень, яка дозволяє клієнтам хмарних послуг використовувати власні засоби шифрування та керувати власними ключами шифрування.

У моделі BYOE клієнти CSP розгортають віртуалізований екземпляр свого власного програмного забезпечення для шифрування разом із додатком, який вони розміщують у хмарі.

Програма налаштована таким чином, що вся її інформація обробляється програмним забезпеченням для шифрування. Це програмне забезпечення шифрує дані та зберігає їх у формі зашифрованого тексту у фізичному сховищі даних постачальника хмарних послуг.

Важливою перевагою BYOE є те, що він дозволяє компаніям використовувати хмарні сервіси для розміщення своїх даних і програм, дотримуючись критеріїв конфіденційності даних, встановлених регуляторами в певних галузях. Навіть у багатокористувацькому середовищі сторонніх розробників.

Такий підхід дозволяє компаніям використовувати технологію шифрування, яка найкраще відповідає їхнім потребам, незалежно від ІТ-інфраструктури постачальника хмарних послуг.

Переваги BYOE

Основні переваги, які ви можете отримати від використання BYOE:

- Підвищена безпека даних, розміщених на сторонніх інфраструктурах.

- Повний контроль шифрування даних, включаючи алгоритм і ключі.

- Моніторинг і контроль доступу як додаткова вартість.

- Прозоре шифрування та дешифрування, щоб не впливати на досвід використання даних.

- Можливість посилення безпеки апаратними модулями безпеки.

Прийнято вважати, що для захисту від ризику достатньо, щоб інформація була зашифрована, але це не так. Рівень безпеки зашифрованих даних настільки високий, наскільки високий рівень безпеки ключів, які використовуються для їх дешифрування. Якщо ключі розкриті, дані будуть розкриті, навіть якщо вони зашифровані.

BYOE — це спосіб запобігти безпеці ключів шифрування від випадковості та захисту, реалізованого третьою стороною, тобто вашим CSP.

BYOE — це остаточне блокування схеми захисту даних, яка інакше призвела б до небезпечного порушення. З BYOE, навіть якщо ключі шифрування вашого CSP зламано, ваші дані не будуть зламані.

Як працює BYOE

Схема безпеки BYOE вимагає від CSP пропонувати своїм клієнтам можливість використовувати власні алгоритми шифрування та ключі шифрування.

Щоб використовувати цей механізм, не впливаючи на взаємодію з користувачем, вам потрібно буде розгорнути віртуалізований екземпляр вашого програмного забезпечення для шифрування разом із програмами, які ви розміщуєте на своєму CSP.

Корпоративні програми в схемі BYOE повинні бути налаштовані так, щоб усі дані, які вони обробляють, проходили через програму шифрування.

Ця програма є проксі-сервером між передньою та задньою частинами ваших бізнес-додатків, тому дані ніколи не переміщуються та не зберігаються незашифрованими.

Ви повинні переконатися, що серверна частина ваших бізнес-додатків зберігає зашифровану версію ваших даних у фізичному сховищі даних вашого CSP.

BYOE проти рідного шифрування

Архітектури, які впроваджують BYOE, пропонують більшу впевненість у захисті ваших даних, ніж власні рішення шифрування, які надають CSP. Це стало можливим завдяки використанню архітектури, яка захищає структуровані бази даних, а також неструктуровані файли та середовища великих даних.

Використовуючи розширення, найкращі у своєму класі рішення BYOE дозволяють використовувати дані навіть під час операцій шифрування та зміни ключа. З іншого боку, використання рішення BYOE для моніторингу та реєстрації доступу до даних є способом передбачити виявлення та перехоплення загроз.

Існують також рішення BYOE, які пропонують, як додаткову цінність, високоефективне шифрування AES, покращене апаратним прискоренням, і детальну політику контролю доступу.

Таким чином вони можуть визначити, хто може отримати доступ до даних, у який час і за допомогою яких процесів, без необхідності вдаватися до спеціальних інструментів моніторингу.

Управління ключами

Окрім використання власного модуля шифрування, вам знадобиться програмне забезпечення керування ключами шифрування (EKM), щоб керувати вашими ключами шифрування.

Це програмне забезпечення дозволяє ІТ-адміністраторам і адміністраторам безпеки керувати доступом до ключів шифрування, полегшуючи компаніям зберігання власних ключів і запобігаючи їх потраплянню в руки третіх осіб.

Існують різні типи ключів шифрування залежно від типу даних, які потрібно зашифрувати. Щоб бути справді ефективним, вибране вами програмне забезпечення EKM має працювати з будь-яким типом ключа.

Гнучке й ефективне керування ключами шифрування має важливе значення, коли компанії поєднують хмарні системи з локальними та віртуальними системами.

Загартування BYOE за допомогою HSM

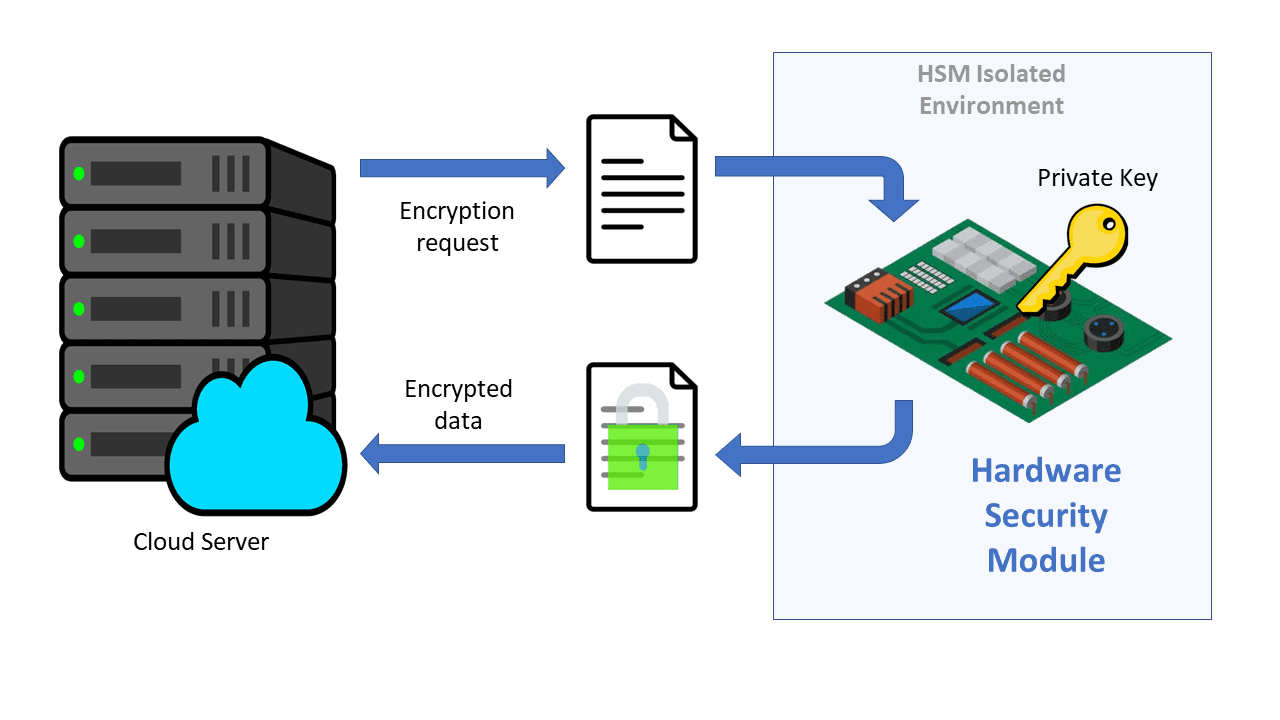

Апаратний модуль безпеки, або HSM, є фізичним пристроєм безпеки, який використовується для швидкого та максимального захисту виконання криптографічних операцій. Такі криптографічні операції включають шифрування, керування ключами, дешифрування та автентифікацію.

HSM розроблені для максимальної надійності та надійності та ідеально підходять для захисту секретних даних. Вони можуть бути розгорнуті як карти PCI Express, автономні пристрої з мережевими інтерфейсами Ethernet або просто зовнішні пристрої USB.

Вони мають власні операційні системи, спеціально розроблені для забезпечення максимальної безпеки, а їхній доступ до мережі захищено брандмауером.

Коли ви використовуєте HSM у поєднанні з BYOE, HSM бере на себе роль проксі-сервера між вашими бізнес-додатками та системами зберігання вашого CSP, піклуючись про всю необхідну криптографічну обробку.

Використовуючи HSM для завдань шифрування, ви гарантуєте, що ці завдання не створюють дратівливих затримок у нормальній роботі ваших програм. Крім того, за допомогою HSM ви мінімізуєте ймовірність втручання неавторизованих користувачів у керування вашими ключами чи алгоритмами шифрування.

У пошуках стандартів

Приймаючи схему безпеки BYOE, ви повинні подивитися на те, що може зробити ваш CSP. Як ми бачили в цій статті, щоб ваші дані були справді безпечними в інфраструктурі CSP, CSP має переконатися, що ви можете встановити власне програмне забезпечення для шифрування або HSM разом із вашими програмами, що дані будуть зашифровані в сховищах CSP, і що ви і ніхто інший не матимете доступу до ключів шифрування.

Ви також можете дослідити деякі найкращі рішення посередника безпеки доступу до хмари, щоб розширити локальні системи безпеки організації.