Забезпечення безпеки у хмарному середовищі вимагає постійного нагляду, надання чіткого уявлення про стан справ, своєчасного виявлення та усунення слабких місць, а також прогнозування потенційних загроз.

Захист хмарних ресурсів у сучасному світі є складним завданням через їхню динамічність та з’єднання і від’єднання від численних мереж та інших ресурсів. Недостатня видимість може призвести до того, що помилкові конфігурації та інші недоліки безпеки залишаться непоміченими, що відкриє двері зловмисникам для отримання несанкціонованого доступу до інфраструктури.

Зазвичай, некоректні або незахищені налаштування розширюють зону атаки, спрощуючи злочинцям завдання. Це може спричинити витік конфіденційної інформації, фінансові та репутаційні втрати, а також штрафи за недотримання нормативних вимог.

В ідеалі, впровадження системи управління станом безпеки хмарних ресурсів (CSPM) допомагає гарантувати, що хмарне середовище відповідає найкращим практикам, встановленим правилам та очікуванням.

Джерело: my.f5.com

Що таке управління станом безпеки хмарних ресурсів (CSPM)?

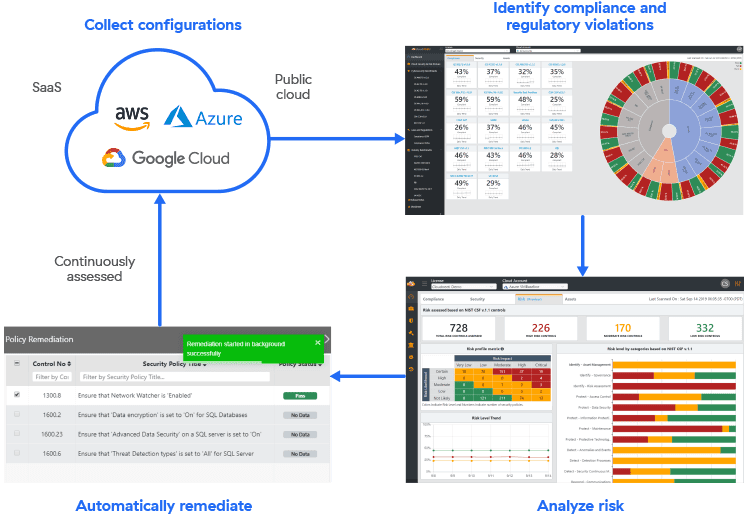

CSPM – це сукупність інструментів і методів, які надають організаціям можливість аналізувати хмарні ресурси, виявляти та виправляти помилкові конфігурації, порушення відповідності нормам та інші загрози безпеці.

Хоча деякі хмарні провайдери, такі як Amazon AWS, Google Cloud, Microsoft, пропонують вбудовані CSPM-функції, компаніям, що використовують інші платформи, варто звернути увагу на сторонні інструменти.

Ці рішення є важливим елементом хмарної безпеки, вони допомагають знаходити та виправляти помилки в налаштуваннях безпеки, виявляють ризики, невідповідності та інші вразливості, або ж сповіщають про них ІТ-відділи. Деякі інструменти можуть автоматично виявляти та усувати недоліки.

Окрім виявлення та зменшення ризиків, CSPM-інструмент забезпечує постійний нагляд та контроль за станом безпеки хмарних ресурсів організації. Крім того, деякі інструменти можуть надавати рекомендації щодо підвищення рівня безпеки.

Чому важливе управління станом безпеки в хмарі?

Оскільки хмарні середовища включають в себе широкий спектр різноманітних технологій і компонентів, організаціям стає важко відстежувати все, особливо якщо немає необхідних інструментів.

Будь-яка компанія, що використовує хмарні сервіси, має розглянути можливість впровадження CSPM-інструменту. Особливо це важливо для організацій, які працюють із критично важливими робочими навантаженнями, у суворо регульованих галузях, а також для тих, хто використовує кілька облікових записів хмарних служб.

Переваги використання CSPM включають:

- Постійне сканування та оцінка стану безпеки у режимі реального часу.

- Забезпечення постійної видимості усієї хмарної інфраструктури.

- Автоматичне виявлення та виправлення некоректних конфігурацій та проблем відповідності.

- Проведення порівняльних аналізів та аудитів для забезпечення відповідності найкращим практикам.

Незважаючи на гнучкість та продуктивність хмарної інфраструктури, вона є вразливою до різноманітних проблем безпеки, особливо якщо некоректні налаштування та інші погані практики розширюють зону атаки. Для вирішення цих проблем компаніям необхідно впроваджувати CSPM-інструменти для забезпечення видимості, ідентифікації та усунення ризиків.

Типовий CSPM-інструмент постійно моніторитиме хмарну інфраструктуру та генеруватиме сповіщення при виявленні проблеми. Залежно від характеру проблеми, інструмент може автоматично усунути ризик.

В іншому випадку, швидке сповіщення дозволить службам безпеки, розробникам чи іншим командам вчасно усунути проблему. Крім того, CSPM дозволяє виявляти та виправляти будь-які розбіжності між поточним та бажаним станом хмарного середовища.

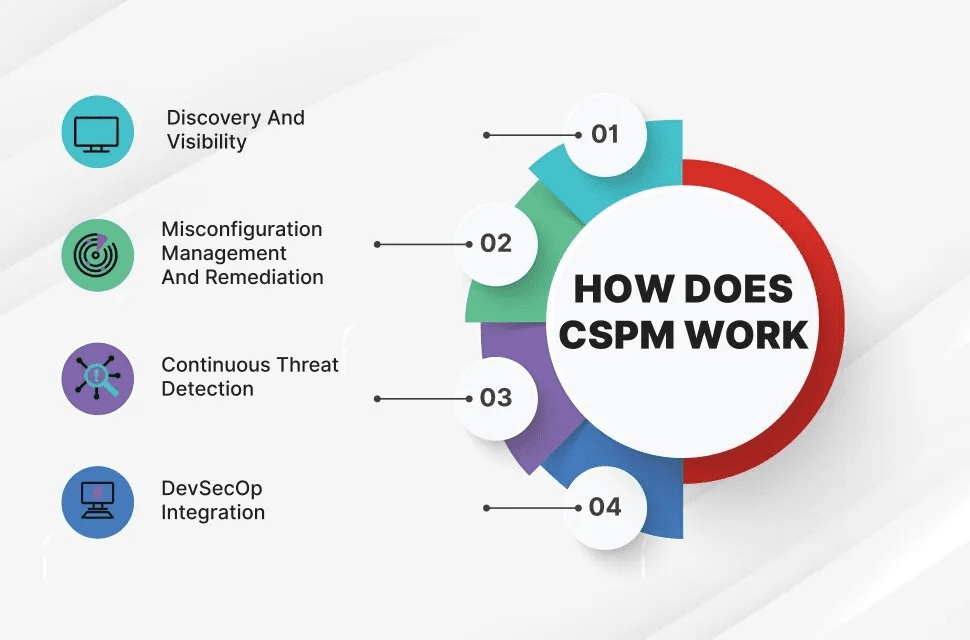

Як працює CSPM?

CSPM-рішення забезпечує постійний моніторинг та візуалізацію хмарної інфраструктури для ідентифікації та класифікації різних компонентів, а також оцінки поточних і потенційних загроз.

Більшість інструментів порівнюють діючі політики та налаштування з заданою базовою лінією для виявлення відхилень та ризиків. Деякі CSPM-рішення працюють на основі заданих правил.

Інші рішення використовують машинне навчання для виявлення змін у технологіях та поведінці користувачів, а потім коригують свої алгоритми порівняння.

Типовий CSPM виконує такі основні функції:

- Постійний моніторинг хмарного середовища та сервісів, надання повної видимості компонентів та конфігурацій.

- Порівняння хмарних налаштувань та політик з набором прийнятних рекомендацій.

- Виявлення неправильних конфігурацій та змін політики.

- Ідентифікація існуючих, нових та потенційних загроз.

- Виправлення некоректних конфігурацій на основі попередньо заданих правил та галузевих стандартів. Це допомагає зменшити ризики, пов’язані з людськими помилками, що можуть призвести до неправильних налаштувань.

Хоча CSPM допомагає вирішити широкий спектр проблем з некоректними налаштуваннями та відповідністю, їх принцип роботи може відрізнятися. Деякі інструменти підтримують автоматичне виправлення в режимі реального часу.

Автоматичне виправлення може відрізнятися між різними інструментами. Інші підтримують індивідуальну автоматизацію. Також, деякі з них можуть бути специфічними для певних хмарних середовищ, таких як Azure, AWS або інші.

Деякі CSPM-рішення забезпечують автоматизований та безперервний моніторинг, видимість, виявлення загроз та виправлення. Залежно від конкретного рішення, воно може автоматично усувати ризики, надсилати сповіщення, надавати рекомендації та виконувати інші функції.

Що таке неправильна конфігурація безпеки та чому вона виникає?

Неправильна конфігурація безпеки – це ситуація, коли елементи управління безпекою налаштовані некоректно або залишаються незахищеними, наприклад, з налаштуваннями за замовчуванням. Це створює вразливості, прогалини в безпеці, через які мережі, системи та дані піддаються ризику різних кібератак.

Неправильні конфігурації найчастіше трапляються через людські помилки, коли команди не можуть правильно впровадити параметри безпеки або взагалі не впроваджують їх.

Типові погані практики включають використання налаштувань за замовчуванням, погану або відсутню документацію про зміни конфігурації, надання надмірних або ризикованих дозволів, неправильні налаштування провайдера послуг тощо.

Це також відбувається через ввімкнення непотрібних функцій, облікових записів, портів, сервісів та інших компонентів, що розширюють площу атаки.

Інші причини неправильної конфігурації:

- Показ конфіденційної інформації в повідомленнях про помилки.

- Неякісне, слабке або відсутнє шифрування.

- Неправильно налаштовані інструменти безпеки, незахищені платформи, каталоги та файли.

- Неправильні налаштування обладнання, наприклад, використання IP-адреси за замовчуванням, облікових даних апаратного та програмного забезпечення та налаштувань.

Як запровадити CSPM у вашій організації?

CSPM дає змогу постійно оцінювати ваше хмарне середовище, знаходити та виправляти прогалини в безпеці. Однак, впровадження ефективного CSPM-рішення вимагає ретельного планування, стратегії та часу. Через різноманітність хмарних середовищ та цілей процес може відрізнятися для різних компаній.

Крім вибору правильного інструменту, команди повинні дотримуватися найкращих практик при впровадженні рішення. І тут необхідно враховувати кілька факторів.

Як і будь-які інші фінансові зобов’язання, відділи безпеки повинні визначити цілі CSPM на додаток до отримання схвалення керівництва. Після цього потрібно виконати наступні кроки.

- Визначте цілі, наприклад, ризики, які ви хочете виявити та усунути. Також визначте відповідні команди для нагляду за розгортанням.

- Виберіть правильне CSPM-рішення та використовуйте попередньо налаштовані або власні правила для виявлення неправильних конфігурацій та інших вразливостей.

- Встановіть, як оцінювати хмарні середовища.

- Постійно скануйте хмарне середовище та активи для виявлення та усунення ризиків безпеки, зокрема тих, що можуть виникнути через зміни у хмарному середовищі.

- Оцініть результати та визначте критичні області, щоб визначити пріоритети відновлення. Деякі інструменти допомагають оцінити серйозність виявлених ризиків та визначити пріоритетність їх усунення.

- Виправте виявлені ризики автоматично або вручну. Також, налаштуйте інструмент для сповіщення відповідних команд про необхідні дії.

- Регулярно повторюйте процес та налаштовуйте його відповідно до змін, що відбуваються у хмарних середовищах.

Більшість компаній можуть не знати про кількість та типи своїх хмарних ресурсів, їх стан та способи конфігурації. У багатьох випадках, відсутність видимості свого хмарного середовища може призвести до запуску різних сервісів з некоректними налаштуваннями.

Типовий CSPM-інструмент постійно сканує хмарне середовище, щоб забезпечити видимість стану безпеки. Під час цього процесу він ідентифікує активи, сервіси та інші хмарні ресурси, оцінюючи їхню безпеку, перевіряючи на наявність некоректних налаштувань та інших вразливостей.

Загалом, інструмент візуалізує активи та допомагає організаціям виявити та зрозуміти мережеві взаємозв’язки, сервіси, робочі навантаження, шляхи передачі даних та інші ресурси. Це дозволяє виявляти неправильні конфігурації, вразливості в безпеці, невикористані активи та сервіси, а також перевіряти цілісність нещодавно встановлених апаратних чи програмних систем.

Наприклад, CSPM-інструмент виявляє хмарні активи, такі як віртуальні машини, сегменти Amazon S3 та інші ресурси. Потім він забезпечує видимість хмарного середовища, зокрема його активів, конфігурацій безпеки, відповідності та ризиків. Також, видимість дозволяє командам знаходити та усувати «сліпі зони».

Проблеми управління хмарною безпекою

Незважаючи на те, що CSPM-інструменти забезпечують ряд переваг, вони також мають певні недоліки. До них належать:

- Деякі CSPM-інструменти, не маючи функцій сканування вразливостей, покладаються на інші рішення, що ускладнює розгортання та реагування.

- Відсутність необхідних навичок для розгортання та підтримки CSPM-рішення.

- Автоматичне виправлення може призвести до проблем. Зазвичай, автоматичне вирішення проблем відбувається швидше та ефективніше, якщо все зроблено правильно. Однак, деякі проблеми можуть вимагати ручного втручання.

- На практиці, більшість CSPM-інструментів не здатні завчасно зупинити програми-вимагачі, шкідливі програми та інші атаки. Зменшення наслідків атаки може зайняти кілька годин, що може спричинити значні збитки. Також, інструмент може не виявляти загроз, що поширюються у хмарному середовищі.

- Деякі функції CSPM зазвичай доступні як продукти хмарних провайдерів або функції інших хмарних інструментів, таких як Cloud Workload Protection Platform (CWPP) та Cloud Access Security Broker (CASB). На жаль, ці хмарні інструменти не гарантують локальну безпеку.

Навчальні ресурси

Нижче наведено кілька курсів і книг, що допоможуть вам краще зрозуміти управління безпекою в хмарі та інші практики.

#1. Check Point Jump Start: CloudGuard Posture Management: Udemy

Check Point Jump Start: CloudGuard Posture Management – це безкоштовний та інформативний онлайн-курс, запропонований Udemy. Для розуміння CSPM потрібні лише базові навички користування комп’ютером.

#2. Безпека контейнерів і хмарна безпека з використанням AQUA – Udemy

Курс Container Security & Cloud Security з використанням AQUA допоможе вам дізнатися про контейнерні зображення, їхню безпеку та способи їх сканування за допомогою рішень безпеки Aqua.

Ви також дізнаєтесь, як виявляти неправильні конфігурації на платформі AWS, про управління безпекою в хмарі та як це реалізувати за допомогою рішення Aqua.

#3. Повний посібник із самооцінки управління станом хмарної безпеки

У цій книзі ви дізнаєтесь, як оцінити рівень безпеки, візуалізувати хмарні ресурси та визначити, хто ними користується. Вона також включає цифрові інструменти, які дозволяють оцінити заходи безпеки, політики та інші існуючі рішення.

Крім того, ви розглянете минулі атаки та виклики, з якими стикалася ваша організація при захисті робочих навантажень. Також ви оціните, наскільки захищені ваші програми та дані, хто має до них доступ і хто має право виконувати певні дії.

Посібник із самооцінки CSPM допоможе вам визначити проблеми CSPM, способи їх вирішення та захисту хмарного середовища.

#4. Технічна довідкова архітектура безпеки в хмарі

Книга містить еталонну архітектуру, рекомендовану CISA, OBD та іншими агентствами безпеки.

Вона демонструє, що організації та агентства, що переносять свої робочі навантаження в хмару, повинні захистити збір даних та звітність за допомогою різних інструментів, включаючи CSPM.

Заключні слова

Хмарна інфраструктура постійно змінюється, і організації без належної видимості можуть наразити своє середовище на атаки. Тому важливо регулярно перевіряти налаштування безпеки, конфігурації та елементи керування, щоб забезпечити їх відповідність вимогам, навіть після додавання нового компонента. Після цього команди повинні якомога швидше усунути будь-які відхилення в конфігурації.

Один зі способів досягти цього – використання надійного хмарного рішення для управління безпекою. Цей інструмент забезпечує видимість, що дозволяє організаціям захистити свої хмарні активи від невідповідності та неправильних конфігурацій, таких як застарілі оновлення безпеки, неправильні дозволи, незашифровані дані, прострочені ключі шифрування тощо.

Далі перевірте, як виявити вразливі місця веб-сервера за допомогою сканера Nikto.