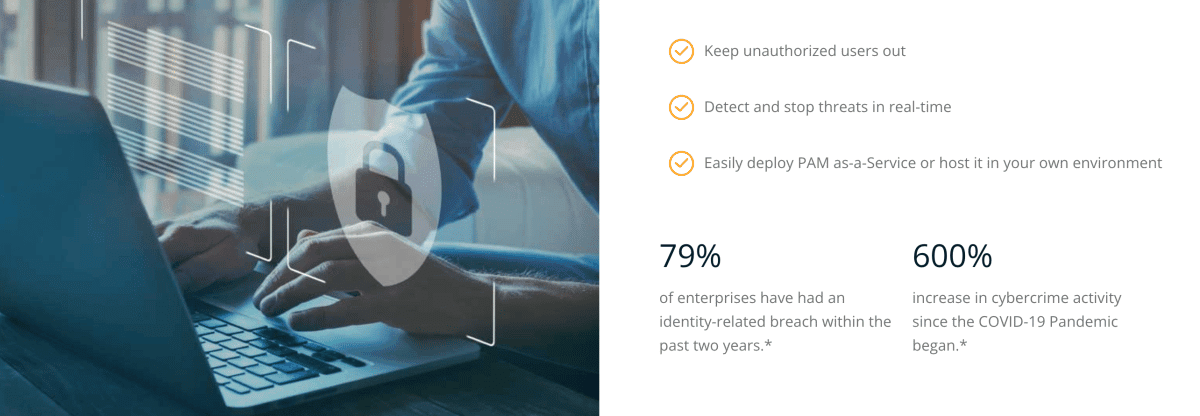

Якщо ви системний адміністратор, ви чули про ризики, пов’язані з багатьма обліковими записами з привілейованим доступом до критичних ІТ-активів. Прочитайте про найкращі рішення, щоб тримати їх під контролем.

Ситуація з привілейованим доступом може швидко вийти з-під контролю, коли кількість користувачів зростає разом із кількістю програм, пристроїв і навіть типів інфраструктури.

Ви повинні застосувати рішення для керування привілейованим доступом, щоб уникнути такої проблемної ситуації. Почнемо з відповіді на найочевидніше питання:

Що таке керування привілейованим доступом?

Управління привілейованим доступом (PAM) — це набір стратегій і технологій кібербезпеки для здійснення контролю над підвищеним («привілейованим») доступом і дозволами для користувачів, облікових записів, процесів і систем в ІТ-середовищі.

Визначаючи відповідний рівень привілейованого контролю доступу, PAM допомагає організаціям зменшити площу атак і запобігти (або принаймні зменшити) шкоду від зовнішніх атак, а також внутрішніх спроб саботажу або актів недбалості.

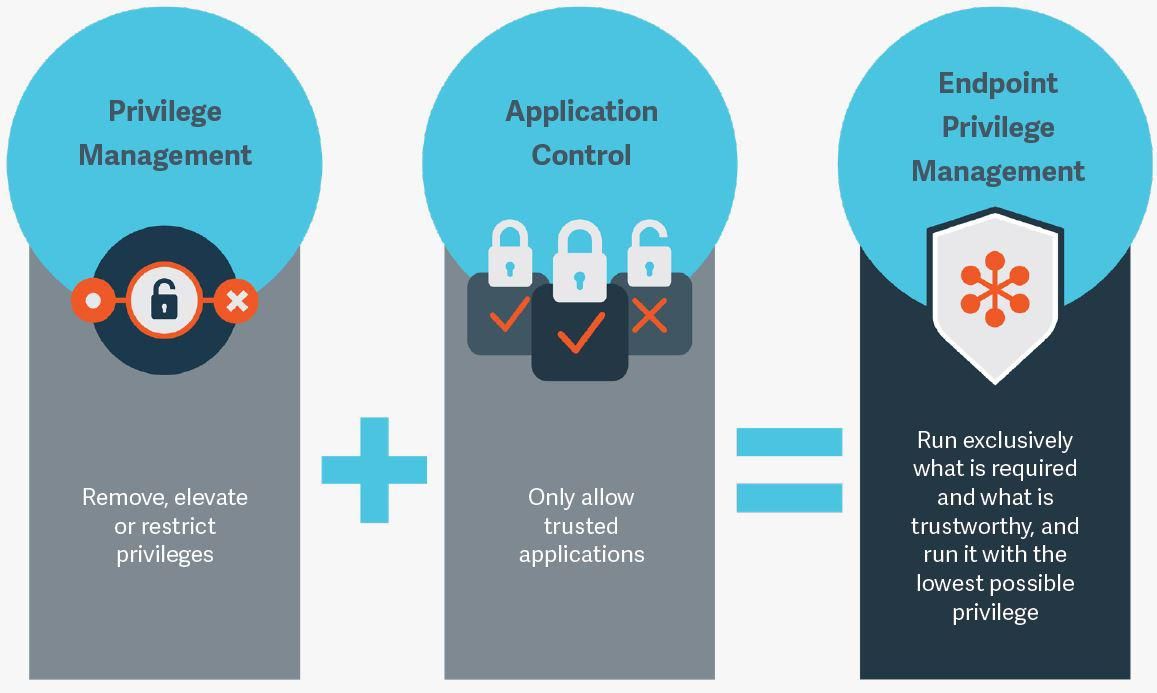

Хоча керування привілеями охоплює багато стратегій, головною метою є застосування найменших привілеїв, що визначається як обмеження прав доступу та дозволів до абсолютного мінімуму, необхідного користувачам, обліковим записам, програмам і пристроям для виконання їхніх рутинних авторизованих дій.

Багато аналітиків і технологів вважають PAM однією з найважливіших ініціатив безпеки для зниження кіберризиків і досягнення високої віддачі від інвестицій у безпеку.

Як працює керування привілейованим доступом (PAM)?

Керування привілейованим доступом працює за принципом найменших привілеїв, тому навіть найпривілейовані користувачі можуть отримати доступ лише до того, що їм потрібно. Інструменти керування привілейованим доступом зазвичай є частиною ширших рішень PAM, призначених для вирішення різноманітних проблем, пов’язаних із моніторингом, захистом і керуванням привілейованими обліковими записами.

Рішення, розроблене для керування привілейованим доступом, має забезпечувати можливість відстежувати та реєструвати всі дії привілейованого доступу, а потім повідомляти про це адміністратору. Адміністратор може відслідковувати привілейований доступ і виявляти, в яких ситуаціях він може бути використаний зловживанням.

Рішення має полегшити системним адміністраторам виявлення аномалій і потенційних загроз, щоб негайно вжити заходів і обмежити шкоду. Основні характеристики рішення для керування привілейованим доступом мають включати:

- Визначайте, керуйте та контролюйте привілейовані облікові записи в усіх системах і програмах у мережі.

- Контролюйте доступ до привілейованих облікових записів, у тому числі доступ, який може бути спільним або доступним у надзвичайних ситуаціях.

- Створюйте випадкові та безпечні облікові дані для привілейованих облікових записів, включаючи паролі, імена користувачів і ключі.

- Забезпечте багатофакторну автентифікацію.

- Обмежуйте та контролюйте привілейовані команди, завдання та дії.

- Керуйте обміном обліковими даними між службами, щоб обмежити ризик.

PAM проти IAM

Керування привілейованим доступом (PAM) і керування доступом до ідентифікаційної інформації (IAM) є поширеними способами підтримувати високий рівень безпеки та надавати користувачам доступ до ІТ-активів незалежно від розташування та пристрою.

Для бізнес-персоналу та ІТ-персоналу важливо розуміти різницю між двома підходами та їхню роль у їх використанні для забезпечення безпечного доступу до конфіденційної та конфіденційної інформації.

IAM є більш загальним терміном. Він в основному використовується для ідентифікації та авторизації користувачів у всій організації. З іншого боку, PAM — це підмножина IAM, яка орієнтована на привілейованих користувачів, тобто тих, кому потрібен дозвіл на доступ до найбільш конфіденційних даних.

IAM відноситься до ідентифікації, автентифікації та авторизації профілів користувачів, які використовують унікальні цифрові ідентифікатори. Рішення IAM надають підприємствам комбінацію функцій, сумісних із підходом нульової довіри до кібербезпеки, який вимагає від користувачів підтверджувати свою особу щоразу, коли вони запитують доступ до сервера, програми, служби чи іншого ІТ-активу.

Нижче наведено огляд провідних доступних PAM-рішень, як хмарних, так і локально встановлених систем.

StrongDM

StrongDM забезпечує платформу доступу до інфраструктури, яка усуває рішення кінцевих точок і охоплює всі протоколи. Це проксі-сервер, який поєднує в собі методи автентифікації, авторизації, мережі та спостереження на одній платформі.

Замість того, щоб ускладнювати доступ, механізми призначення дозволів StrongDM пришвидшують доступ, миттєво надаючи та скасовуючи детальний доступ із найменшими привілеями за допомогою контролю доступу на основі ролей (RBAC), контролю доступу на основі атрибутів (ABAC) або схвалення кінцевих точок для всіх ресурсів.

Підключення та відключення співробітників здійснюється одним клацанням миші, що дозволяє тимчасово затверджувати підвищені привілеї для конфіденційних операцій із Slack, Microsoft Teams і PagerDuty.

StrongDM дозволяє підключати кожного кінцевого користувача чи службу до тих ресурсів, які їм потрібні, незалежно від їхнього місцезнаходження. Крім того, він замінює доступ до VPN і бастіонні хости мережами з нульовою довірою.

StrongDM має численні варіанти автоматизації, включаючи інтеграцію робочих процесів доступу до наявного конвеєра розгортання, потокове передавання журналів у вашу SIEM і збір доказів для різних сертифікаційних аудитів, зокрема SOC 2, SOX, ISO 27001 і HIPAA.

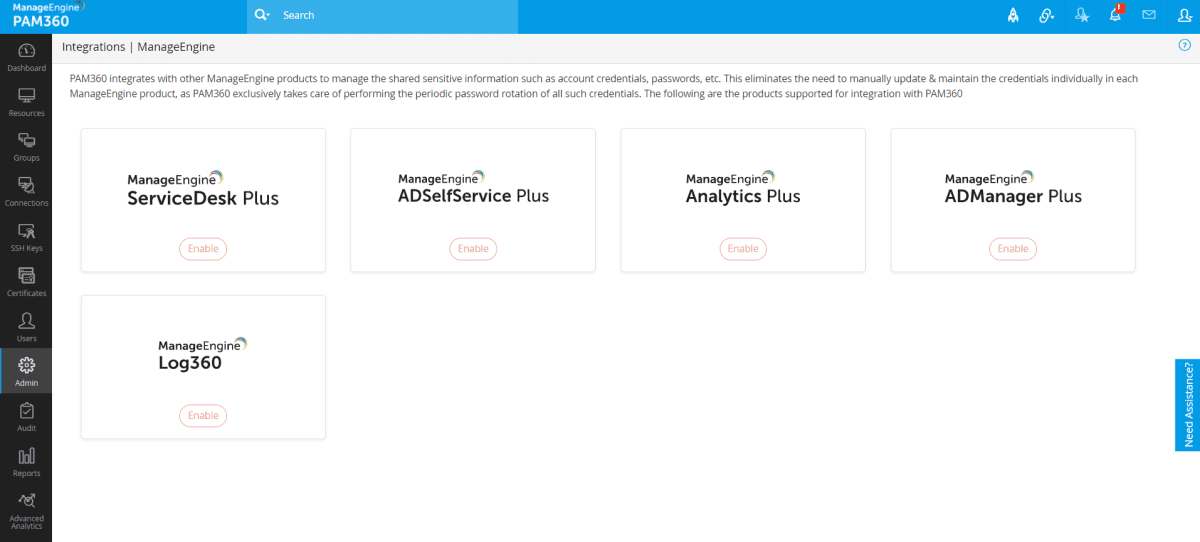

Керуйте двигуном PAM360

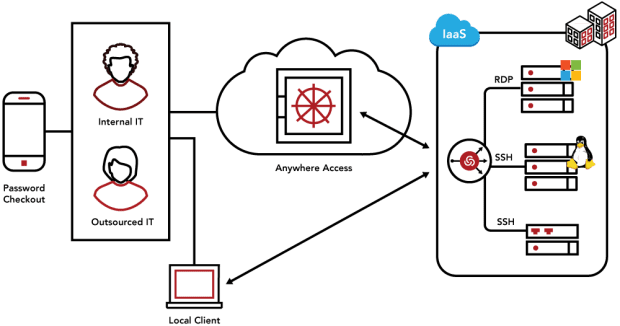

PAM360 це комплексне рішення для компаній, які хочуть включити PAM у свої операції безпеки. Завдяки можливостям контекстної інтеграції PAM360 ви можете створити центральну консоль, де різні частини вашої системи керування ІТ з’єднані між собою для більш глибокої кореляції даних привілейованого доступу та загальних даних мережі, сприяючи значущим висновкам і швидшому виправленню.

PAM360 гарантує, що жоден шлях привілейованого доступу до ваших критично важливих активів не залишиться некерованим, невідомим або неконтрольованим. Щоб зробити це можливим, він надає сховище облікових даних, де можна зберігати привілейовані облікові записи. Це сховище пропонує централізоване керування, дозволи доступу на основі ролей і шифрування AES-256.

Завдяки своєчасному контролю для облікових записів домену PAM360 надає підвищені привілеї лише тоді, коли вони потрібні користувачам. Через певний період дозволи автоматично скасовуються, а паролі скидаються.

На додаток до керування привілейованим доступом, PAM360 дозволяє привілейованим користувачам легко підключатися до віддалених хостів одним клацанням миші, без плагінів браузера або агентів кінцевих точок. Ця функція забезпечує тунель з’єднань через зашифровані шлюзи без пароля, які забезпечують максимальний захист.

Телепорт

Телепорт Стратегія полягає в тому, щоб консолідувати всі аспекти доступу до інфраструктури на одній платформі для розробників програмного забезпечення та програм, які вони розробляють. Ця уніфікована платформа має на меті зменшити поверхню атаки та накладні витрати на експлуатацію, підвищуючи продуктивність і забезпечуючи відповідність стандартам.

Teleport’s Access Plane — це рішення з відкритим вихідним кодом, яке замінює спільні облікові дані, VPN і застарілі технології керування привілейованим доступом. Він був спеціально розроблений, щоб забезпечити необхідний доступ до інфраструктури, не перешкоджаючи роботі та не знижуючи продуктивність ІТ-персоналу.

Професіонали та інженери з безпеки можуть отримати доступ до серверів Linux і Windows, кластерів Kubernetes, баз даних і програм DevOps, таких як CI/CD, керування версіями та інформаційні панелі моніторингу, за допомогою єдиного інструменту.

Teleport Server Access використовує відкриті стандарти, такі як сертифікати X.509, SAML, HTTPS і OpenID Connect, серед інших. Його творці зосередилися на простоті встановлення та використання, оскільки це запорука гарного досвіду користувача та надійної стратегії безпеки. Тому він складається лише з двох бінарних файлів: клієнта, який дозволяє користувачам входити в систему, щоб отримати короткострокові сертифікати, і агента Teleport, встановленого на будь-якому сервері або кластері Kubernetes за допомогою однієї команди.

Окта

Окта це компанія, яка спеціалізується на рішеннях автентифікації, каталогу та єдиного входу. Він також надає рішення PAM через партнерів, які інтегруються з його продуктами для забезпечення централізованої ідентифікації, настроюваних і адаптивних політик доступу, звітування про події в реальному часі та зменшення площі атак.

Завдяки інтегрованим рішенням Okta підприємства можуть автоматично надавати/скасувати надання привілейованим користувачам і адміністративним обліковим записам, одночасно надаючи прямий доступ до критично важливих активів. ІТ-адміністратори можуть виявляти аномальну активність за допомогою інтеграції з рішеннями аналітики безпеки, сповіщати та вживати заходів для запобігання ризикам.

Межа

HashiCorp пропонує свої Межа рішення для забезпечення керування доступом на основі ідентифікації для динамічних інфраструктур. Він також забезпечує просте та безпечне керування сеансами та віддалений доступ до будь-якої надійної системи на основі ідентифікації.

Завдяки інтеграції рішення Vault від HashiCorp можна захищати, зберігати та структурно контролювати доступ до токенів, паролів, сертифікатів і ключів шифрування для захисту секретів та інших конфіденційних даних через інтерфейс користувача, сеанс CLI або HTTP API.

За допомогою Boundary можна отримати доступ до критичних хостів і систем через кількох постачальників окремо, без необхідності керувати окремими обліковими даними для кожної системи. Його можна інтегрувати з постачальниками ідентифікаційних даних, що усуває необхідність відкривати інфраструктуру для громадськості.

Boundary — це рішення з відкритим кодом, яке не залежить від платформи. Будучи частиною портфоліо HashiCorp, він природно забезпечує можливість легкої інтеграції в робочі процеси безпеки, що робить його легким розгортанням на більшості публічних хмарних платформ. Необхідний код уже є на GitHub і готовий до використання.

Делінея

Делінеї Рішення для керування привілейованим доступом спрямовані на максимально спрощене встановлення та використання інструменту. Компанія робить свої рішення інтуїтивно зрозумілими, полегшуючи визначення меж доступу. Рішення PAM від Delinea прості в розгортанні, конфігурації та управлінні без шкоди для функціональності, незалежно від того, чи є вони в хмарі чи локальному середовищі.

Delinea пропонує хмарне рішення, яке дозволяє розгортати на сотнях тисяч машин. Це рішення складається з Privilege Manager для робочих станцій і Cloud Suite для серверів.

Privilege Manager дозволяє виявляти машини, облікові записи та програми з правами адміністратора на робочих станціях або серверах, розміщених у хмарі. Він навіть працює на машинах, що належать до різних доменів. Визначаючи правила, він може автоматично застосовувати політики для керування привілеями, постійно визначаючи членство в локальній групі та автоматично змінюючи привілейовані облікові дані нелюдей.

Майстер політики дозволяє підвищувати, забороняти та обмежувати додатки лише кількома клацаннями миші. Нарешті, інструмент звітування Delinea надає глибоку інформацію про програми, заблоковані зловмисним програмним забезпеченням, і найменш привілейовану відповідність. Він також пропонує інтеграцію Privileged Behavior Analytics з Privilege Manager Cloud.

BeyondTrust

BeyondTrust Керування привілеями дозволяє легко підвищувати привілеї для відомих і надійних програм, які їх вимагають, контролюючи використання програм, реєструючи та повідомляючи про привілейовані дії. Це робиться за допомогою інструментів безпеки, які вже є у вашій інфраструктурі.

За допомогою Privilege Manager ви можете надати користувачам ті привілеї, які їм потрібні для виконання своїх завдань, без ризику отримати надмірні привілеї. Ви також можете визначати політики та розподіл привілеїв, регулюючи та визначаючи рівень доступу, доступний у всій організації. Таким чином ви уникнете атак шкідливих програм через перевищення привілеїв.

Ви можете використовувати детальні політики, щоб підвищити привілеї програми для стандартних користувачів Windows або Mac, забезпечивши достатній доступ для виконання кожного завдання. BeyondTrust Privilege Manager інтегрується з довіреними додатками служби підтримки, сканерами керування вразливістю та інструментами SIEM через роз’єми, вбудовані в інструмент.

Аналітика безпеки кінцевих точок BeyondTrust дозволяє вам співвідносити поведінку користувача з розвідкою безпеки. Це також надає вам доступ до повного контрольного журналу всіх дій користувачів, тож ви можете прискорити криміналістичний аналіз і спростити корпоративну відповідність.

Одна ідентичність

Одна ідентичністьРішення управління привілейованим доступом (PAM) зменшують ризики безпеки та забезпечують відповідність корпоративних вимог. Продукт пропонується в SaaS або локальному режимі. Будь-який варіант дозволяє захищати, контролювати, відстежувати, аналізувати та керувати привілейованим доступом у багатьох середовищах і платформах.

Крім того, він забезпечує гнучкість надання повних привілеїв користувачам і програмам лише за потреби, застосовуючи робочу модель нульової довіри та найменших привілеїв у всіх інших ситуаціях.

CyberArk

с CyberArk Менеджер привілейованого доступу дозволяє автоматично виявляти та включати привілейовані облікові дані та секрети, якими користуються люди чи нелюди. Завдяки централізованому управлінню політиками рішення CyberArk дозволяє системним адміністраторам визначати політики для ротації паролів, складності паролів, призначення сховищ для кожного користувача тощо.

Рішення можна розгорнути як послугу (режим SaaS) або ви можете встановити його на своїх серверах (самостійне розміщення).

Центрифікувати

The Центрифікувати Сервіс Privilege Threat Analytics виявляє зловживання привілейованим доступом, додаючи рівень безпеки до вашої хмарної та локальної інфраструктур. Це робиться за допомогою розширеного поведінкового аналізу та адаптивної багатофакторної автентифікації. За допомогою інструментів Centrify можна майже в реальному часі отримувати сповіщення про ненормальну поведінку всіх користувачів у мережі.

Centrify Vault Suite дозволяє призначати привілейований доступ до спільних облікових записів і облікових даних, зберігати паролі та секрети програм під контролем і захищати віддалені сесії. У свою чергу, за допомогою Centrify Cloud Suite ваша організація може, незалежно від розміру, глобально керувати привілейованим доступом за допомогою централізовано керованих політик, які динамічно застосовуються на сервері.

Висновок

Зловживання привілеями є однією з найпоширеніших загроз кібербезпеці сьогодні, що часто призводить до коштовних втрат і навіть руйнує бізнес. Це також один із найпопулярніших векторів атак серед кіберзлочинців, тому що в разі успішного виконання він надає вільний доступ до внутрішньої частини компанії, часто без тривоги, доки не буде завдано шкоди. Використання відповідного рішення для керування привілеями є обов’язковим, коли ризики зловживання привілеями облікового запису важко контролювати.