Поверхня атаки в комп’ютерній мережі — це сукупність усіх можливих точок проникнення (або векторів атак), через які несанкціонований користувач може отримати доступ до даних чи спричинити збої.

Для забезпечення належного захисту мережі критично важливо мінімізувати її поверхню атаки. Навіть при мінімізації цієї поверхні, необхідний постійний нагляд для виявлення та нейтралізації потенційних загроз якнайшвидше.

Після ідентифікації та детального відображення поверхні атаки, необхідно перевірити її на наявність вразливостей для оцінки поточних і майбутніх ризиків. Ці дії складають частину моніторингу поверхні атаки (ASM).

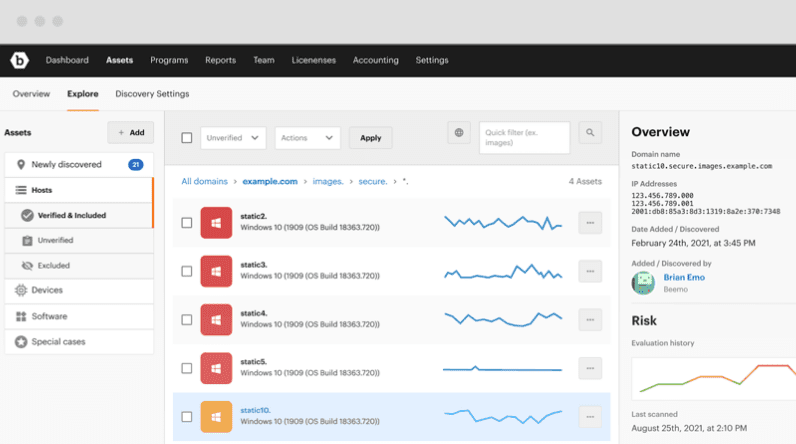

Існують спеціалізовані інструменти для моніторингу поверхні атаки. Зазвичай вони сканують мережу та ІТ-ресурси (кінцеві точки, веб-додатки, веб-сервіси тощо) на предмет відкритих ресурсів.

Після сканування, ці інструменти повідомляють про виявлені ризики та розпочинають постійний моніторинг мережі для виявлення змін у поверхні атаки або виникнення нових загроз.

Найефективніші інструменти використовують бази даних загроз, які регулярно оновлюються новими даними, що дозволяє передбачати потенційні проблеми. Розглянемо огляд найкращих інструментів ASM.

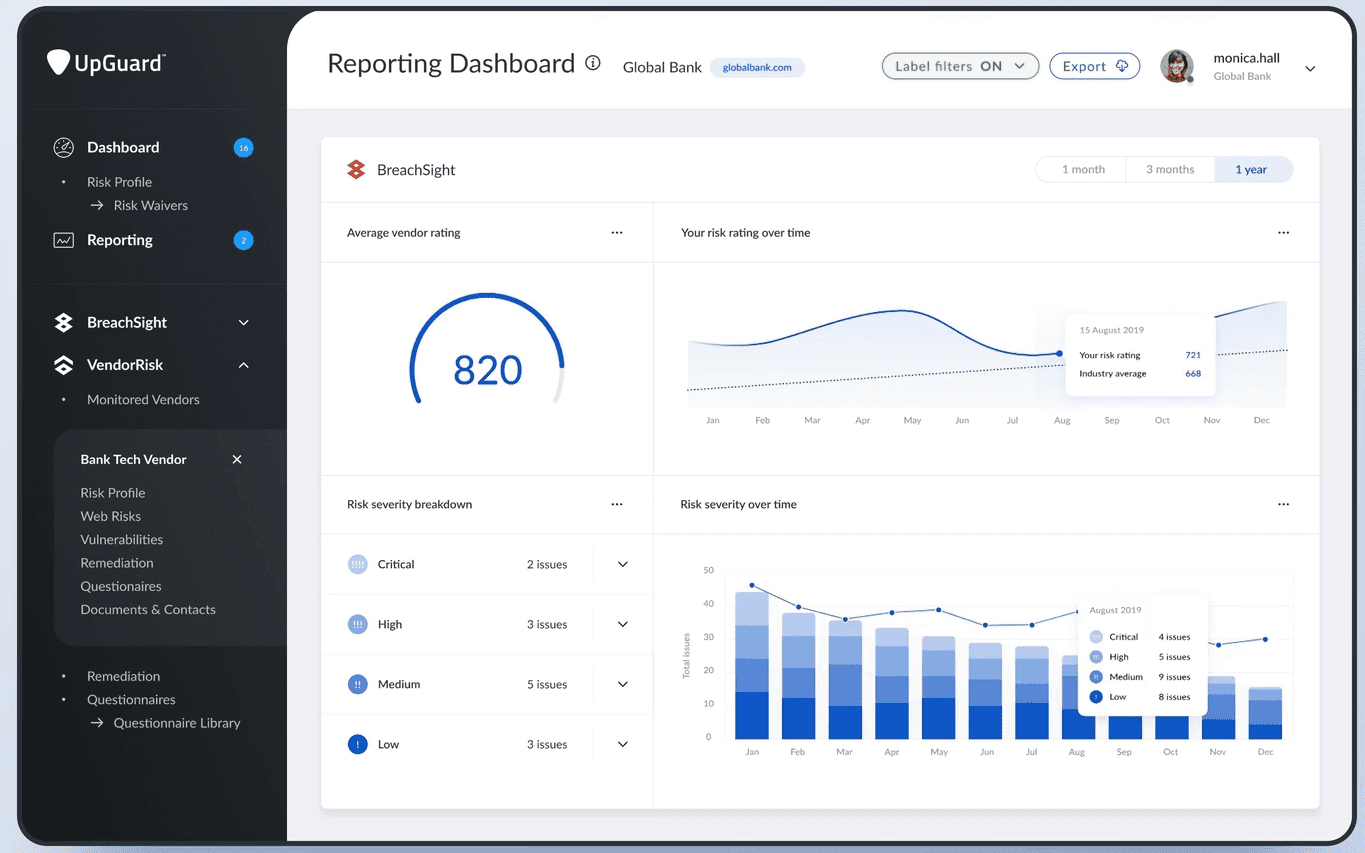

UpGuard

UpGuard пропонує комплексну платформу для управління ризиками та поверхнею атак, зокрема тих, що виникають через сторонніх постачальників. Вона складається з трьох основних компонентів:

- UpGuard Vendor Risk: інструмент для управління ризиками сторонніх постачальників, що забезпечує постійний моніторинг технологічних партнерів, автоматизує заповнення анкет безпеки та мінімізує ризики від третіх і четвертих сторін.

- UpGuard BreachSight: засіб для управління поверхнею атак, який запобігає витоку даних, виявляє компрометацію облікових записів та захищає інформацію клієнтів.

- UpGuard CyberResearch: керовані сервіси безпеки для посилення захисту від ризиків, пов’язаних з третіми сторонами. Аналітики UpGuard спільно працюють для моніторингу вашої організації та постачальників, виявляючи можливі витоки інформації.

UpGuard пропонує безкоштовний звіт з кібербезпеки для демонстрації можливостей свого інструменту. За допомогою цього звіту можна виявити ключові ризики на веб-сайті, в поштовій системі чи мережі. Звіт надає швидку статистику, що дозволяє оперативно реагувати на сотні факторів ризику, включаючи SSL, відкриті порти, цілісність DNS та поширені вразливості.

Після демонстрації корисності послуги через безкоштовний звіт, можна придбати платні варіанти з різними планами, адаптованими до розміру бізнесу чи мережі.

Базовий тариф для малого бізнесу дозволяє почати керування поверхнею атаки, а потім можна масштабувати послугу, додаючи додаткові можливості за потреби.

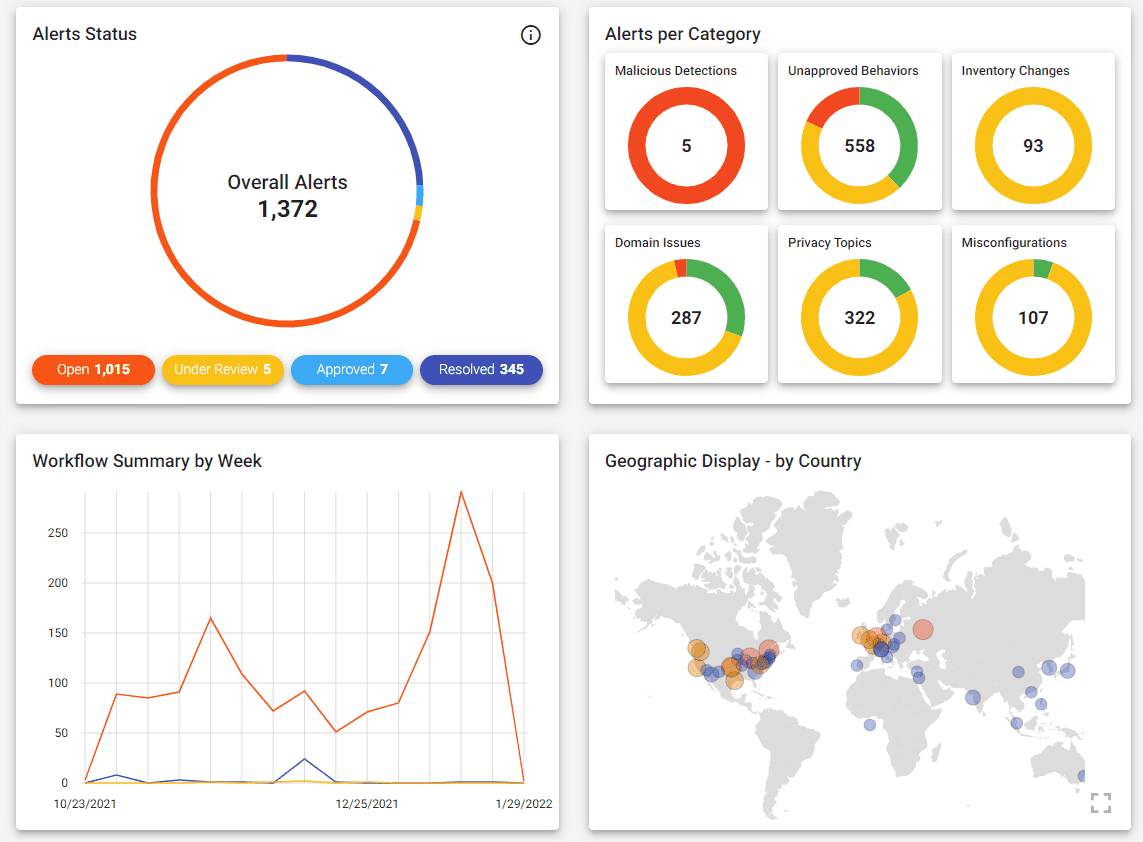

Reflectiz

Reflectiz надає організаціям повне бачення їхньої поверхні ризику, допомагаючи зменшити ризики, пов’язані з активним використанням інструментів з відкритим вихідним кодом і програмних продуктів сторонніх розробників.

Програма Reflectiz працює в режимі “без втручання”, тобто не потребує встановлення та запускається дистанційно, не зачіпаючи ІТ-ресурси та не маючи доступу до конфіденційних даних компанії.

Підхід Reflectiz заснований на використанні інноваційної пісочниці, де програми першої, третьої та четвертої сторін скануються для виявлення всіх вразливостей за допомогою власного поведінкового аналізу.

Результати аналізу відображаються на єдиній інформаційній панелі. Після цього визначаються пріоритети ризиків, їх усунення та вирішення проблем з відповідністю.

Ефективність аналізу онлайн-екосистеми компанії постійно покращується завдяки регулярному скануванню в інтернеті для підтримки актуальності великої бази даних загроз.

Рішення забезпечує високу цінність для клієнтів з першого дня, незалежно від розміру компанії, підтримуючи невеликі команди, організації середнього розміру та великі міжнародні корпорації.

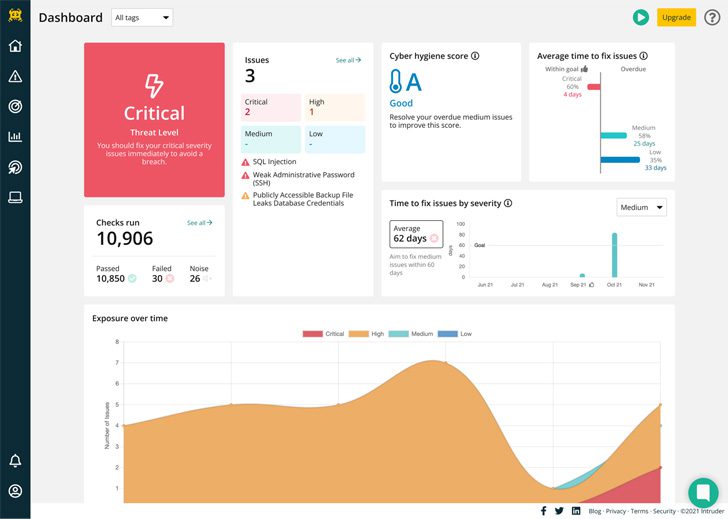

Intruder

Intruder дозволяє виявляти всі зони вашої ІТ-інфраструктури, доступні через Інтернет, забезпечуючи кращу видимість поверхні атаки та дозволяючи обмежити доступ до елементів, які не повинні бути відкритими.

Intruder пропонує простий інструмент для пошуку відкритих портів і сервісів з адаптивними фільтрами, що ідентифікують технології, доступні зловмисникам.

Оскільки поверхня атаки мережі постійно змінюється, Intruder також надає можливості для постійного моніторингу змін у вашому ІТ-середовищі.

Наприклад, можна отримати звіт про нещодавно відкриті порти або сервіси. Інструмент також сповіщає про розгортання, про які ви могли не знати.

Для компаній з великими мережами Intruder пропонує унікальну функцію Smart Recon, яка автоматично визначає активні ресурси у мережі. Це обмежує сканування лише активними цілями, зменшуючи витрати, оскільки не потрібно платити за неактивні системи.

Intruder також відстежує термін дії сертифікатів SSL і TLS. Завдяки цій функції ви будете отримувати повідомлення про закінчення терміну дії сертифікатів, забезпечуючи безпеку та уникаючи простою сервісів чи веб-сайтів.

InsightVM

Платформа Rapid7 InsightVM призначена для забезпечення прозорості у виявленні та усуненні ризиків. За допомогою InsightVM можна виявляти ризики для всіх кінцевих точок у мережі, хмарній та віртуалізованій інфраструктурі.

Правильна пріоритезація ризиків, підкріплена покроковими інструкціями для ІТ- та DevOps-відділів, забезпечує ефективнішу процедуру виправлення.

За допомогою InsightVM можна одразу бачити ризики в ІТ-інфраструктурі в режимі реального часу на інформаційній панелі інструменту. Ця панель дозволяє також відстежувати прогрес у досягненні цілей плану дій з зменшення ризиків.

InsightVM інтегрується з понад 40 провідними технологіями, від SIEM і брандмауерів до систем відстеження запитів, збільшуючи цінність шляхом обміну інформацією про вразливості через RESTful API.

Рішення InsightVM збирає дані з кінцевих точок за допомогою легкого універсального агента, який також використовується в інших рішеннях Rapid7, наприклад, InsightIDR та InsightOps. Одне розгортання дозволяє отримувати інформацію в реальному часі про мережеві ризики та кінцевих користувачів.

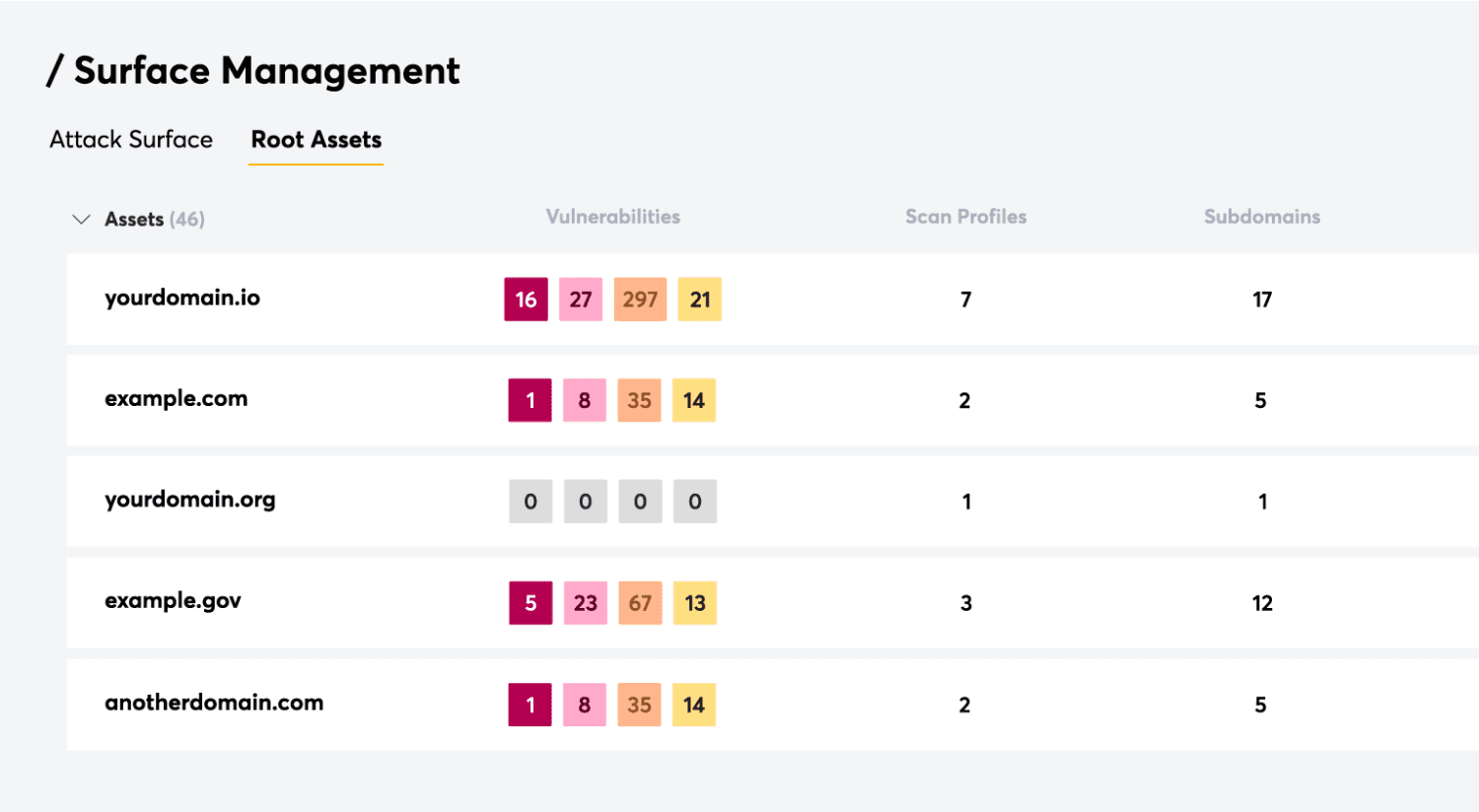

Detectify Surface Monitoring

Рішення Surface Monitoring від Detectify відстежує все, що відкрито в інтернеті у вашій ІТ-інфраструктурі, забезпечуючи безпеку субдоменів ваших програм, а також виявляючи відкриті файли, недоліки конфігурації та вразливості.

Однією з переваг Detectify Surface Monitoring є простота початку роботи, достатньо додати свій домен, і інструмент відразу почне моніторинг усіх субдоменів і програм.

Detectify щодня використовує результати досліджень етичних хакерів Crowdsource у своєму рішенні, забезпечуючи захист від нещодавно виявлених вразливостей. Навіть тих, що є ексклюзивними для Detectify.

Crowdsource – це спільнота з понад 350 етичних хакерів, які постійно працюють над включенням своїх досліджень до Detectify, що займає лише 15 хвилин.

Окрім відстеження всіх мережевих активів і технологій, доступних в інтернеті, Detectify аналізує стан DNS-інфраструктури та запобігає захопленню субдоменів, виявляючи випадкові витоки даних, наприклад, API-ключі, маркери, паролі та інші дані, жорстко закодовані у ваших програмах або зберігаються у простому тексті без належної конфігурації.

Bugcrowd

Bugcrowd — це інструмент управління поверхнею атак, який дозволяє знаходити, інвентаризувати та оцінювати ризики відкритих пристроїв, забутих або “тіньових” програм та інших прихованих ІТ-активів. Bugcrowd використовує технології та дані разом з досвідом для забезпечення всебічної оцінки ризиків поверхні атаки.

Bugcrowd дозволяє аналізувати результати сканування та створювати звіти для перегляду користувачами та зацікавленими сторонами. У звітах можна включити рекомендації та плани виправлення, що особливо цінно під час злиття чи поглинання. Виявлені вразливості можна передати рішенням Bug Bounty або Penetration Testing для усунення.

Платформа Bugcrowd використовує технологію AssetGraph, яка збирає оцінку ризику активів на основі великої бази знань з безпеки.

Ключовою перевагою Bugcrowd є його “натовп”: завдяки глобальній мережі дослідників безпеки, інструмент може значно зменшити поверхню атаки вашої мережі, передбачаючи вразливості, які можуть виявити хакери.

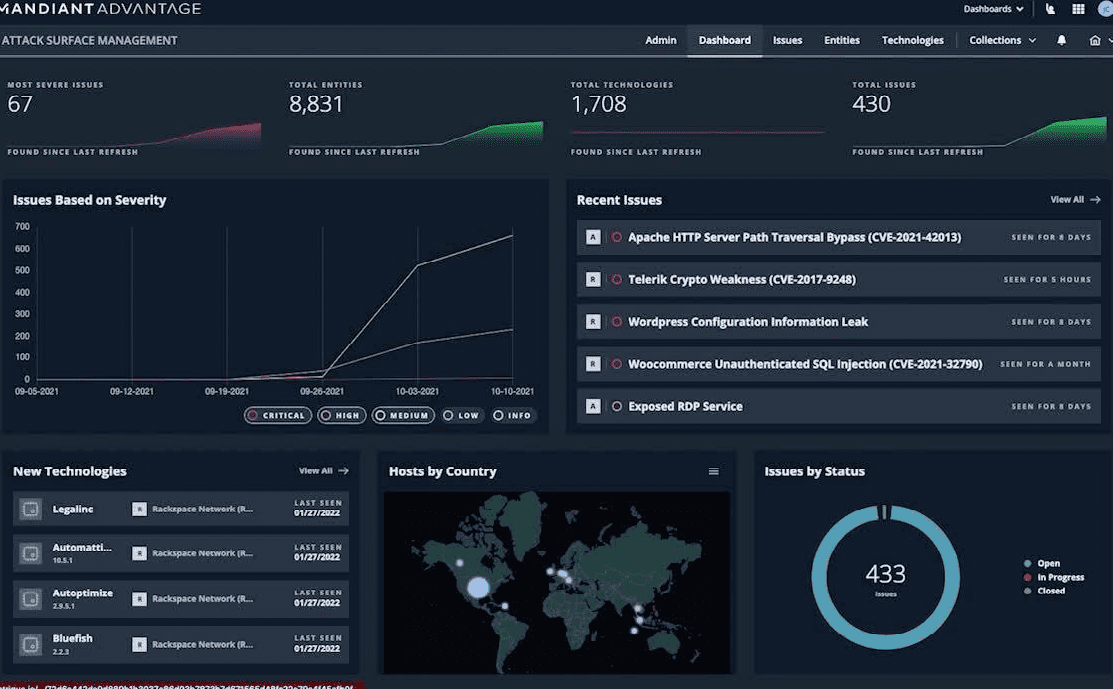

Mandiant Advantage

Підхід Mandiant полягає у перетворенні вашої програми безпеки з реактивної на проактивну шляхом візуалізації активів та сповіщень про ризиковані дії.

Mandiant дозволяє автоматично застосовувати знання та досвід до поверхні атаки, повідомляючи про вразливості, відкриті елементи та неправильні конфігурації.

Таким чином, ваші служби безпеки можуть впровадити інтелектуальний механізм виявлення загроз та реагувати на них.

Проактивність Mandiant підкріплюється моніторингом у реальному часі, що підтримується сповіщеннями про зміни у ваших активах, щоб жодна зміна не залишилася непоміченою.

За допомогою Mandiant можна повноцінно використовувати хмарні технології та сприяти цифровій трансформації вашої компанії без ризику.

Візуалізація ІТ-активів Mandiant забезпечує повну видимість ІТ-інфраструктури, дозволяючи ідентифікувати ресурси, доступні в хмарі, завдяки понад 250 інтеграціям. Це дозволяє визначати відносини з партнерами та третіми сторонами, а також досліджувати склад відкритих технологій, активів і конфігурацій.

Цінність використання ASM

Аналізуючи вартість інструментів ASM, важливо враховувати не тільки їх ціну, а й економію, яку вони забезпечують, спрощуючи процеси виявлення та усунення загроз. Ключова особливість цих інструментів – це охоплення всього ІТ-середовища, включаючи локальні, віддалені, хмарні, контейнерні та віртуальні ресурси, щоб жоден елемент не залишився поза увагою.

Однак, не варто вважати інструмент ASM панацеєю. Справжня цінність полягає в тому, що вони дозволяють проактивно керувати вразливими місцями, а також відстежувати та отримувати показники, що оптимізують роботу з усунення загроз.