Модель Cyber Kill Chain: Детальний аналіз етапів кібератаки

Cyber Kill Chain – це концептуальна модель, розроблена компанією Lockheed Martin у 2011 році. Вона описує послідовність дій, які здійснюються під час кібератаки, допомагаючи організаціям краще розуміти, ідентифікувати та протидіяти потенційним загрозам.

Варто зазначити, що Lockheed Martin є провідною світовою компанією в аерокосмічній, оборонній та безпековій галузях.

Модель Cyber Kill Chain (CKC) є однією з найпопулярніших структур, яку фахівці з кібербезпеки використовують для розробки стратегій захисту організацій від кібератак.

Чому Cyber Kill Chain має значення для кібербезпеки?

Кібербезпека – це комплексна сфера, яка вимагає глибшого розуміння, ніж просто надання базових порад користувачам. Для ефективного протистояння кібератакам організаціям необхідні технічні знання та структурований підхід.

Недостатньо просто набору загальних рекомендацій для захисту від складних атак. Потрібна чітка структура, яка дозволить зрозуміти механізм кібератак та розробити відповідні захисні заходи.

Cyber Kill Chain є саме такою традиційною моделлю, яка слугує основою для аналізу етапів кібератаки. Вона складається з семи послідовних фаз, які будуть детально розглянуті нижче.

Роль Cyber Kill Chain у системі кібербезпеки

Cyber Kill Chain не тільки надає розуміння про кібератаки, але й допомагає організаціям розробляти методи виявлення зловмисників, запобігати несанкціонованому доступу, мінімізувати наслідки атак та зупиняти зловмисну діяльність у мережі.

Вона є інструментом для формування стратегій кібербезпеки, який допомагає спеціалістам у галузі.

Важливо розуміти, що Cyber Kill Chain сама по собі не гарантує повної безпеки. Багато факторів, що впливають на безпеку, знаходяться поза межами мережі або всередині самої організації, і ця модель не охоплює їх усіх.

Основні Етапи Cyber Kill Chain

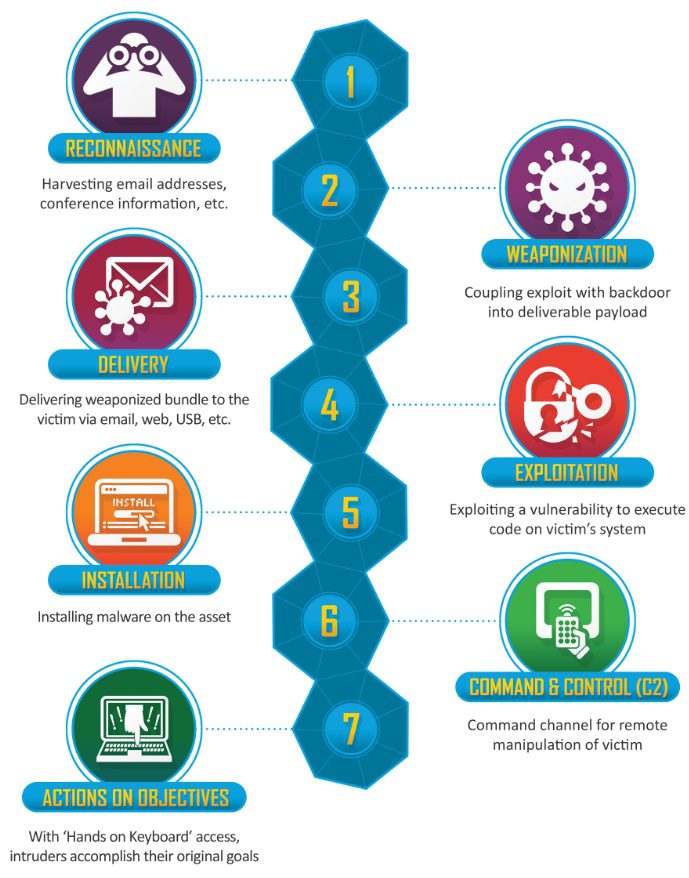

Джерело зображення: Lockheed Martin

Структура CKC описує кібератаку через сім послідовних кроків:

- Розвідка

- Озброєння

- Доставка

- Експлуатація

- Інсталяція

- Командування та Контроль

- Дія

#1. Розвідка

Розвідка – це початкова фаза, під час якої зловмисник збирає інформацію про потенційну жертву.

Зловмисник намагається ідентифікувати вхідні точки до мережі, виявити слабкі місця та вразливості. Він збирає адреси електронної пошти, фізичні адреси та інші дані, що можуть бути використані для розробки шкідливої стратегії.

Чим більше інформації зловмисник отримає, тим більш руйнівною може бути атака. Ця фаза спостереження може відбуватися як онлайн, так і офлайн, роблячи її непомітною.

Для зменшення ризиків, організації та їхні співробітники повинні приділяти увагу конфіденційності, обмежувати доступ до фізичних об’єктів та не ділитися конфіденційною інформацією в Інтернеті.

Наприклад, використання інструментів конфіденційності для захисту онлайн-ідентичності є важливим на цьому етапі.

#2. Озброєння

На цьому етапі зловмисник створює шкідливе програмне забезпечення або інструмент, який буде використаний під час атаки.

Інколи використовуються існуючі інструменти, які модифікуються для конкретної мети, готуючись до етапу доставки.

Тип створеної “зброї” залежить від цілей зловмисника. Наприклад, одні прагнуть порушити роботу служб, інші хочуть вкрасти дані, а треті вимагають викуп.

Будь-який інструмент, що відповідає цілям атаки, може бути використаний як “зброя”.

#3. Доставка

Це критично важливий етап, на якому визначається успіх атаки.

Якщо доставка є успішною, шкідливе програмне забезпечення потрапляє в систему і починає свою діяльність. У разі невдачі стратегія атаки зазнає краху.

Зловмисники використовують різні способи для доставки шкідливого коду: шкідливі вкладення в електронних листах, фішингові листи для отримання облікових даних, текстові повідомлення, що вводять користувача в оману. Для підвищення ефективності використовуються дані, зібрані на етапі розвідки.

Якщо організація та її співробітники обізнані про фішингові атаки та інші поширені методи кіберзловмисників, доставку буде важче здійснити.

#4. Експлуатація

На цьому етапі зловмисник використовує ідентифіковані вразливості для проникнення в систему жертви.

Використовуючи знайдені недоліки, зловмисник виконує шкідливий код. Також під час цього процесу він може отримати додаткову інформацію про систему та виявити нові слабкі місця.

Будь-яка вразлива система, підключена до мережі, має ризик бути скомпрометованою.

#5. Інсталяція

Після виявлення вразливостей зловмисник фокусується на встановленні шкідливого програмного забезпечення та іншого коду, який буде використаний для подальших дій.

Іншими словами, на цьому етапі завершується інфільтрація, коли зловмисник глибоко проникає у скомпрометовану мережу.

#6. Командування та Контроль

Після інфільтрації зловмисник бере під контроль скомпрометовану систему або мережу.

Він може віддалено відстежувати інформацію, порушувати роботу системи або служб. Це може відбуватися за допомогою DDoS-атак або додавання “бекдору”, який дозволяє зловмиснику отримувати доступ до системи в будь-який зручний час непомітно для інших.

#7. Дія щодо Цілей

На цьому етапі зловмисник здійснює фінальну атаку для досягнення своїх цілей.

Можливі дії: шифрування даних з метою викупу, зараження системи для подальшого поширення шкідливого коду, порушення роботи служб або викрадення даних для їхнього подальшого розголошення або зміни.

Як Cyber Kill Chain допомагає захистити від атак?

Розуміння того, як зловмисники проникають у мережу, дозволяє організаціям розробляти ефективні стратегії захисту.

Наприклад, знаючи про вразливості, які можуть використовувати зловмисники, організації можуть використовувати інструменти Endpoint Detection and Response для раннього виявлення загроз.

Також можна використовувати брандмауери для захисту хмарної інфраструктури та хмарні служби захисту від DDoS-атак.

VPN також є важливим інструментом для забезпечення безпеки.

Використовуючи Cyber Kill Chain, організації можуть вибирати рішення, які забезпечать захист на кожному етапі кібератаки.

Чи достатньо Cyber Kill Chain?

Відповідь: і так, і ні.

Cyber Kill Chain охоплює лише базові аспекти кібератаки, але навіть захист від цих основних етапів є великим досягненням.

Деякі експерти пропонують розширення цієї моделі до 8-го етапу – монетизації.

Цей етап описує, як зловмисники отримують фінансову вигоду від успішної атаки, будь то викуп або використання криптовалюти.

В цілому, модель Cyber Kill Chain вважається дещо застарілою у контексті постійного розвитку кіберзагроз. Сучасні атаки стають все складнішими, хоча базові принципи залишаються незмінними. Наприклад, структура CKC не враховує всі типи атак, фокусуючись на шкідливому програмному забезпеченні.

Також модель не розглядає внутрішні загрози, які можуть створювати працівники організації.

Оскільки кібератаки стають все більш складними, враховуючи розвиток хмарних технологій та штучного інтелекту, необхідно використовувати й інші моделі, такі як MITRE ATT&CK та Unified Kill Chain.