Організації зазвичай покладаються на LDAP (Lightweight Directory Access Protocol) для здійснення важливого керування користувачами, зберігання та автентифікації.

Однак це може заплутати користувачів, змусивши їх змішати його з Active Directory.

У цій статті ми розглянемо LDAP, його призначення та принципи роботи. Потім ми розглянемо його основні функції, структуру каталогів і можливості організації даних. Нарешті, ми розглянемо важливість LDAP для керування службою каталогів та автентифікації користувачів.

Що таке LDAP?

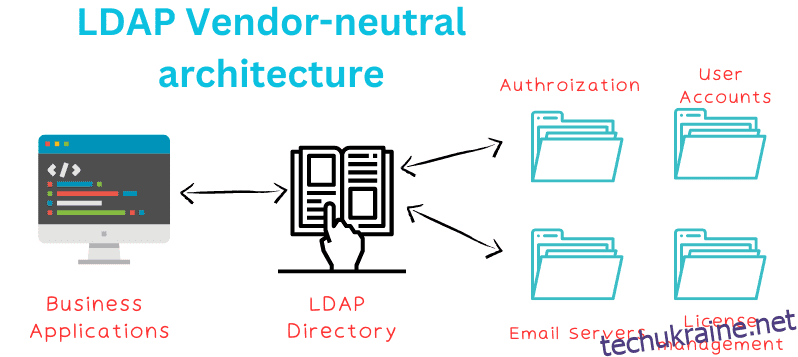

LDAP означає полегшений протокол доступу до каталогу. Це відкритий протокол, який керує безпечною автентифікацією користувачів для локальних каталогів. Крім того, це протокол прикладної програми, який не залежить від виробника, що робить його універсальним і повсюдним, особливо в інформаційних службах розподілених каталогів в Інтернеті.

LDAP ефективний у тому, що програми можуть запитувати інформацію користувача. Це означає, що він може працювати різними способами в службах ІТ-інфраструктури, включаючи служби електронної пошти, авторизацію, керування ліцензіями та керування користувачами.

Однак його не слід плутати зі службами Active Directory — набором послуг/баз даних, які компанії використовують для організації, доступу та захисту ІТ-активів. По суті, служби каталогів дозволяють організаціям зберігати дані, які є описовими, статичними та цінними.

Технічно LDAP відноситься до повного процесу представлення даних у службі каталогів. Це гарантує, що користувачі можуть отримувати дані заздалегідь визначеним способом. Це означає, що LDAP дозволяє організаціям створювати записи даних у службах каталогів за допомогою своїх інструментів.

Отже, в Active Directory LDAP також забезпечує створення записів на основі різних окреслених примітивних елементів.

Коротше кажучи, LDAP – це:

- Протокол зв’язку

- Це відкритий протокол програми, який не залежить від виробника

- Програмний протокол зберігає та впорядковує дані для зручності пошуку.

- Працює з локальними каталогами

- Працює з Active Directory, що містить дані, які є статичними, описовими та цінними

- Це не новий протокол, він був випущений у 2003 році

Яке його призначення?

Мета LDAP полягає в двох речах:

- Він зберігає дані в каталозі LDAP/Active

- Автентифікуйте доступ користувача до зазначеного каталогу

- Дозволити програмам використовувати належну мову спілкування для надсилання та отримання даних зі служб каталогів.

Іншими словами, він діє як комунікаційний протокол, який не тільки здатний до автентифікації та авторизації, але й організовує дані за допомогою пошуку. Використовуючи LDAP, організації можуть зберігати важливу інформацію про користувачів та ІТ-активи, включаючи облікові дані користувачів. Крім того, він може забезпечити безпечний доступ, дозволяючи адміністраторам активно встановлювати правила доступу.

Як працює LDAP?

В основі LDAP лежить архітектура клієнт-сервер.

Отже, коли відбувається автентифікація LDAP, вона відповідає моделі клієнт-сервер. І під час цього ключовими гравцями є наступні:

- Директорійний системний агент (DSA): сервер, на якому працює LDAP у певній мережі.

- Розрізняюче ім’я (DN) містить шлях для навігації інформаційним деревом каталогу (DIT).

- Агент користувача каталогу (DUA): DUA використовується для доступу до DSA як клієнт.

- Відносне відмінне ім’я (RDN): RDN визначає кожен компонент у шляху DN.

- Інтерфейс прикладного програмування (API): у нас є API, які обмінюються даними між службами та продуктами.

У процесі автентифікації LDAP, коли користувач запускає клієнтську програму LDAP, наприклад програму електронної пошти, адміністратор може налаштувати, як клієнт LDAP взаємодіє зі службами каталогів для автентифікації. Наприклад, він може використовувати будь-який із двох доступних методів автентифікації користувача:

Під час спроби входу запитується автентифікація DN. Після запуску процесу LDAP призначає клієнта агенту системи каталогів (DSA), який використовує DN для пошуку відповідних записів у базі даних.

Відносне відмінне ім’я (RDN) у DN є важливою частиною пошуку LDAP, оскільки воно використовується на кожному кроці процесу пошуку через інформаційне дерево каталогу (DIT).

Якщо пошук пройшов успішно, відповідні UID і пароль користувача збігаються для підтвердження користувача. Якщо ні, він повертає недійсні результати.

Нарешті, клієнт від’єднується від сервера LDAP. Після цього автентифікований користувач може спілкуватися зі службами через API. Це означає, що він може переглядати всю збережену інформацію — єдиним обмеженням є надання дозволів.

Якщо ви хочете прочитати більше про те, як працює LDAP, перегляньте статтю, опубліковану в 2003 році Грегом Ванедером і Марком Валом. І, якщо ви хочете прочитати більше про пошукові операції LDAP, перегляньте Операцію пошуку LDAP.

Основні характеристики LDAP

Ключові функції LDAP можна підсумувати нижче:

- Автентифікація сеансів користувачів: її можна використовувати для автентифікації сеансів користувачів у службі бази даних, такій як Active Directory.

- Різні типи операцій: він також може виконувати операції з базою даних сервера каталогів, зокрема

- обов’язкові сесії

- видалення записів LDAP

- Змінити наявні записи

- Пошук і порівняння записів.

- Відмовлятися від запитів

- Операції розв’язування

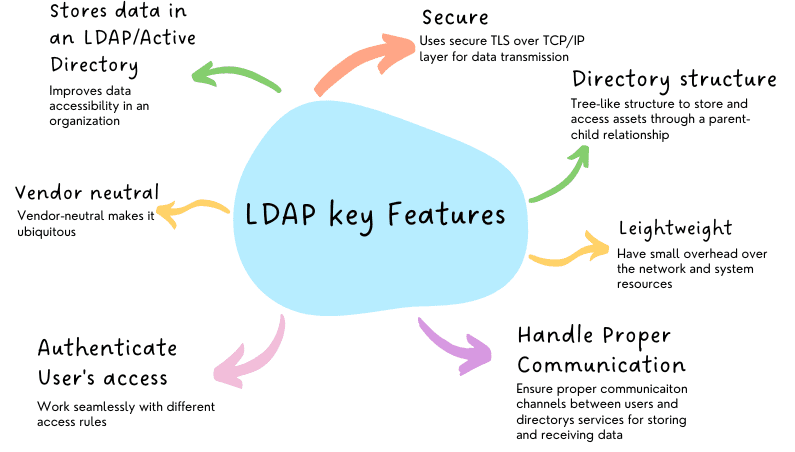

- Легкий: LDAP є легким, що забезпечує невеликі накладні витрати на мережу та системні ресурси.

- Незалежний від постачальника та протоколу: LDAP також не залежить від постачальника та протоколу. Це означає, що він працює з будь-яким постачальником/рішенням/протоколом. Наприклад, ви можете використовувати LDAP через TCP/IP або X.25. Однак остання версія LDAP, LDAPv3, використовує TCP/IP.

- Структура каталогу: LDAP використовує структуру дерева каталогів для зберігання та доступу до активів у базі даних каталогу. Відносини «батьки-дитина» означають швидший пошук і пошук.

- Стандартизація: LDAP стандартизовано IETF (Internet Engineering Task Force). Стандартизація забезпечує роботу LDAP у різних постачальників.

- Безпека: LDAP безпечний. Він забезпечує безпеку за допомогою безпечного TLS на рівні TCP/IP. Він також може використовувати Secure Socket (SSL) для шифрування, дешифрування та віддаленої передачі інформації з повною цілісністю та конфіденційністю.

- Реплікація: LDAP також підтримує реплікацію на кількох серверах. Це забезпечує резервування даних і забезпечує доступність даних у разі будь-яких збоїв. Він використовує Syncrepl – механізм реплікації Sync.

Структура каталогу LDAP

Каталог LDAP має чітку, визначену структуру. Це забезпечує легкий доступ до даних і покращує пошук вмісту каталогу LDAP.

Оскільки LDAP має деревоподібну структуру, він є ієрархічним. І тому його в основному віддають перевагу як інформаційне дерево каталогів (DIT).

Різні рівні структури каталогу LDAP включають:

- Кореневий каталог

- організація

Як ви бачите, у каталозі LDAP є деревоподібна структура. «Кореневий» каталог — це запис верхнього рівня, який включає всі інші записи на рівні каталогу. Під ним ви отримуєте Країну (країни), яка потім розгалужується на Організацію (и). Потім він розгалужується на організаційні одиниці (OU) і, нарешті, на окремих осіб і групи.

Щоб зрозуміти структуру каталогу LDAP, розглянемо наведений нижче приклад.

- Root (Top-level entry)

|

+-- Country: "dc=com" (e.g., dc=example,dc=com)

|

+-- Organization: "dc=example" (e.g., dc=example)

|

+-- Organizational Unit (OU): "ou=Users"

| |

| +-- User: "cn=Nitish Singh"

| |

| +-- User: "cn= Oliver Green"

|

+-- Organizational Unit (OU): "ou=Groups"

|

+-- Group: "cn=Admins"

|

+-- Group: "cn=Users"

|

+-- Group: “cn=Superusers”

Коренева сутність ідентифікується за допомогою DC, що означає атрибут компонента домену. Отже, якщо «dc=com», кореневий запис визначається як домен «com».

У root ви можете мати кілька організацій або доменів. Він представлений як «dc=organization». під доменом «com».

Так само кожна організація може мати один або кілька організаційних підрозділів (OU). Адміністратор може логічно організувати їх у підрозділи. Наприклад, ви можете встановити OU як «користувачі», «групи» або «суперкористувачі».

Нарешті, під кожним OU можна перелічити різні записи, зокрема групи, пристрої, користувачів тощо. У нашому прикладі два значення користувачів OU включають «Нітіш Сінгх» і «Oliver Green». Подібним чином у групах OU є «Адміністратори», «Користувачі» та «Суперкористувачі».

Структура каталогу LDA значною мірою залежить від відмінного імені (DN), оскільки воно використовується для ідентифікації кожного запису. Це тому, що він містить унікальне ім’я та використовується для отримання відносного відмітного імені (RDN).

Загальні елементи LDAP

Щоб зрозуміти організацію даних LDAP, нам потрібно зрозуміти загальні елементи LDAP, які ведуть до побудови записів системи LDAP.

Основні компоненти даних LDAP включають:

- Атрибути:

- Записи:

- Інформаційні дерева даних

Атрибути

Атрибути в LDAP є парами ключ-значення. Вони зберігають дані в системі LDAP. Наприклад, атрибут mail повинен використовуватися для зберігання пошти в системі LDAP.

пошта: [email protected]

Записи

Записи в системі LDAP асоціюються з атрибутами, щоб надати значення. Ви можете розглядати записи як набір пов’язаних атрибутів.

Наприклад, дані у форматі LDIF (формат обміну даними LDAP) виглядатимуть так:

dn: sn=Hogwarts, ou=wizards, dc=WizardingWorld, dc=fiction objectclass: wizard sn: Hogwarts cn: Harry Potter

Інформаційні дерева даних

Інформаційні дерева даних, або DIT, представляють і отримують доступ до даних у системі LDAP. Оскільки більшість даних є розгалуженими, має сенс представляти їх у вигляді дерев. Це аналог файлової системи з асоціацією «батьки-діти».

Організація даних LDAP

Тепер, маючи основну ідею сутностей, ми можемо дослідити організацію даних у системі LDAP.

Тут LDAP використовує DIT для організації та структурування даних. Однак як це досягається? Давайте обговоримо це нижче.

Для розміщення записів у DIT, які ієрархічно пов’язані один з одним. Отже, коли створюється новий запис, він додається до деревоподібної структури як дочірній елемент існуючого запису.

Все починається на вершині дерева ієрархії в DIT. Оскільки він охоплює всі дочірні записи, він в основному позначається як організація, наприклад «dc=com або example. Це робиться за допомогою компонентів домену для забезпечення легкого керування. Таким чином адміністратор може встановити місцезнаходження за допомогою l=назва_розташування або організаційних сегментів, наприклад ou=tech, marketing тощо.

Записи використовують objectClass організаційної одиниці (OU). Це тому, що записи можуть використовувати мітку атрибута ou=. Вони прості та пропонують чудовий спосіб класифікації та пошуку інформації в DIT.

Далі йде ще одне важливе поняття, відоме як відносне відмінне ім’я. Це відносна назва елемента залежно від його рівня ієрархії DIT. Отже, щоб отримати доступ до запису, вам потрібно ввести значення RDN сутності разом із значенням RDN батьківського елемента.

Це створює ланцюжок значень RDN, який йде знизу вгору, створюючи шлях до цього запису. І цей ланцюжок значень RDN відомий як «Відмітне ім’я або DN».

Іншими словами, ви повинні згадати DN під час створення запису, щоб LDAP точно знав, де вам потрібно розмістити новий ресурс або інформацію. Таким чином, RDN діє як відносне значення, тоді як DN є скоріше абсолютним шляхом.

Важливість LDAP

У цьому розділі ми розглянемо важливість LDAP з двох точок зору:

- Керування службою каталогу: протокол LDAP має відповідні засоби для зберігання та доступу до даних каталогу LDAP. Ми вже обговорювали їх у розділах «Як працює LDAP і компоненти даних» і «Організація». LDAP — це засіб керування, зберігання, доступу та захисту даних. Це також забезпечує ефективний пошук інформації. Крім того, він також пропонує масштабованість і тиражування.

- Автентифікація користувачів: окрім керування службами каталогів, LDAP чудово підходить для автентифікації та авторизації користувачів. Після створення з’єднання користувач може отримати доступ до збережених активів на основі правил доступу, встановлених адміністратором.

LDAP проти Active Directory

Зазвичай люди плутають LDAP і Active Directory. LDAP і Microsoft Active Directory тісно співпрацюють, щоб надати організаціям засоби для безпечного та надійного зберігання й доступу до організаційних даних у відділах.

Отже, LDAP — це протокол, тоді як Active Directory — це продукт служби каталогів, який зберігає організаційні дані в деревоподібній структурі.

LDAP діє як протокол зв’язку для доступу до серверів каталогів, таких як Active Directory.

Висновок

LDAP є ключовим протоколом для роботи зі службами Active Directory. Це легкий протокол, який не створює накладних витрат на служби та сервери, з якими він працює. Крім того, його відкритий вихідний код, нейтральний щодо постачальника та стандартизований характер означає, що його можна легко інтегрувати в існуючі рішення.

Ви також можете дослідити багатофакторну автентифікацію (MFA).