Приєднуйтесь до мене в дослідженні хмарної криптографії, її типів і розгортання Google Cloud.

Підмножина IaaS, хмарні обчислення, значно випередили фазу модного слова. Це домінуюча сила, у якій окремі особи, компанії та уряди використовують хмарні сервіси, щоб усунути труднощі локального стеку технологій.

Хмара є втіленням зручності, економічності та масштабованості.

Простіше кажучи, хмарні обчислення – це коли ви позичаєте обчислювальні ресурси, такі як сховище, оперативна пам’ять, процесор тощо, через Інтернет без фізичного розміщення нічого.

Прикладом повсякденного життя є Google Drive або Yahoo Mail. Ми довіряємо цим компаніям дані, інколи конфіденційну особисту або комерційну інформацію.

Як правило, пересічний користувач не турбується про конфіденційність або безпеку хмарних обчислень. Але будь-хто, хто добре поінформований про історію стеження або поточні складні кібератаки, повинен підняти пильність або принаймні бути поінформованим про поточну ситуацію.

Що таке хмарна криптографія?

Хмарна криптографія усуває це почуття незахищеності, шифруючи дані, що зберігаються в хмарі, щоб запобігти несанкціонованому доступу.

Шифрування — це техніка використання шифру (алгоритму) для перетворення стандартної інформації в зашифровану версію. У цьому випадку зловмисник не зрозуміє деталі, навіть якщо їх викриють.

Існують різні типи шифрування залежно від варіанту використання. Тому важливо використовувати якісний шифр для шифрування даних у хмарі.

Наприклад, чи можете ви зрозуміти такий текст:

Iggmhnctg rtqfwegu jkij-swcnkva vgejpqnqia & hkpcpeg ctvkengu, ocmgu vqqnu, cpf CRKu vq jgnr dwukpguugu cpf rgqrng itqy.

Ні!

Це може бути головоломкою для людського мозку, але використовуйте будь-який декодер Caesar, і вони розберуть його на частини за секунди:

Навіть той, хто добре обізнаний із шифром Цезаря, може побачити, що всі літери в зашифрованому тексті є на два алфавіти попереду своїх аналогів відкритого тексту.

Отже, суть у тому, щоб використовувати надійний шифр, як-от AES-256.

Як працює хмарна криптографія?

Кілька останніх рядків попереднього розділу могли створити враження, що ви виберете шифр для шифрування даних.

Технічно це може працювати так. Але зазвичай постачальник хмарних послуг увімкне власне шифрування, або ви використовуєте шифрування як послугу від третьої сторони.

Тож ми розділимо це на дві категорії та подивимось на реалізацію.

#1. Шифрування на хмарній платформі

Це найпростіший метод, коли відомий постачальник хмарних послуг піклується про шифрування.

В ідеалі це стосується:

Дані в стані спокою

Це коли дані зберігаються в зашифрованому вигляді до перенесення в контейнери для зберігання або після.

Оскільки хмарна криптографія є новим підходом, не існує заздалегідь визначеного способу виконання завдань. Існує багато дослідницьких публікацій, які перевіряють різні методи, але найважливішим є застосування в реальному житті.

Отже, як компанія першокласної хмарної інфраструктури, така як Google Cloud, захищає дані в стані спокою?

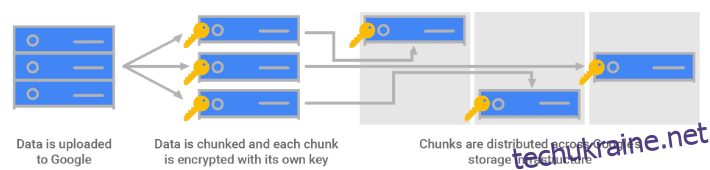

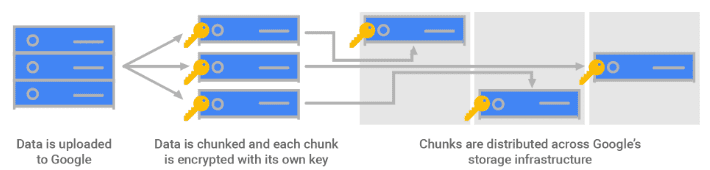

Згідно записи Google, вони ділять дані на невеликі групи по кілька гігабайт, розподілені по їхніх контейнерах для зберігання на різних машинах. Будь-який конкретний контейнер може містити дані одного або різних користувачів.

Крім того, кожен пакет шифрується окремо, навіть якщо вони знаходяться в одному контейнері і належать одному користувачеві. Це означає, що якщо ключ шифрування, пов’язаний з одним пакетом, буде зламано, інші файли залишаться в безпеці.

Джерело: Google Cloud

Джерело: Google Cloud

Крім того, ключ шифрування змінюється при кожному оновленні даних.

Дані на цьому рівні зберігання шифруються за допомогою AES-256, за винятком кількох постійних дисків, створених до 2015 року, за допомогою шифрування AES-128.

Отже, це перший рівень шифрування на рівні окремого пакета.

Далі жорсткі диски (HDD) або твердотільні накопичувачі (SSD), на яких розміщені ці фрагменти даних, шифруються за допомогою ще одного рівня шифрування AES-256, а деякі застарілі HHD все ще використовують AES-128. Зверніть увагу, що ключі шифрування на рівні пристрою відрізняються від шифрування на рівні сховища.

Тепер усі ці ключі шифрування даних (DEK) додатково шифруються ключами шифрування ключів (KEK), якими потім централізовано керує служба керування ключами Google (KMS). Примітно, що всі KEK використовують шифрування AES-256/AES-128, і принаймні один KEK пов’язаний з кожною хмарною службою Google.

Ці KEK змінюються принаймні один раз кожні 90 днів за допомогою загальної криптографічної бібліотеки Google.

Кожен KEK створюється резервна копія, відстежується щоразу, коли хтось ним користується, і доступ до нього має лише авторизований персонал.

Далі всі KEK знову шифруються за допомогою 256-бітного шифрування AES, у результаті чого генерується головний ключ KMS, який зберігається в іншому засобі керування ключами під назвою Root KMS, який зберігає декілька таких ключів.

Цей кореневий KMS керується на виділених машинах у кожному центрі обробки даних Google Cloud.

Тепер цей кореневий KMS зашифровано за допомогою AES-256, створюючи єдиний кореневий головний ключ KMS, який зберігається в одноранговій інфраструктурі.

Один екземпляр Root KMS працює на кожному розповсюджувачі головного ключа root KMS, який зберігає ключ у оперативній пам’яті.

Кожен новий екземпляр кореневого розповсюджувача головного ключа KMS схвалюється вже запущеними екземплярами, щоб уникнути нечесної гри.

Крім того, щоб впоратися з умовою, коли всі екземпляри дистриб’ютора повинні запускатися одночасно, головний ключ кореневого KMS також резервується лише у двох фізичних розташуваннях.

І, нарешті, менше 20 співробітників Google мають доступ до цих суворо секретних місць.

Ось як Google практикує хмарну криптографію для даних у стані спокою.

Але якщо ви хочете взяти справу у свої руки, ви також можете самостійно керувати ключами. Крім того, можна додати інший рівень шифрування поверх цього та самостійно керувати ключами. Однак слід пам’ятати, що втрата цих ключів також означає блокування вашого власного веб-проекту.

Тим не менш, ми не повинні очікувати такого рівня деталізації від усіх інших хмарних постачальників. Оскільки Google стягує плату за свої послуги, ви можете скористатися іншим постачальником, який коштує дешевше, але відповідає вашій конкретній моделі загроз.

Дані в дорозі

Це місце, де дані переміщуються в центрі обробки даних хмарного постачальника або за його межі, наприклад, коли ви завантажуєте їх із власного комп’ютера.

Знову ж таки, немає жорсткого способу захисту даних під час передачі, тому ми побачимо хмарну реалізацію Google.

Біла книга з цього приводу, шифрування в дорозімістить три заходи захисту нестаціонарних даних: автентифікація, шифрування та перевірка цілісності.

У своєму центрі обробки даних Google захищає дані під час передачі за допомогою автентифікації кінцевої точки та підтвердження цілісності з додатковим шифруванням.

У той час як користувач може обрати додаткові заходи, Google підтверджує найвищий рівень безпеки на своїх територіях завдяки надзвичайно контрольованому доступу, наданому кільком своїм співробітникам.

За межами своїх фізичних обмежень Google приймає диференціальну політику для власних хмарних служб (наприклад, Google Drive) і будь-якої клієнтської програми, розміщеної в її хмарі (як будь-який веб-сайт, що працює на її обчислювальній системі).

У першому випадку весь трафік спочатку надходить до контрольної точки, відомої як Google Front End (GFE) за допомогою Transport Layer Security (TLS). Згодом трафік отримує пом’якшення DDoS, балансує навантаження на серверах і, нарешті, спрямовується на призначену хмарну службу Google.

У другому випадку відповідальність за забезпечення безпеки передачі даних лежить переважно на власниках інфраструктури, якщо тільки вони не використовують іншу службу Google (наприклад, Cloud VPN) для передачі даних.

Як правило, TLS використовується, щоб переконатися, що дані не були підроблені на шляху. Це той самий протокол, який використовується за замовчуванням, коли ви підключаєтеся до будь-якого веб-сайту за допомогою HTTPS, символом якого є значок замка в рядку URL-адреси.

Хоча він зазвичай використовується в усіх веб-браузерах, ви також можете застосувати його до інших програм, таких як електронна пошта, аудіо/відеодзвінки, обмін миттєвими повідомленнями тощо.

Однак для найвищих стандартів шифрування існують віртуальні приватні мережі, які знову ж таки забезпечують багаторівневий захист за допомогою передових шифрів шифрування, таких як AES-256.

Але реалізувати хмарну криптографію самостійно важко, що підводить нас до…

#2. Шифрування як послуга

Тут протоколи безпеки за умовчанням на вашій хмарній платформі слабкі або відсутні для певних випадків використання.

Одне з безперечно найкращих рішень — контролювати все самостійно та забезпечувати безпеку даних корпоративного рівня. Але це простіше сказати, ніж зробити, і позбавляє безпроблемного підходу, заради якого хтось обирає хмарні обчислення.

Отже, нам залишається використовувати шифрування як послугу (EAAS), наприклад CloudHesive. Подібно до використання хмарних обчислень, цього разу ви «позичаєте» шифрування, а не процесор, оперативну пам’ять, пам’ять тощо.

На основі постачальника EAAS ви можете скористатися шифруванням для даних у стані спокою та передачі.

Переваги та недоліки хмарної криптографії

Найбільш помітною перевагою є безпека. Практика хмарної криптографії гарантує, що дані ваших користувачів залишаються подалі від кіберзлочинців.

Незважаючи на те, що хмарна криптографія не може зупинити кожен злом, важливо зробити свій внесок і мати належне обґрунтування, якщо щось піде не так.

Якщо говорити про недоліки, то першим з них є вартість і час, необхідні для оновлення існуючої системи безпеки. Крім того, мало що може допомогти, якщо ви втратите доступ до ключів шифрування під час самостійного керування.

І оскільки це нова технологія, знайти перевірену часом EAAS також нелегко.

Зрештою, найкращим варіантом є використання відомого постачальника хмарних послуг і використання власних криптографічних механізмів.

Підведенню

Ми сподіваємося, що це дасть вам уявлення про хмарну криптографію. Підводячи підсумок, мова йде про безпеку даних, пов’язаних із хмарою, зокрема, коли вони виходять за межі.

Більшість компаній із хмарною інфраструктурою з найвищим рейтингом, як-от Google Cloud, Amazon Web Services тощо, мають достатню безпеку для максимального використання. Тим не менш, немає ніякої шкоди в тому, щоб ознайомитися з технічним жаргоном, перш ніж розміщувати свої критично важливі програми у будь-кого.

PS: ознайомтеся з деякими хмарними рішеннями для оптимізації витрат для AWS, Google Cloud, Azure тощо.