Проблеми кібербезпеки зростають і ускладнюються з розвитком технологій.

Хоча ви не можете перешкодити кіберзлочинцям стати розумнішими, ви можете використовувати системи безпеки, такі як IDS та IPS, щоб зменшити поверхню атаки або навіть заблокувати їх. Це підводить нас до битви – IDS проти IPS, щоб вибрати, що краще для мережі.

І якщо ви хочете отримати відповідь на це питання, вам потрібно зрозуміти, що це за сутність технологій, як вони працюють і їх види. Це допоможе вам вибрати кращий варіант для вашої мережі.

Проте, як IDS, так і IPS є безпечними та ефективними, кожен має свої плюси та мінуси, але ви не можете ризикувати, коли справа доходить до безпеки.

Ось чому я придумав таке порівняння – IDS проти IPS, щоб допомогти вам зрозуміти їхні можливості та знайти краще рішення для захисту вашої мережі.

Нехай битва почнеться!

IDS проти IPS: що це?

Перш ніж почати порівнювати IDS з IPS, давайте з’ясуємо, що вони собою представляють, починаючи з IDS.

Що таке IDS?

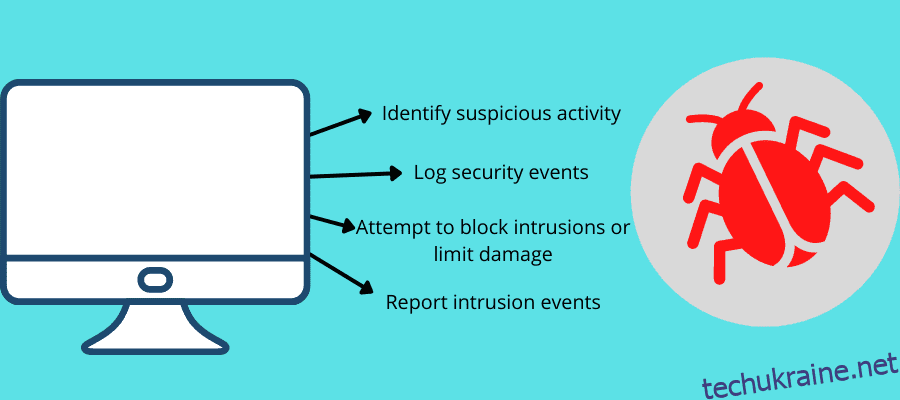

Система виявлення вторгнень (IDS) — це програмне рішення, яке відстежує систему чи мережу на наявність вторгнень, порушень політики або зловмисних дій. І коли воно виявляє вторгнення або порушення, програмне забезпечення повідомляє про це адміністратору або співробітникам служби безпеки. Це допомагає їм розслідувати інцидент, про який повідомляється, і вживати відповідних заходів.

Це рішення для пасивного моніторингу може попередити вас про виявлення загрози, але воно не може вжити прямих заходів проти неї. Це як система безпеки, встановлена в будівлі, яка може повідомити охоронця про вхідну загрозу.

Система IDS спрямована на виявлення загрози до того, як вона проникне в мережу. Це дає вам можливість дивитися на свою мережу, не перешкоджаючи потоку мережевого трафіку. Окрім виявлення порушень політики, він може захистити від загроз, таких як витік інформації, несанкціонований доступ, помилки конфігурації, троянські програми та віруси.

Це найкраще працює, коли ви не хочете перешкоджати або сповільнювати потік трафіку, навіть коли виникає проблема, але для захисту ваших мережевих активів.

Що таке IPS?

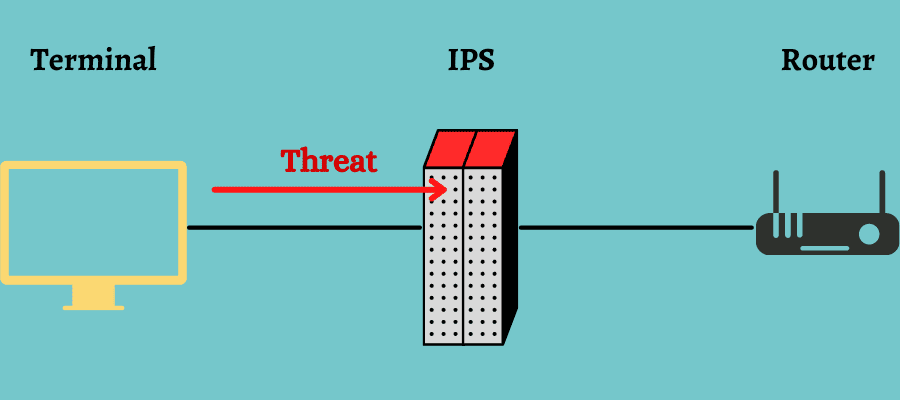

Система запобігання вторгненням (IPS) також називається системою виявлення та запобігання вторгненням (IDPS). Це програмне рішення, яке відстежує діяльність системи чи мережі на наявність зловмисних інцидентів, реєструє інформацію про ці дії, повідомляє про них адміністратору або персоналу служби безпеки та намагається зупинити або заблокувати їх.

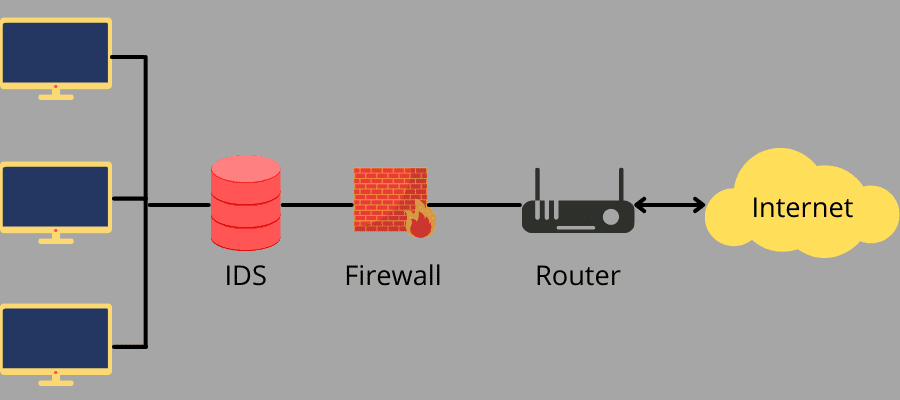

Це система активного моніторингу та профілактики. Ви можете розглядати його як розширення IDS, оскільки обидва методи відстежують зловмисну діяльність. Однак, на відміну від IDS, програмне забезпечення IPS розміщується за мережевим брандмауером, зв’язуючись із вхідним трафіком і блокуючи або запобігаючи виявленим вторгненням. Думайте про це як про (кібер)захисника вашої мережі.

Виявивши загрозу, IPS може вживати різноманітних дій, таких як надсилання сигналів тривоги, видалення ідентифікованих шкідливих пакетів, блокування доступу зловмисної IP-адреси до мережі та скидання з’єднань. Крім того, він також може виправляти помилки, пов’язані з циклічною перевіркою надмірності (CRC), дефрагментованими потоками пакетів, очищати додаткові мережеві рівні та параметри транспортування, а також пом’якшувати помилки, пов’язані з послідовністю TCP.

IPS — найкращий варіант для вас, якщо ви хочете блокувати атаки, щойно система їх виявить, навіть якщо вам доведеться закрити весь трафік, у тому числі законний, з міркувань безпеки. Його мета — зменшити шкоду від зовнішніх і внутрішніх загроз у вашій мережі.

IDS проти IPS: типи

Види IDS

IDS поділяється залежно від того, де відбувається виявлення загрози або який метод виявлення використовується. Типи IDS залежно від місця виявлення, тобто мережі чи хосту, є:

#1. Системи виявлення вторгнень у мережу (NIDS)

NIDS є частиною мережевої інфраструктури, контролюючи пакети, що проходять через неї. Він співіснує з пристроями з можливістю натискання, діапазону або дзеркального відображення, як-от перемикачі. NIDS розташовується в стратегічній точці (точках) у мережі для моніторингу вхідного та вихідного трафіку з усіх підключених пристроїв.

Він аналізує трафік, що проходить через усю підмережу, зіставляючи трафік, що проходить через підмережі, до відомої бібліотеки атак. Коли NIDS виявляє атаки та відчуває аномальну поведінку, він сповіщає адміністратора мережі.

Ви можете встановити NIDS за брандмауерам у підмережі та стежити, чи хтось намагається проникнути у ваш брандмауер. NIDS також може порівнювати підписи подібних пакетів із відповідними записами, щоб зв’язати виявлені шкідливі пакети та зупинити їх.

Існує два типи NIDS:

- Он-лайн NIDS або in-line NIDS працює з мережею в режимі реального часу. Він аналізує пакети Ethernet, а також застосовує спеціальні правила, щоб визначити, чи це атака чи ні.

- Оф-лайн NIDS або режим крана обробляє зібрані дані. Він пропускає дані через певні процеси та визначає результат.

Крім того, ви можете комбінувати NIDS з іншими технологіями безпеки, щоб підвищити рівень передбачення та виявлення. Наприклад, NIDS на основі штучної нейронної мережі (ANN) може розумно аналізувати величезні обсяги даних, оскільки її самоорганізована структура дозволяє INS IDS ефективніше розпізнавати шаблони атак. Він може передбачати атаки на основі попередніх помилок, які призвели до вторгнення, і допомагає вам розробити систему заробітку на ранній стадії.

#2. Системи виявлення вторгнень на основі хоста

Системи виявлення вторгнень на основі хоста (HIDS) — це рішення, що працює на окремих пристроях або хостах у мережі. Він може лише відстежувати вхідні та вихідні пакети даних із підключених пристроїв і сповіщати адміністратора чи користувачів про підозрілу активність. Він відстежує системні виклики, зміни файлів, журнали програм тощо.

HIDS робить знімки поточних файлів у системі та порівнює їх із попередніми. Якщо він виявляє, що критичний файл видалено або змінено, HIDS надсилає сповіщення адміністратору для дослідження проблеми.

Наприклад, HIDS може аналізувати паролі для входу та порівнювати їх із відомими шаблонами, які використовуються для здійснення атак грубою силою та виявлення зламу.

Ці рішення IDS широко використовуються на критично важливих машинах, чиї конфігурації не змінюватимуться. Оскільки рішення HIDS відстежує події безпосередньо на хостах або пристроях, воно може виявляти загрози, які рішення NIDS може пропустити.

Він також ефективний у виявленні та запобіганні порушенням цілісності, наприклад троянськими конями, і роботі в зашифрованому мережевому трафіку. Таким чином HIDS захищає конфіденційні дані, такі як юридичні документи, інтелектуальна власність і особисті дані.

Окрім цих, IDS також може бути інших типів, зокрема:

- Система виявлення вторгнень по периметру (PIDS): Виконуючи роль першої лінії захисту, вона може виявляти та локалізувати спроби вторгнення на центральний сервер. Ця установка зазвичай складається з оптоволоконного або електронного пристрою, розміщеного на віртуальній огорожі периметра сервера. Коли він виявляє зловмисну діяльність, як-от хтось намагається отримати доступ іншим способом, він сповіщає адміністратора.

- Система виявлення вторгнень на основі віртуальної машини (VMIDS): ці рішення можуть поєднувати IDS, згадані вище, або одну з них. Різниця полягає в тому, що він розгортається віддалено за допомогою віртуальної машини. Він відносно новий і в основному використовується постачальниками керованих ІТ-послуг.

Види IPS

Загалом системи запобігання вторгненням (IPS) бувають чотирьох типів:

#1. Мережева система запобігання вторгненням (NIPS)

NIPS може ідентифікувати та запобігати підозрілим або зловмисним діям, аналізуючи пакети даних або перевіряючи активність протоколу в мережі. Він може збирати дані з мережі та хоста для виявлення дозволених хостів, операційних систем і програм у мережі. Крім того, NIPS реєструє дані про звичайний трафік для пошуку змін з нуля.

Це рішення IPS пом’якшує атаки, обмежуючи використання пропускної здатності, надсилаючи з’єднання TCP або відхиляючи пакети. Однак NIPS не ефективний для аналізу зашифрованого трафіку та обробки прямих атак або високих навантажень трафіку.

#2. Бездротова система запобігання вторгненням (WIPS)

WIPS може контролювати бездротову мережу, щоб виявити підозрілий трафік або дії, аналізуючи протоколи бездротової мережі та вживаючи заходів для їх запобігання або видалення. WIPS зазвичай реалізується на основі поточної інфраструктури бездротової локальної мережі. Однак ви також можете розгорнути їх автономно та застосувати політику бездротового зв’язку у своїй організації.

Це рішення IPS може запобігти таким загрозам, як неправильно налаштована точка доступу, атаки на відмову в обслуговуванні (DOS), honeypot, підробка MAC-адрес, атаки “людина посередині” тощо.

#3. Аналіз поведінки мережі (NBA)

NBA працює над виявленням аномалій, шукаючи аномалії або відхилення від нормальної поведінки до підозрілої поведінки в мережі чи системі. Тому, щоб він працював, NBA має пройти період навчання, щоб навчитися нормальній поведінці мережі чи системи.

Після того, як система NBA навчиться нормальній поведінці, вона може виявити відхилення та позначити їх як підозрілі. Це ефективно, але не спрацює на етапі навчання. Однак, як тільки він закінчить, ви можете покластися на нього.

#4. Системи запобігання вторгненням (HIPS)

Рішення HIPS можуть відстежувати критичні системи на наявність шкідливих дій і запобігати їм, аналізуючи поведінку їх коду. Найкраще в них те, що вони також можуть виявляти зашифровані атаки, окрім захисту конфіденційних даних, пов’язаних із особистими даними та здоров’ям, від хост-систем. Він працює на одному пристрої та часто використовується з мережевими IDS або IPS.

IDS проти IPS: як вони працюють?

Для моніторингу та запобігання вторгненням для IDS та IPS використовуються різні методології.

Як працює IDS?

IDS використовує три методи виявлення для моніторингу трафіку на наявність шкідливих дій:

#1. Виявлення на основі сигнатур або знань

Виявлення на основі сигнатур відстежує певні шаблони, як-от сигнатури кібератак, які використовує зловмисне програмне забезпечення, або послідовності байтів у мережевому трафіку. Він працює так само, як антивірусне програмне забезпечення щодо визначення загрози за її сигнатурою.

У виявленні на основі сигнатур IDS може легко ідентифікувати відомі загрози. Однак він може бути неефективним у нових атаках без доступних шаблонів, оскільки цей метод працює виключно на основі попередніх шаблонів атак або сигнатур.

#2. Виявлення на основі аномалій або поведінки

При виявленні аномалій IDS відстежує порушення та вторгнення в мережу або систему, відстежуючи системні журнали та визначаючи, чи здається будь-яка діяльність аномальною або відхиляється від нормальної поведінки, визначеної для пристрою чи мережі.

Цей метод також може виявити невідомі кібератаки. IDS також може використовувати технології машинного навчання, щоб побудувати надійну модель діяльності та встановити її як основу для нормальної моделі поведінки для порівняння нових видів діяльності та оголошення результату.

Ви можете навчити ці моделі на основі ваших конкретних апаратних конфігурацій, програм і потреб системи. Як наслідок, IDS із виявленням поведінки мають покращені властивості безпеки, ніж IDS на основі підпису. Хоча іноді він може показувати помилкові спрацьовування, він працює ефективно в інших аспектах.

#3. Виявлення на основі репутації

IDS, використовуючи методи виявлення на основі репутації, розпізнає загрози на основі їх рівня репутації. Це робиться шляхом ідентифікації зв’язку між дружнім хостом у вашій мережі та тим, хто намагається отримати доступ до вашої мережі на основі їхньої репутації щодо порушень чи зловмисних дій.

Він збирає та відстежує різні атрибути файлу, як-от джерело, підпис, вік і статистику використання від користувачів, які використовують файл. Далі він може використовувати механізм репутації зі статистичним аналізом і алгоритмами, щоб проаналізувати дані та визначити, чи є вони загрозливими чи ні.

IDS на основі репутації використовується в основному в програмному забезпеченні для захисту від зловмисного програмного забезпечення або антивірусному програмному забезпеченні та реалізується в пакетних файлах, виконуваних файлах та інших файлах, які можуть містити небезпечний код.

Як працює IPS?

Подібно до IDS, IPS також працює з такими методами, як виявлення на основі сигнатур і аномалій, на додаток до інших методів.

#1. Виявлення на основі сигнатур

Рішення IPS, що використовують виявлення на основі сигнатур, відстежують вхідні та вихідні пакети даних у мережі та порівнюють їх із попередніми моделями атак або сигнатурами. Він працює на основі бібліотеки відомих шаблонів із загрозами, що містять шкідливий код. Коли він виявляє експлойт, він записує та зберігає його підпис і використовує його для подальшого виявлення.

IPS на основі підпису буває двох типів:

- Сигнатури, що захищають від експлойтів: IPS ідентифікує вторгнення, зіставляючи сигнатури з сигнатурами загроз у мережі. Коли він знаходить збіг, він намагається його заблокувати.

- Сигнатури захисту від уразливостей: хакери націлені на наявні вразливості у вашій мережі чи системі, а IPS намагається захистити вашу мережу від цих загроз, які можуть залишитися непоміченими.

#2. Виявлення на основі статистичних аномалій або поведінки

IDS, використовуючи статистичне виявлення аномалій, може контролювати ваш мережевий трафік, щоб знайти невідповідності або аномалії. Він встановлює базову лінію для визначення нормальної поведінки мережі або системи. На основі цього IPS порівнює мережевий трафік і позначає підозрілі дії, які відрізняються від нормальної поведінки.

Наприклад, базовою лінією може бути визначена пропускна здатність або протокол, що використовується для мережі. Якщо IPS виявить, що трафік раптово збільшує пропускну здатність або виявить інший протокол, він запустить сигнал тривоги та заблокує трафік.

Однак ви повинні подбати про розумне налаштування базових ліній, щоб уникнути помилкових спрацьовувань.

#3. Аналіз протоколу стану

IPS, використовуючи аналіз протоколу з урахуванням стану, виявляє відхилення в стані протоколу, як виявлення на основі аномалій. Він використовує попередньо визначені універсальні профілі відповідно до прийнятої практики, встановленої лідерами галузі та постачальниками.

Наприклад, IPS може контролювати запити з відповідними відповідями, і кожен запит повинен складатися з передбачуваних відповідей. Він позначає відповіді, що виходять за межі очікуваних результатів, і аналізує їх далі.

Коли рішення IPS відстежує ваші системи та мережу та виявляє підозрілу активність, воно попереджає та виконує певні дії, щоб запобігти доступу до вашої мережі. Ось як:

- Посилення брандмауерів: IPS може виявити вразливість у ваших брандмауерах, яка відкриває шлях для проникнення загрози у вашу мережу. Щоб забезпечити безпеку, IPS може змінити своє програмування та посилити його під час вирішення проблеми.

- Виконання очищення системи: шкідливий вміст або пошкоджені файли можуть пошкодити вашу систему. Ось чому він виконує сканування системи, щоб очистити її та усунути основну проблему.

- Закриття сеансів: IPS може виявити, як сталася аномалія, знайшовши її точку входу та заблокувавши її. Для цього він може блокувати IP-адреси, завершувати сеанс TCP тощо.

IDS проти IPS: подібності та відмінності

Подібність між IDS та IPS

Ранні процеси для IDS і IPS схожі. Обидва вони виявляють і контролюють систему чи мережу на предмет шкідливих дій. Давайте подивимося на їх спільні риси:

- Монітор: після встановлення рішення IDS та IPS відстежують мережу або систему на основі вказаних параметрів. Ви можете встановити ці параметри на основі ваших потреб безпеки та мережевої інфраструктури та дозволити їм перевіряти весь вхідний і вихідний трафік з вашої мережі.

- Виявлення загроз: обидва вони зчитують усі пакети даних, що надходять у вашу мережу, і порівнюють ці пакети з бібліотекою, що містить відомі загрози. Коли вони знаходять збіг, вони позначають цей пакет даних як шкідливий.

- Навчання: обидві ці технології використовують сучасні технології, такі як машинне навчання, щоб навчитися протягом певного періоду та зрозуміти нові загрози та шаблони атак. Таким чином вони зможуть краще реагувати на сучасні загрози.

- Журнал: коли вони виявляють підозрілу активність, вони записують її разом із відповіддю. Це допоможе вам зрозуміти ваш механізм захисту, знайти вразливі місця у вашій системі та відповідно навчити ваші системи безпеки.

- Сповіщення: щойно вони виявляють загрозу, як IDS, так і IPS надсилають сповіщення персоналу служби безпеки. Це допомагає їм бути готовими до будь-яких обставин і швидко діяти.

До цього часу IDS та IPS працюють однаково, але те, що відбувається після, їх відрізняє.

Різниця між IDS та IPS

Основна відмінність між IDS та IPS полягає в тому, що IDS працює як система моніторингу та виявлення, тоді як IPS працює як система запобігання, крім моніторингу та виявлення. Деякі відмінності:

- Відповідь: рішення IDS є пасивними системами безпеки, які лише відстежують і виявляють мережі на наявність зловмисних дій. Вони можуть попередити вас, але не вживають жодних дій самостійно, щоб запобігти нападу. Адміністратор мережі або призначений персонал безпеки повинні негайно вжити заходів для пом’якшення атаки. З іншого боку, рішення IPS — це системи активної безпеки, які відстежують і виявляють вашу мережу на наявність зловмисних дій, попереджають і автоматично запобігають атаці.

- Позиціонування: IDS розміщується на краю мережі для збору всіх подій, реєстрації та виявлення порушень. Розташування таким чином дає IDS максимальну видимість для пакетів даних. Програмне забезпечення IPS розміщується за мережевим брандмауером, зв’язуючись із вхідним трафіком, щоб краще запобігати вторгненням.

- Механізм виявлення: IDS використовує виявлення шкідливих дій на основі сигнатур, виявлення аномалій і репутації. Виявлення на основі сигнатур включає лише сигнатури, що стикаються з експлойтом. З іншого боку, IPS використовує виявлення на основі сигнатур із сигнатурами, що стикаються з експлойтами та вразливими місцями. Крім того, IPS використовує статистичне виявлення аномалій і виявлення аналізу протоколу з урахуванням стану.

- Захист: якщо ви перебуваєте під загрозою, IDS може бути менш корисним, оскільки вашому персоналу безпеки потрібно з’ясувати, як захистити вашу мережу та негайно очистити систему або мережу. IPS може виконувати автоматичне запобігання самостійно.

- Помилкові спрацьовування: якщо IDS дає хибний спрацьовування, ви можете знайти певну зручність. Але якщо IPS це зробить, постраждає вся мережа, оскільки вам доведеться заблокувати весь трафік – вхідний і вихідний з мережі.

- Продуктивність мережі: оскільки IDS не розгортається в мережі, це не знижує продуктивність мережі. Однак продуктивність мережі може знизитися через обробку IPS, яка відповідає трафіку.

IDS проти IPS: чому вони вирішальні для кібербезпеки

Ви можете почути різні випадки витоку даних і зломів майже в кожній галузі, де є онлайн-присутність. Для цього IDS та IPS відіграють важливу роль у захисті вашої мережі та систем. Ось як:

Підвищення безпеки

Системи IDS та IPS використовують автоматизацію для моніторингу, виявлення та запобігання зловмисним загрозам. Вони також можуть використовувати такі нові технології, як машинне навчання та штучний інтелект, щоб вивчати закономірності та ефективно їх виправляти. Завдяки цьому ваша система захищена від загроз, таких як віруси, DOS-атаки, зловмисне програмне забезпечення тощо, без додаткових ресурсів.

Забезпечення політики

Ви можете налаштувати IDS та IPS відповідно до потреб вашої організації та застосувати політику безпеки для вашої мережі, якої повинен відповідати кожен пакет, що надходить у мережу чи виходить із неї. Це допоможе вам захистити ваші системи та мережу та швидко виявити відхилення, якщо хтось спробує заблокувати політики та зламати вашу мережу.

Відповідність нормативним вимогам

Захист даних є серйозним у сучасному середовищі безпеки. Ось чому регуляторні органи, такі як HIPAA, GDPR тощо, регулюють компанії та переконуються, що вони інвестують у технології, які можуть допомогти захистити дані клієнтів. Впроваджуючи рішення IDS та IPS, ви відповідаєте цим нормам і не стикаєтеся з юридичними проблемами.

Зберігає репутацію

Впровадження технологій безпеки, таких як IDS та IPS, показує, що ви дбаєте про захист даних своїх клієнтів. Це справляє гарне враження на клієнтів і підвищує вашу репутацію в галузі та за її межами. Крім того, ви також захищаєте себе від загроз, які можуть призвести до витоку конфіденційної бізнес-інформації або завдати шкоди репутації.

Чи можуть IDS та IPS працювати разом?

Одним словом, так!

Ви можете розгорнути як IDS, так і IPS разом у своїй мережі. Розгорніть рішення IDS для моніторингу та виявлення трафіку, дозволяючи йому всебічно розуміти рух трафіку у вашій мережі. Крім того, ви можете використовувати IPS у своїй системі як активний засіб для запобігання проблемам безпеки у вашій мережі.

Таким чином ви також можете повністю уникнути накладних витрат, пов’язаних із вибором IDS проти IPS.

Крім того, впровадження обох технологій забезпечує повний захист вашої мережі. Ви можете зрозуміти попередні шаблони атак, щоб налаштувати кращі параметри та підготувати свої системи безпеки до більш ефективної боротьби.

Деякі з постачальників для IDS та IPS — Okta, Varonis, UpGuard тощо.

IDS проти IPS: що вибрати? 👈

Вибір IDS проти IPS має ґрунтуватися виключно на потребах безпеки вашої організації. Подумайте, наскільки велика ваша мережа, який ваш бюджет і рівень захисту, який вам потрібен, щоб вибрати ту.

Якщо ви запитаєте, що в цілому краще, це має бути IPS, оскільки він пропонує запобігання, моніторинг і виявлення. Однак було б корисно, якщо б ви вибрали кращий IPS від надійного постачальника, оскільки він може показувати помилкові спрацьовування.

Оскільки в обох є плюси та мінуси, явного переможця немає. Але, як пояснювалося в попередньому розділі, ви можете вибрати обидва ці рішення від надійного постачальника. Він забезпечить чудовий захист вашої мережі як з точки зору виявлення, так і запобігання вторгненням.