Кібератаки: Захист від Викрадення Даних

Викрадення даних є однією з найсерйозніших загроз для сучасних організацій. Зловмисники, як внутрішні, так і зовнішні, а також випадкові дії можуть призвести до несанкціонованого копіювання та передачі інформації, що завдає значних збитків.

За даними Statista, у 2023 році середні глобальні збитки від витоку даних сягнули 4,45 мільйона доларів США, а в США ця цифра становить 9,48 мільйона доларів. Такі інциденти можуть мати катастрофічні наслідки для організацій, включаючи фінансові втрати, шкоду репутації та юридичну відповідальність.

У цій статті ми детально розглянемо поняття викрадення даних, проаналізуємо методи, які використовують кіберзлочинці, та запропонуємо ключові кроки для зниження ризику та захисту інформації.

Що таке Викрадення Даних?

Викрадення даних, також відоме як екстракція або експорт даних, є несанкціонованою передачею даних з комп’ютера або сервера, яка може відбуватися як вручну, так і автоматично. Процес включає копіювання або доступ до корпоративної інформації через фізичний доступ до пристрою або через Інтернет.

Кіберзлочинці постійно розробляють нові способи доступу до даних, використовуючи вразливості в системах. Викрадення даних складно виявити, оскільки цей процес часто нагадує звичайну роботу з файлами в системі.

Реальні Приклади Викрадення Даних

Викрадення даних може бути ініційоване зсередини організації, конкурентами або хакерами. Розглянемо кілька конкретних прикладів.

#1. Злом даних Equifax

У 2017 році американське агентство кредитної звітності Equifax стало жертвою масштабного викрадення даних. Особиста та фінансова інформація 143 мільйонів клієнтів була викрадена через недоліки в системі безпеки, в результаті чого зловмисники отримали доступ до понад одного терабайта даних. Це призвело до юридичних наслідків, штрафів та втрати довіри клієнтів. Компанії знадобилося витратити понад 1,4 мільярда доларів США на усунення наслідків.

#2. Кібератака на SolarWinds

У 2020 році атака на SolarWinds вразила тисячі організацій, зокрема уряд США. За оцінками, постраждало близько 18 000 систем по всьому світу. Зловмисники впровадили шкідливий код у програмне забезпечення клієнтів, що дозволило їм викрасти великі обсяги даних, включаючи паролі, фінансову інформацію та інтелектуальну власність. Загальні збитки оцінюються в понад 40 мільйонів доларів США.

#3. Злом Yahoo

У 2013 році особисті дані 3 мільярдів користувачів були викрадені з Yahoo. Зловмисники отримали доступ до інформації, включаючи імена, адреси електронної пошти, номери телефонів, дати народження та зашифровані паролі. Злом був розкритий лише в 2016 році, що призвело до зниження вартості компанії при її придбанні Verizon, а також до судових позовів та штрафів.

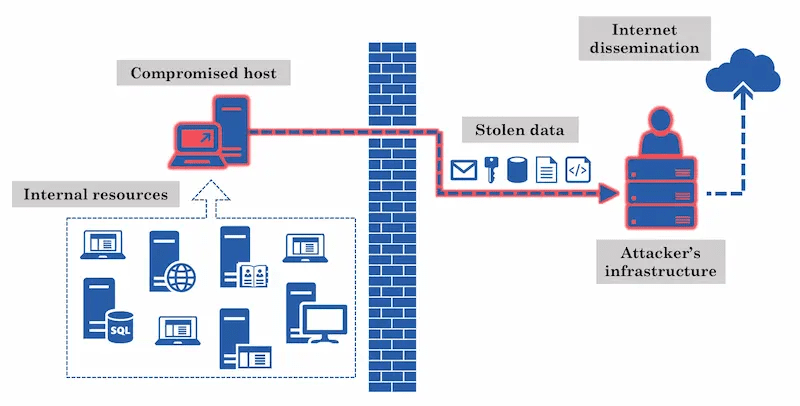

Як Відбувається Викрадення Даних

Автор зображення: Група MindPoint

Автор зображення: Група MindPoint

Викрадення даних зазвичай відбувається через вразливості в системі. Це може бути внутрішня або зовнішня атака.

Внутрішня атака може бути наслідком соціальної інженерії, коли працівник відкриває фішингового листа, а зловмисник використовує це для введення шкідливого коду. Інший варіант – навмисне копіювання конфіденційної інформації з метою особистої вигоди. Зовнішня атака може включати встановлення шкідливого коду через мережу або фізичний доступ до пристрою. Також вразливість може виникнути при використанні програмного забезпечення сторонніх постачальників.

Типи Викрадення Даних

Знання різних типів викрадення даних допоможе розробити ефективну стратегію захисту.

Вихідні Електронні Листи

Зловмисники часто використовують електронну пошту для передачі конфіденційних даних із захищених комп’ютерів на незахищені або особисті системи. Інформація може бути надіслана у вигляді вкладень, текстових повідомлень або звичайного тексту електронного листа. Це можуть бути вихідні коди, календарна інформація, зображення, фінансові записи та бази даних.

Завантаження на Зовнішні/Персональні Пристрої

Цей тип викрадення є результатом внутрішньої атаки, коли працівник копіює інформацію з корпоративної мережі на зовнішній пристрій для використання поза офісом.

Хмарні Вразливості

Оскільки більшість організацій зберігає дані в хмарі, хмарні середовища можуть стати вразливими, якщо їх не захищено належним чином.

Неавторизоване Програмне Забезпечення

Використання неавторизованого програмного забезпечення може створити вразливість. Будь-яке програмне забезпечення може містити шкідливий код, який збирає дані з пристрою користувача.

Найкращі Методи Запобігання Викраденню Даних

Існують різні інструменти та методи для виявлення нерегулярних дій та захисту від зловмисників. Розглянемо деякі з найкращих практик.

Моніторинг Активності

Кожна система має свій типовий шаблон потоку даних. Постійний моніторинг дій користувачів допомагає виявити надмірну активність мережі або передачу даних від конкретного користувача, що є ознакою незвичної поведінки. Інструменти моніторингу можуть відстежувати доступ до файлів та операції з ними.

Керування Ідентифікацією та Доступом (IAM)

Керування доступом та привілеями користувачів є важливим елементом захисту. Надання доступу лише потрібним користувачам до відповідних ресурсів допоможе запобігти несанкціонованому доступу.

Безпечний Пароль

Безпека починається з пароля. Користувачі повинні використовувати унікальні паролі, які містять спеціальні символи, літери (великі та малі) і цифри. Не використовуйте один пароль для кількох облікових записів.

Оновлення Програмного Забезпечення та Систем

Регулярне оновлення програмного забезпечення та систем є необхідним для виправлення вразливостей та забезпечення наявності останніх оновлень безпеки.

Використовуйте Шифрування

Шифрування перетворює інформацію на код, ускладнюючи доступ для неавторизованих користувачів. Шифрування корпоративних даних допомагає захистити конфіденційну інформацію під час викрадення.

Інструменти Захисту від Втрати Даних (DLP)

Інструменти DLP активно контролюють передачу даних та виявляють підозрілу активність, аналізуючи передані дані на наявність конфіденційного вмісту. Розглянемо деякі з них.

#1. StrongDM

StrongDM – це платформа керування доступом, яка допомагає керувати привілейованими даними та відстежувати дії користувачів в системі. Вона дозволяє керувати дозволами в реальному часі та скасовувати доступ у разі виявлення підозрілої активності. StrongDM пропонує різноманітні рішення, включаючи керування сеансами, дозволами, JIT-доступ, хмарний PAM, журналювання та звітування. Вартість починається від 70 доларів США за користувача на місяць.

#2. Proofpoint

Proofpoint Enterprise DLP допомагає запобігти втраті даних та розслідувати порушення політики. Він також забезпечує відповідність політикам, знижуючи ризик, пов’язаний з невідповідністю. Рішення Proofpoint охоплюють захист від загроз електронної пошти та хмарних загроз, моніторинг поведінки користувачів, запобігання втраті даних та захист від внутрішніх атак, а також втрат від програм-вимагачів. Proofpoint пропонує 30-денну безкоштовну пробну версію, а ціна надається за запитом.

#3. Forcepoint

Forcepoint використовує ML для аналізу та виявлення аномальної активності користувача в системі, запобігаючи викраденню даних у реальному часі на різних пристроях. Інструмент включає централізоване управління політикою безпеки даних та має понад 190 попередньо визначених політик безпеки.

#4. Fortinet

Fortinet є одним з найдосконаліших інструментів у своїй сфері. Його NGFW забезпечує захист від різних видів кібератак, запобігає викраденню даних та забезпечує дотримання правил безпеки. Fornite NGFWs пропонує широкий спектр функцій, таких як системи запобігання вторгненням, засоби керування додатками, захист від шкідливого програмного забезпечення, веб-фільтрація, хмарна розвідка про загрози та захист від втрати даних. Інструмент може бути розгорнутий у різних місцях, включаючи віддалені офіси, філії, кампуси, центри обробки даних та хмару.

Висновок

Безпека даних є ключовою для збереження довіри користувачів та уникнення проблем з регулюванням. Для будь-якої організації, що зберігає дані, необхідно використовувати механізми безпеки та профілактики, щоб уникнути зломів та викрадення даних.

Хоча більшість зусиль із захисту систем спрямована на зовнішні загрози, внутрішні загрози також потребують уваги, щоб не залишити лазівок у системі, оскільки вони можуть завдати не меншої шкоди, ніж зовнішні атаки.

Також рекомендуємо ознайомитися з різними типами DDoS-атак та способами їх запобігання.