Основні висновки

- Збільшення кількості несанкціонованих модифікацій для Signal і Telegram привертає увагу кіберзлочинців, які поширюють шкідливі програми та стежать за користувачами, які нічого не підозрюють.

- Деякі підроблені модифікації Telegram, які були заражені шпигунським ПЗ, викривали особисті відомості користувачів, а фальшиві версії Signal дозволяли зловмисникам отримувати доступ до облікових записів жертв.

- Важливо вивчати розробників, перевіряти рейтинги та відгуки, уникати неофіційних магазинів додатків, аналізувати дозволи програм та використовувати захисне ПЗ, щоб убезпечити себе від фейкових програм Signal та Telegram.

Signal та Telegram вважаються одними з найпопулярніших у світі додатків для безпечного обміну повідомленнями. Вони прагнуть забезпечити конфіденційність користувачів, прості у використанні та мають цікаві можливості.

Проте, користувачі завжди хочуть більшого від своїх додатків. Зростання нерегульованих модифікацій програм Signal і Telegram з розширеним функціоналом привабило значну кількість користувачів, чим активно користуються кіберзлочинці для поширення шкідливого ПЗ.

Що таке модифікації додатків?

Модифікації додатків самі по собі не є чимось поганим. Зазвичай, програмне забезпечення модифікується ентузіастами технологій, незалежними розробниками та фанатами. Або, точніше, користувачами, які вважають, що базовій версії програми бракує певних функцій, або навпаки, є непотрібні можливості, які знижують її ефективність.

Деякі компанії-розробники програмного забезпечення не схвалюють такий підхід і всіляко намагаються боротися з модифікованими версіями своїх продуктів. Проте, інші не проти і навіть заохочують створення власних клієнтів або модифікованих варіантів тієї ж програми.

Як працює шпигунське ПЗ у клонах Telegram і Signal?

Тут ситуація набуває загрозливого характеру: кіберзлочинці зрозуміли, що існує попит на модифікації програм і використовують це для поширення шкідливого ПЗ. Саме це і відбувається з деякими клонами Telegram, як з’ясувала компанія з кібербезпеки Kaspersky, яка оприлюднила свої результати у вересні 2023 року. Компанія ESET, у свою чергу, виявила в серпні 2023 року, що зловмисники також створюють фальшиві модифікації Signal для відстежування нічого не підозрюючих користувачів.

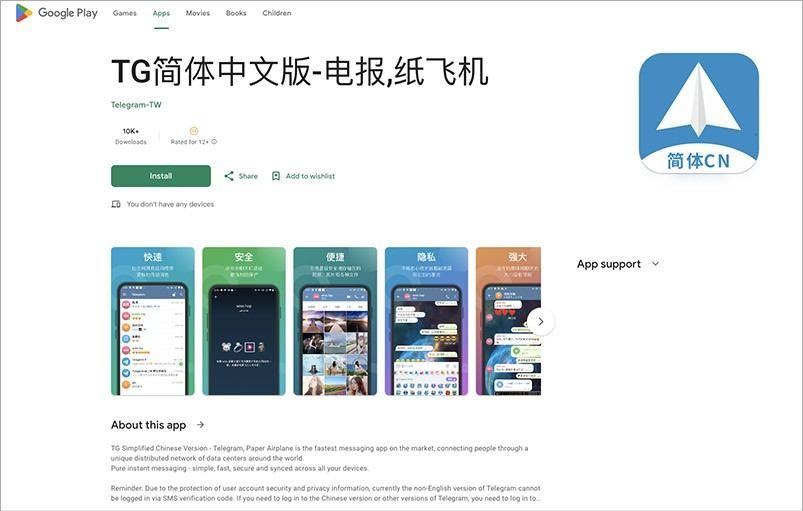

Фальшиві модифікації Telegram з’явилися в Google Play у вигляді версій програми традиційною китайською, уйгурською та спрощеною китайською мовами. Зловмисник доклав значних зусиль, щоб виглядати переконливо, використовуючи зображення, схожі на ті, які Telegram використовує на своїх офіційних каналах, а описи програм були написані вищезазначеними мовами. Модифікація рекламувалася як швидша та легша версія Telegram.

Створювалося враження, що це цілком легітимна модифікація, подібна до тих, які сама Telegram підтримує та заохочує розробників створювати. Але була істотна відмінність: фальшивий додаток Telegram мав кардинально інший код, що дозволяло його творцям відстежувати тих, хто його завантажував та використовував. Користувачі, які встановили цю модифікацію, розкрили свої контакти, повідомлення, файли, імена та номери телефонів. Уся ця інформація надсилалася зловмиснику, коли люди використовували додаток.

Автор зображення: Kaspersky

Щодо Signal, зловмисники обрали дещо інший підхід. Вони створили модифікацію під назвою Signal Plus Messenger і запустили фейковий вебсайт, щоб створити враження легітимності. Шкідливе ПЗ, виявлене у підробленій модифікації Signal, було, мабуть, ще більш небезпечним, ніж у фальшивому додатку Telegram, оскільки воно дозволяло зловмисникам отримувати доступ до облікових записів користувачів Signal.

Обидві модифікації можуть бути класифіковані як шпигунське ПЗ – тип шкідливого ПЗ, розроблений для збору інформації про ціль без її відома чи згоди.

ESET та Kaspersky вважають, що за обома модифікаціями, а також за декількома іншими шкідливими програмами, стоїть та сама хакерська група GREF. Повідомляється, що група пов’язана з китайським урядом і зазвичай поширює шкідливий код, відомий як BadBazaar.

Чому ці програми Telegram і Signal містять шпигунське ПЗ?

Чому вони поширюють ці шкідливі модифікації? Згідно зі звітом ESET, однією з основних причин є шпигування за етнічними меншинами в Китаї.

Згодом підроблені програми були видалені з Google Play Store і Samsung Galaxy Store, але шкоди вже було завдано. Можна з упевненістю сказати, що їх завантажили тисячі людей (у всьому світі, а не лише в Китаї), чиї особисті дані були викриті та, ймовірно, опинилися в руках китайського уряду.

Звичайно, є й інші шахраї, які поширюють модифікації, керовані шпигунським ПЗ, з метою отримання фінансової вигоди. Справжнє питання полягає в тому, як ці шкідливі програми взагалі потрапили до двох великих, авторитетних магазинів додатків? Хіба в цих магазинах немає модераторів, завданням яких є виявлення шкідливого коду?

Звіт Google про тенденції липня [PDF] запропонував пояснення, стверджуючи, що дослідники виявили, що зловмисники обходять перевірки безпеки через оновлення. Це означає, що спочатку створюються цілком легітимні модифікації, а потім шкідливе ПЗ впроваджується через оновлення. Очевидно, що всі оновлення також повинні аналізуватися Google перед схваленням, але компанія, очевидно, має певні труднощі з усуненням шкідливого ПЗ зі свого магазину додатків.

Як захиститися від фальшивих програм Signal і Telegram?

Те, що ці конкретні модифікації Signal та Telegram більше не доступні в Google Play Store і Samsung Galaxy Store, не має великого значення, оскільки цілком ймовірно, що вони з’являться знову в тій чи іншій формі. Навіть якщо цього не станеться, їхнє місце займуть інші підроблені модифікації.

Щоб залишатися в безпеці, потрібно знати, як відрізняти справжні та підроблені програми, легітимні модифікації та ті, що містять шкідливе ПЗ.

1. Вивчіть розробника

Перш ніж завантажувати модифіковану програму, проведіть дослідження про тих, хто за нею стоїть. Чи є вони легітимними? Хто вони? Чи схвалює їхню діяльність оригінальний розробник?

2. Перевірте рейтинги та відгуки

Завжди корисно ознайомлюватися з відгуками інших користувачів і переглядати оцінки. Це не є стовідсотково надійним методом, але він допоможе вам визначити, чи є безпечною модифікація, яку ви плануєте завантажити.

3. Уникайте сторонніх магазинів додатків

Зазвичай не варто завантажувати ПЗ зі сторонніх магазинів додатків або сумнівних вебсайтів. Google Play Store також має певні недоліки, але він пропонує хоч якийсь захист і є набагато безпечнішим варіантом. З огляду на це, існує кілька надійних ресурсів для безпечного завантаження APK.

4. Перевірте дозволи програми

Такі програми, як Signal і Telegram, орієнтовані на конфіденційність, і вони ніколи не запитуватимуть зайвих дозволів. Проте, шкідлива модифікована програма може це робити. Щоб перевірити, чи не просить програма незвичайних дозволів, перейдіть до “Налаштування” > “Програми”, знайдіть потрібну програму та торкніться її. Або ж натисніть і утримуйте програму на головному екрані та виберіть “Інформація про програму” > “Дозволи”. Через відмінності у роботі Android на різних пристроях, назви меню та процеси можуть відрізнятися, але загальний принцип буде схожим.

5. Використовуйте захисне ПЗ

Навіть якщо ви зробили помилку, завантаживши модифікацію програми, заражену шпигунським ПЗ, захисне програмне забезпечення може забезпечити вашу безпеку. Є кілька безкоштовних антивірусних програм для Android, які здатні впоратися з цим завданням.

Будьте обережні з модифікованими програмами

Модифіковані програми дозволяють користувачам використовувати ПЗ по-новому, але вони також можуть становити загрозу безпеці. Це не означає, що потрібно повністю відмовлятися від модифікованих версій популярних програм, але необхідно вживати додаткових заходів безпеки.

Signal та Telegram є лідерами серед інших додатків для обміну повідомленнями з точки зору безпеки та конфіденційності. Для звичайного користувача їх можливостей цілком достатньо.