Використовувати операційну систему на базі Linux, щоб приховати свою особу в Інтернеті, досить просто, і ви можете зробити все це, не сплачуючи за послугу VPN, подібну до тих, що доступні сьогодні.

Дистрибутиви Kali Linux використовуються, серед іншого, для перевірки безпеки мереж WiFi, веб-сайтів і серверів. Для цих цілей також часто використовуються такі операційні системи, як Debian і Ubuntu.

ProxyChains і Tor можна використовувати для з’єднання багатьох проксі та забезпечення анонімності, що ускладнює відстеження вашої фактичної IP-адреси. У результаті ProxyChains приховує вашу справжню IP-адресу за допомогою багатьох проксі-серверів. Пам’ятайте, що чим більше проксі-серверів ви використовуєте, тим повільнішим буде ваше підключення до Інтернету.

Що таке ProxyChains?

Proxychains — це програма UNIX, яка дозволяє маскувати нашу IP-адресу шляхом перенаправлення мережевого трафіку. Він направляє наш TCP-трафік через різні проксі-сервери, включаючи TOR, ШКАПЕТКИі HTTP.

- Інструменти розвідки TCP, такі як Nmap, сумісні.

- Дозволяє перенаправляти будь-яке TCP-з’єднання до Інтернету через низку настроюваних проксі-серверів.

- За замовчуванням використовується мережа Tor.

- У списку можна комбінувати різні типи проксі.

- Проксі-ланцюжки також можна використовувати для ухилення від брандмауерів, виявлення IDS та IPS.

З’єднання проксі-серверів є простим і може бути виконане будь-ким, як показано в цій статті.

Цей посібник покаже вам, як налаштувати Tor і Proxychains у Linux для анонімності.

Встановлення Tor & Proxychains в Linux

Спочатку оновіть систему Linux за допомогою патчів і останніх програм. Для цього відкриваємо термінал і вводимо:

$ sudo apt update && sudo apt upgrade

Потім перевірте, чи попередньо встановлено Tor і Proxychains, просто ввівши ці команди окремо:

$ proxychains $ tor

Якщо вони не були встановлені, введіть таку команду в терміналі:

$ sudo apt install proxychains tor -y

Зверніть увагу, що ми не встановлюємо браузер Tor. Ми встановлюємо службу tor, яка працює локально на вашій віртуальній машині або у вашій операційній системі та фактично прив’язана до певного порту на локальному хості. У нашому випадку це буде 9050, і це значення за замовчуванням для служби tor.

Щоб перевірити статус Tor:

┌──(root💀kali)-[/home/writer]

└─# service tor status

● tor.service - Anonymizing overlay network for TCP (multi-instance-master)

Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled)

Active: inactive (dead)

Щоб запустити службу tor:

$ service tor start

Щоб зупинити службу tor:

$ service tor stop

Налаштування ProxyChains

Спочатку знайдіть каталог ProxyChains за допомогою цієї команди:

┌──(root💀kali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4

Це наш конфігураційний файл.

/etc/proxychains4.conf

Виходячи з наведеного вище результату, ми можемо помітити, що конфігураційний файл ProxyChain знаходиться в /etc/.

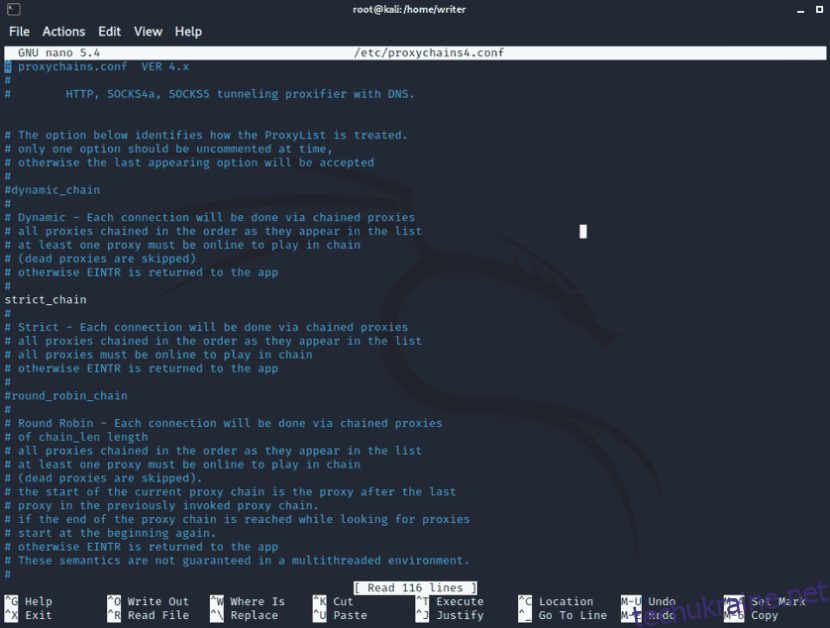

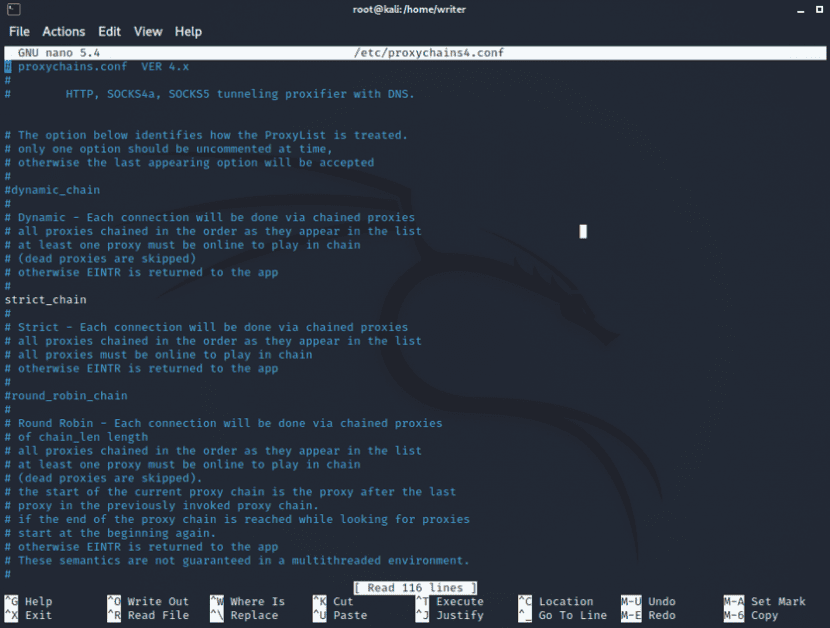

Нам потрібно внести деякі зміни у файли конфігурації ProxyChains. Відкрийте конфігураційний файл у вашому улюбленому текстовому редакторі, наприклад leafpad, vim або nano.

Тут я використовую наноредактор.

nano /etc/proxychains.conf

Відкриється конфігураційний файл. Тепер вам потрібно прокоментувати та закоментувати деякі рядки, щоб налаштувати ланцюжки проксі.

Ви помітите «#» у конфігурації, що означає коментарі мовою bash. Ви можете прокрутити вниз і внести зміни за допомогою клавіш зі стрілками.

#1. Динамічний ланцюжок слід видалити з коментаря. Все, що вам потрібно зробити, це видалити # перед динамічним_ланцюгом.

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app

#2. Поставте коментар перед random_chain і strict_chain. Просто додайте # перед ними.

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)

#3. Максимальна кількість разів, коли він містить розкоментування проксі-DNS, ще раз перевірте, чи не розкоментовано. Таким чином ви уникнете будь-яких витоків DNS, які можуть виявити вашу справжню IP-адресу.

# Proxy DNS requests - no leak for DNS data proxy_dns

#4. Додайте socks5 127.0.0.1 9050 у список проксі в останній рядок.

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050

Тут вже буде надано проксі socks4. Вам потрібно додати проксі socks5, як показано вище. І, нарешті, збережіть файл конфігурації та вийдіть із терміналу.

Використання ProxyChains

Спочатку вам потрібно запустити службу Tor, щоб використовувати ProxyChains.

┌──(root💀kali)-[/home/writer] └─# service tor start

Після запуску служби tor ви можете використовувати ProxyChains для перегляду, анонімного сканування та перерахування. Ви також можете використовувати інструмент Nmap або sqlmap із ProxyChain для анонімного сканування та пошуку експлойтів. Це чудово, правда?

Щоб використовувати ProxyChains, просто введіть команду ProxyChains у терміналі, а потім назву програми, яку ви хочете використовувати. Формат такий:

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.com

Щоб використовувати Nmap:

$ proxychains nmap -targetaddress

Щоб використовувати sqlmap:

$ proxychains python sqlmap -u target

Ви також можете анонімно тестувати експлойти, наприклад

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3

Буквально кожен інструмент розвідки TCP можна використовувати з ProxyChains.

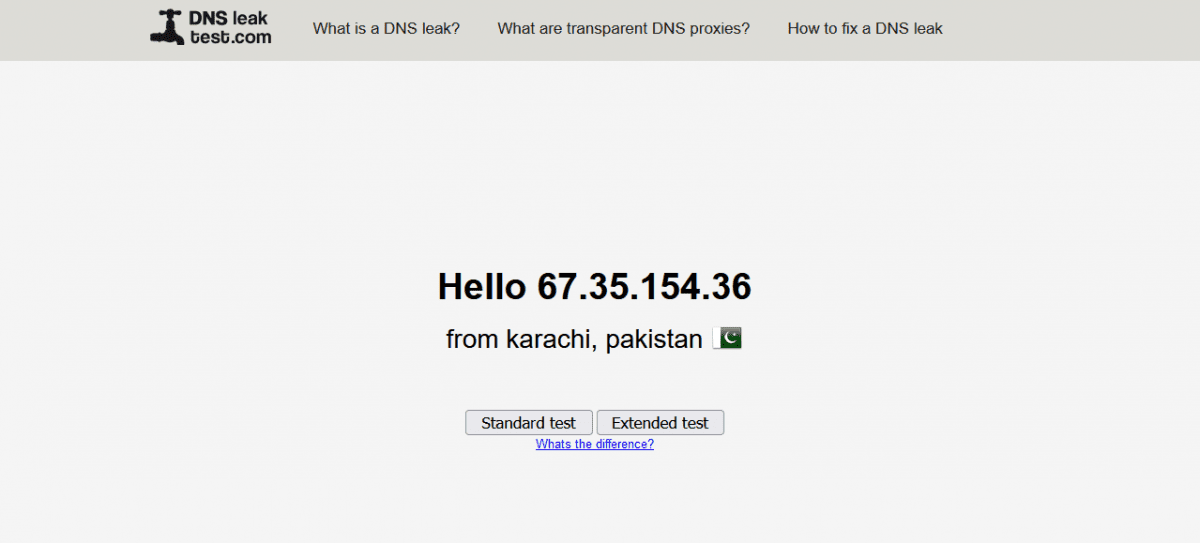

Для остаточного підтвердження того, чи працює ProxyChains належним чином чи ні, просто перейдіть на сторінку dnsleaktest.com і перевірте свою IP-адресу та витік DNS.

Після запуску ProxyChains ви помітите, що у Firefox завантажено іншу мову. Тепер давайте виконаємо тест на витік DNS за допомогою команди:

$ proxychains firefox dnsleaktest.com

Як бачите, моє місцезнаходження змінилося з ІНДІЇ на ПАКИСТАН, і хороша новина полягає в тому, що ProxyChains постійно динамічно змінює мою IP-адресу, гарантуючи збереження моєї анонімності.

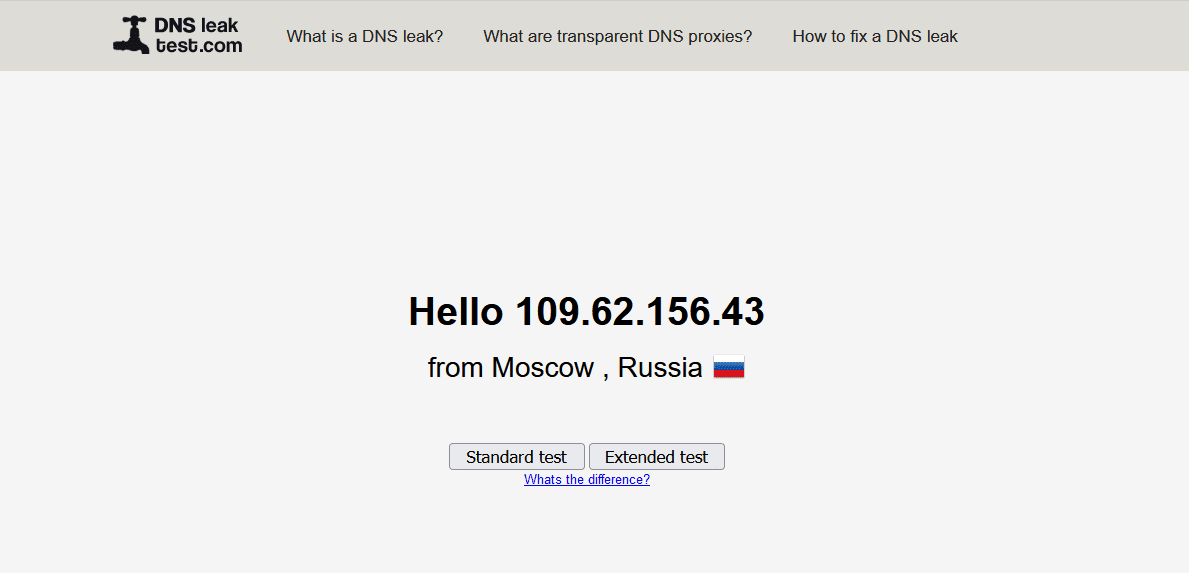

Якщо ви хочете побачити новий результат, просто закрийте Firefox, очистіть термінал, перезапустіть службу Tor і знову запустіть ProxyChains. У тесті на витік DNS ви побачите різні результати, як показано нижче.

Ви знову бачите, що моє місцезнаходження змінилося з Пакистану на Росію. Ось як працюють динамічні ланцюгові проксі. Це збільшує шанси на більшу анонімність під час злому.

Висновок 👨💻

Ми навчилися залишатися анонімними в Інтернеті та захистити нашу конфіденційність онлайн під час пентестування. ProxyChains також можна використовувати в поєднанні з інструментами безпеки, такими як Nmap і Burpsuite, і вони часто використовуються для ухилення від виявлення IDS, IPS і брандмауера.

Крім того, якщо ви шукаєте швидке та просте рішення для налаштування, ви можете розглянути можливість використання VPN, яка анонімізує трафік із коробки.