Забезпечення анонімності в Інтернеті за допомогою Linux, Tor та ProxyChains

Можливості операційних систем на базі Linux дозволяють приховувати вашу онлайн-ідентичність без необхідності використання платних VPN-сервісів. Це цілком реалізовано та доступно кожному.

Дистрибутиви Linux, такі як Kali Linux, часто застосовуються для тестування безпеки мереж Wi-Fi, веб-ресурсів та серверів. Подібні цілі також досягаються за допомогою Debian та Ubuntu.

Для створення складного ланцюжка проксі-серверів, що забезпечує анонімність та ускладнює відстеження вашої реальної IP-адреси, використовуються ProxyChains та Tor. ProxyChains маскує вашу справжню IP-адресу за допомогою численних проксі-серверів. Варто пам’ятати, що зі збільшенням кількості проксі-серверів, швидкість вашого інтернет-з’єднання може знижуватися.

Що таке ProxyChains?

ProxyChains – це UNIX-утиліта, що дозволяє приховувати IP-адресу шляхом перенаправлення мережевого трафіку. Вона спрямовує ваш TCP-трафік через різні проксі-сервери, включаючи TOR, SOCKS та HTTP.

- ProxyChains сумісна з інструментами розвідки TCP, такими як Nmap.

- Вона забезпечує перенаправлення TCP-з’єднань через налаштований ланцюг проксі-серверів.

- Мережа Tor використовується за замовчуванням.

- Можливе комбінування різних типів проксі-серверів у списку.

- ProxyChains може застосовуватися для обходу брандмауерів, систем виявлення IDS та IPS.

Створення з’єднання проксі-серверів є простим процесом, доступним будь-кому, як продемонстровано в цій статті.

Цей посібник покаже, як налаштувати Tor та ProxyChains в Linux для забезпечення анонімності в Інтернеті.

Встановлення Tor та ProxyChains в Linux

Перш за все, оновіть вашу систему Linux, встановивши останні патчі та програмне забезпечення. Відкрийте термінал та введіть:

$ sudo apt update && sudo apt upgrade

Далі, перевірте, чи встановлені Tor та ProxyChains, ввівши окремо ці команди:

$ proxychains

$ tor

Якщо програми не встановлені, скористайтеся цією командою в терміналі:

$ sudo apt install proxychains tor -y

Зверніть увагу, що ми встановлюємо не браузер Tor, а службу tor, що працює локально на вашій віртуальній машині або в операційній системі та прив’язана до певного порту на локальному хості. У нашому випадку це буде порт 9050, що є значенням за замовчуванням для служби tor.

Щоб перевірити статус служби Tor:

┌──(root💀kali)-[/home/writer]

└─# service tor status

● tor.service - Anonymizing overlay network for TCP (multi-instance-master)

Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled)

Active: inactive (dead)

Для запуску служби tor:

$ service tor start

Для зупинки служби tor:

$ service tor stop

Налаштування ProxyChains

Спочатку визначте розташування каталогу ProxyChains за допомогою команди:

┌──(root💀kali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4

Ось наш конфігураційний файл:

/etc/proxychains4.conf

З результатів вище видно, що конфігураційний файл ProxyChains знаходиться в /etc/.

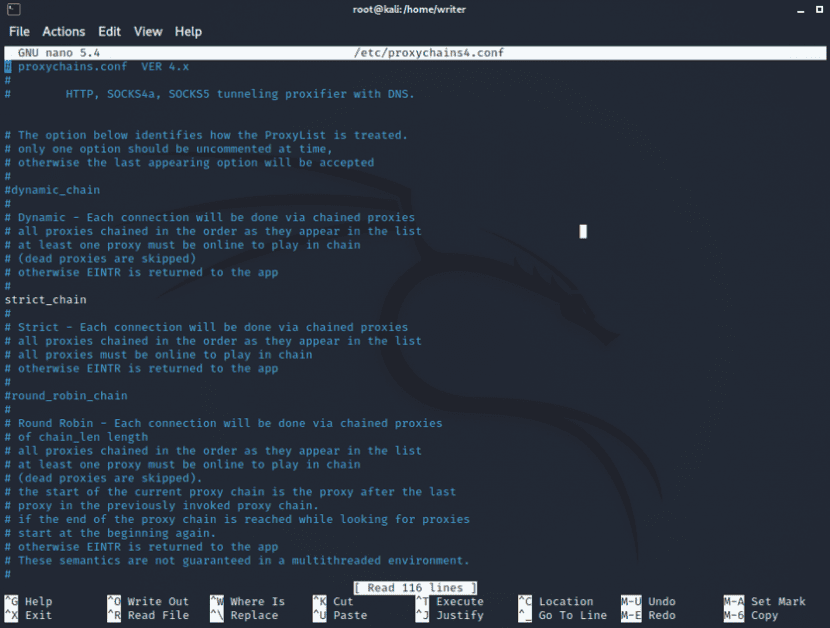

Необхідно внести деякі зміни до конфігураційних файлів ProxyChains. Відкрийте файл конфігурації в текстовому редакторі, наприклад leafpad, vim або nano.

У цьому прикладі я використовую nano.

nano /etc/proxychains.conf

Відкриється конфігураційний файл. Тепер необхідно розкоментувати та закоментувати деякі рядки, щоб налаштувати ланцюжки проксі.

Символ “#” у файлі конфігурації означає коментарі мовою bash. Використовуйте стрілки на клавіатурі для переміщення та внесення змін.

#1. Зніміть коментар з рядка dynamic_chain. Для цього достатньо прибрати # на початку рядка.

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app

#2. Закоментуйте рядки random_chain та strict_chain, додавши # на початку кожного рядка.

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)

#3. Переконайтеся, що рядок proxy_dns розкоментовано, щоб уникнути витоку DNS, що може розкрити вашу справжню IP-адресу.

# Proxy DNS requests - no leak for DNS data proxy_dns

#4. Додайте socks5 127.0.0.1 9050 до списку проксі в останньому рядку.

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050

Проксі socks4 вже має бути у списку. Вам потрібно додати проксі socks5, як показано вище. Збережіть конфігураційний файл та закрийте термінал.

Використання ProxyChains

Перед початком роботи з ProxyChains запустіть службу Tor:

┌──(root💀kali)-[/home/writer] └─# service tor start

Після запуску служби tor можна використовувати ProxyChains для анонімного перегляду веб-сторінок, сканування та перерахування. Інструменти Nmap або sqlmap також можуть використовувати ProxyChains для анонімного сканування та пошуку вразливостей.

Для використання ProxyChains введіть команду proxychains у терміналі, а потім назву програми, яку ви хочете запустити. Формат команди такий:

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.com

Для використання Nmap:

$ proxychains nmap -targetaddress

Для використання sqlmap:

$ proxychains python sqlmap -u target

Ви також можете анонімно тестувати експлойти, наприклад:

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3

Фактично, будь-який інструмент розвідки TCP може використовуватись з ProxyChains.

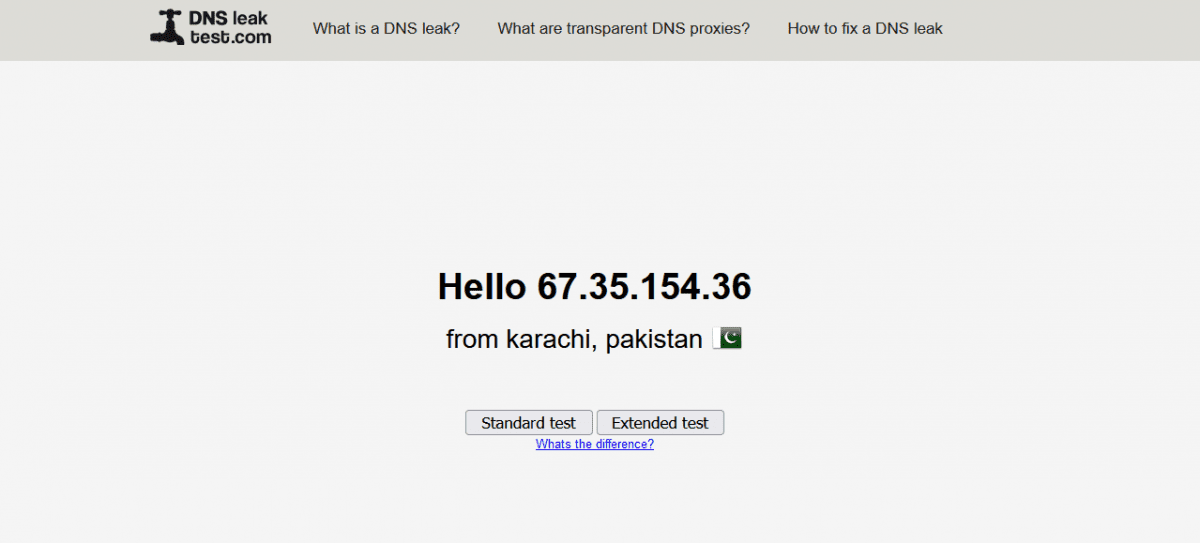

Щоб підтвердити, що ProxyChains працює належним чином, перейдіть на сайт dnsleaktest.com та перевірте свою IP-адресу та витік DNS.

Після запуску ProxyChains ви можете помітити, що у Firefox відображається інша мова. Проведіть тест на витік DNS за допомогою команди:

$ proxychains firefox dnsleaktest.com

Як видно, моє місцезнаходження змінилося з Індії на Пакистан. ProxyChains постійно змінює мою IP-адресу, забезпечуючи анонімність.

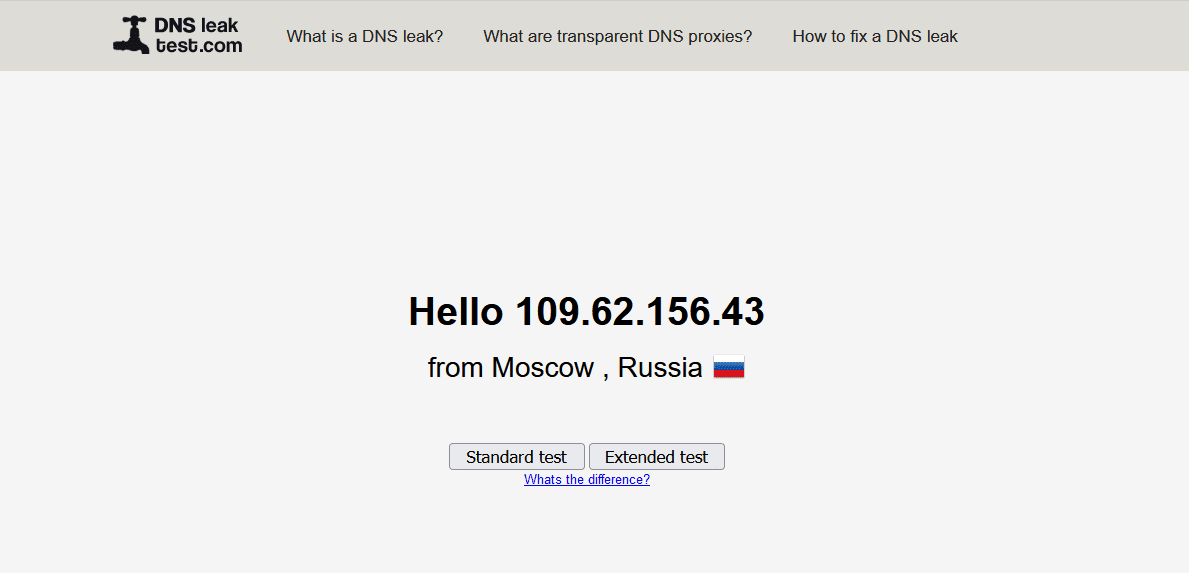

Для отримання нових результатів закрийте Firefox, очистіть термінал, перезапустіть службу Tor та знову запустіть ProxyChains. Ви побачите різні результати у тесті на витік DNS, як показано нижче.

Ви бачите, що моє місцезнаходження змінилося з Пакистану на Росію. Це приклад роботи динамічних ланцюжків проксі, що забезпечує підвищену анонімність під час злому.

Висновок 👨💻

Ми навчилися зберігати анонімність в Інтернеті та захищати нашу конфіденційність під час пентестингу. ProxyChains можна використовувати в поєднанні з інструментами безпеки, такими як Nmap та Burpsuite. Вони часто застосовуються для обходу виявлення IDS, IPS та брандмауерів.

Крім того, якщо вам потрібне швидке та просте рішення, ви можете розглянути використання VPN, що забезпечує анонімізацію трафіку “з коробки”.