Сучасний світ стикається з безпрецедентним зростанням кіберзагроз. Віддалена робота, різноманітні пристрої Інтернету речей, віртуальні мережі та розподілені обчислення створюють нові виклики для безпеки. Традиційні підходи до захисту можуть виявитися недостатніми для ефективної протидії цим загрозам. Саме тому на перший план виходить сітчаста архітектура кібербезпеки – нова концепція, що обіцяє значно посилити захист організацій.

Давайте розберемося, що являє собою сітчаста архітектура кібербезпеки, які переваги вона пропонує та яким чином можна її успішно впровадити.

Сітчаста архітектура кібербезпеки

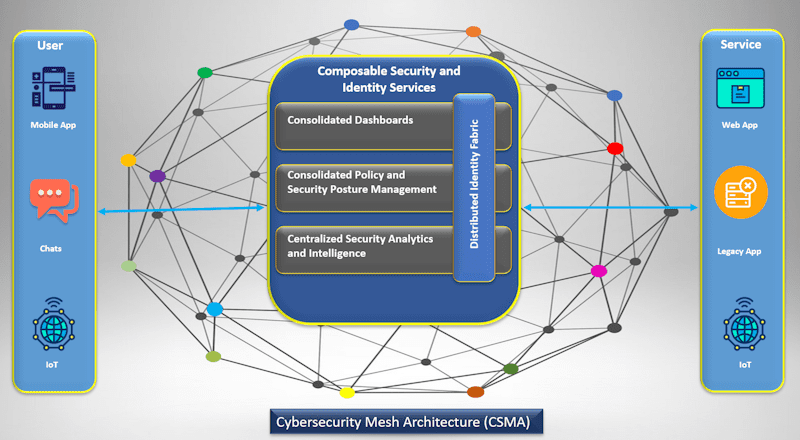

Сітчаста архітектура кібербезпеки (CSMA) – це концепція, запропонована аналітичною компанією Gartner, яка передбачає використання гнучкого, комбінованого та масштабованого підходу для захисту ІТ-інфраструктури від кібератак.

Джерело зображення: OpenText

Джерело зображення: OpenText

Основна ідея CSMA полягає в створенні розподілених, але взаємопов’язаних елементів управління безпекою. Це досягається шляхом централізації управління та аналізу даних, що дозволяє різним інструментам безпеки ефективно взаємодіяти між собою.

Завдяки такому підходу, організації отримують можливість оперативно виявляти інциденти безпеки, покращувати реагування на загрози та впроваджувати єдину політику та методологію управління безпекою.

CSMA також надає компаніям можливість застосовувати детальний та адаптивний контроль доступу, забезпечуючи кращий захист своїх цифрових активів.

Фундаментальні рівні CSMA

Сітчаста архітектура кібербезпеки базується на масштабованій, сумісній та комбінованій структурі, що дозволяє різним елементам управління та інструментам працювати в гармонії.

Чотири базові рівні CSMA визначають ключові цілі та функції безпеки:

#1. Аналітика безпеки та розвідка

Цей рівень займається збором та аналізом даних з різних систем безпеки організації. CSMA передбачає централізоване адміністрування, що дозволяє об’єднувати, агрегувати та аналізувати великі обсяги даних з єдиної точки.

Системи управління подіями та інформаційної безпеки (SIEM) використовуються для аналізу цих даних та запуску відповідних дій для нейтралізації загроз.

#2. Тканина розподіленої ідентифікації

Цей рівень фокусується на децентралізованому управлінні ідентифікацією, службами каталогів, адаптивним доступом, перевіркою ідентифікації та управлінням правами доступу.

Інструменти цього рівня визначають, хто і де може отримувати доступ до даних, а також хто може їх використовувати та змінювати. Це допомагає командам безпеки розрізняти справжніх користувачів від зловмисників.

Іншими словами, цей рівень орієнтований на забезпечення ідентифікації та управління доступом, що є критично важливим для безпеки в концепції “нульової довіри”.

#3. Консолідована політика та управління станом безпеки

Для застосування централізованої політики безпеки в різних середовищах, необхідно перетворювати її на конфігурації та правила, що відповідають кожному конкретному середовищу або інструменту безпеки.

Рівень консолідованого управління політикою та станом безпеки розбиває політику на необхідні правила та параметри конфігурації для кожного інструменту або середовища. Він також може надавати послуги динамічної авторизації під час виконання.

#4. Консолідовані інформаційні панелі

При використанні роз’єднаних систем безпеки, користувачам доводиться перемикатися між різними інформаційними панелями, що може ускладнювати ефективне управління безпекою.

Цей рівень пропонує єдину інформаційну панель для моніторингу та управління всією екосистемою безпеки організації.

Це дозволяє командам безпеки швидше виявляти, розслідувати та усувати інциденти безпеки.

Чому організаціям потрібен CSMA

98% великих компаній використовують або планують використовувати щонайменше дві хмарні інфраструктури, а 31% вже використовують чотири або більше.

Сучасні організації не можуть функціонувати без ресурсів, що знаходяться за межами їхніх фізичних приміщень.

Пристрої, які вони використовують, від IoT до глобальної мережі, працюють як у межах, так і за межами їхніх фізичних локацій.

Тому організації повинні розширювати контроль безпеки на пристрої та інструменти, що знаходяться за межами їхніх традиційних кордонів. Це необхідно для захисту мереж і пристроїв від різноманітних загроз, таких як атаки програм-вимагачів, DDoS-атаки, фішинг та інші.

Сітчаста архітектура кібербезпеки є ефективним способом для протидії цим загрозам. Вона дозволяє командам безпеки керувати як видимими, так і прихованими хмарними загрозами. Цей метод ідеальний для захисту розподілених цифрових активів, що зберігаються в хмарі та на власних серверах.

Впровадження CSMA гарантує, що політика та методи безпеки застосовуються до кожного інструмента та середовища, яке використовує компанія.

Усі рішення безпеки в організації співпрацюють між собою, забезпечуючи найкращий рівень аналізу загроз та реагування на них.

За допомогою єдиної інформаційної панелі фахівці з кібербезпеки отримують повний огляд усієї екосистеми безпеки організації.

Ключові характеристики сітчастої кібербезпеки

Основні характеристики сітчастої кібербезпеки:

- При впровадженні CSMA, засоби безпеки поширюють захист за межі фізичного розташування організації.

- CSMA захищає окремі пристрої та ідентифікаційні дані, а не лише корпоративну мережу. Це мінімізує загрози, пов’язані з несанкціонованим доступом до робочих пристроїв та скомпрометованими обліковими даними.

- Сітчаста архітектура кібербезпеки забезпечує динамічну та адаптивну безпеку. CSMA автоматично налаштовує інструменти безпеки на основі контекстної інформації та оцінки ризиків для нейтралізації нових загроз.

- CSMA пропонує масштабований та гнучкий підхід до кібербезпеки. Це дозволяє швидко розгортати та інтегрувати інструменти безпеки для забезпечення надійного захисту в умовах мінливого цифрового середовища.

- Сітчаста архітектура кібербезпеки сприяє взаємодії між різними інструментами та службами безпеки, забезпечуючи їх безперебійну співпрацю для підвищення ефективності захисту.

Завдяки сітчастій архітектурі кібербезпеки організації можуть покращити свій захист від різноманітних викликів, пов’язаних з розподіленими системами, хмарними сервісами, Інтернетом речей та кіберзагрозами.

Переваги CSMA

Розглянемо основні переваги впровадження сітчастої архітектури кібербезпеки:

Комплексна безпека

CSMA – це універсальний підхід до безпеки, що відповідає потребам сучасних ІТ-середовищ. Він забезпечує захист кожної кінцевої точки, а децентралізований дизайн дозволяє охопити пристрої, що знаходяться поза межами центральної мережі.

CSMA здатна швидко адаптуватися до мінливих загроз, плавно інтегруючи різні інструменти та сприяючи взаємодії між ними.

Архітектура є масштабованою, відповідаючи зростаючим потребам організації, та займає проактивну позицію у передбаченні потенційних ризиків.

CSMA створює послідовну та комплексну систему безпеки, яка ефективно справляється з сучасними викликами та новими загрозами, що робить її цілісним та єдиним підходом до кібербезпеки.

Масштабованість

Сітчаста архітектура кібербезпеки (CSMA) забезпечує повну інтеграцію нових рішень безпеки в інфраструктуру компанії.

У міру розширення ІТ-систем, включно з віддаленими та хмарними платформами, CSMA гарантує стабільний рівень безпеки.

Сітка кібербезпеки є перспективним рішенням, що розвивається відповідно до потреб організації та нових загроз.

Здатність до адаптації гарантує, що корпоративна безпека залишається надійною та відповідає ІТ-ландшафту, що постійно розвивається.

Покращена співпраця

CSMA покращує взаємодію між різними системами безпеки організації. Це сприяє швидшому виявленню загроз та оперативнішому реагуванню.

Поєднуючи різні інструменти безпеки, CSMA активно запобігає загрозам та забезпечує надійний та проактивний захист.

Покращена ефективність

CSMA оптимізує процеси безпеки, об’єднуючи різні інструменти. Це усуває необхідність постійного перемикання між різними платформами, підвищуючи ефективність роботи спеціалістів з безпеки.

Завдяки централізованій системі, команди можуть ефективніше розгортати рішення та розподіляти ресурси для вирішення важливих завдань безпеки, тим самим зміцнюючи захист організації.

Краще керування ідентифікацією та доступом

CSMA посилює керування ідентифікацією та доступом (IAM), узгоджуючи його з моделлю нульової довіри, забезпечуючи масштабовані та адаптивні політики контролю доступу.

Це сприяє мікросегментації для детального контролю доступу, децентралізації рішень щодо доступу та розширенню можливостей адаптивного доступу з моніторингом у реальному часі.

Крім того, її стійкість та можливості інтеграції покращують здатність IAM захищати ресурси та ефективно керувати ідентифікацією користувачів, створюючи надійну структуру безпеки для сучасних організацій.

Легке впровадження

CSMA забезпечує основу для швидкого розгортання рішень безпеки. Її гнучка структура адаптується до мінливих вимог бізнесу та безпеки, гарантуючи, що компанія завжди має ефективні засоби реагування на відомі та невідомі загрози.

Економічно вигідне рішення

Сітка Cybersecurity Mesh є економічно ефективною завдяки її масштабованості та сумісності з існуючими системами.

Інвестиції здійснюються відповідно до поточних потреб у безпеці, а у міру зростання організації, сітку кібербезпеки можна розширювати без значних витрат.

Це робить її вигідним вибором як для короткострокових, так і для довгострокових потреб у сфері безпеки.

Як впровадити CSMA

Розглянемо основні кроки для впровадження сітчастої архітектури кібербезпеки в компанії:

#1. Оцініть свою поверхню атаки

Перший крок – це аналіз існуючої системи для виявлення слабких місць в її захисті.

Складіть перелік усіх активів організації, від обчислювальних потужностей до збережених даних. Потім, оцініть кожен актив за його важливістю та серйозністю потенційних ризиків.

Така оцінка поверхні атаки допоможе сконцентрувати зусилля там, де це найбільше необхідно.

#2. Придбайте необхідні інструменти безпеки

Після визначення поверхні атаки, наступним кроком є інвестування в надійні інструменти безпеки.

Зазвичай, для підвищення рівня захисту активів, компанії обирають один або кілька наступних інструментів:

Засоби захисту інформації

Ці інструменти гарантують, що конфіденційні дані компанії будуть захищені від сторонніх очей.

Можливо, знадобиться система управління інформаційною безпекою, а також рішення для захисту даних та електронної пошти.

Інструменти автентифікації

Для забезпечення доступу до ІТ-інфраструктури лише авторизованим користувачам, необхідно використовувати різноманітні інструменти автентифікації.

Як правило, компаніям потрібні менеджери паролів та багатофакторна автентифікація для забезпечення безпеки на рівні програмного забезпечення.

Вивчіть популярні платформи автентифікації, щоб вибрати найкраще рішення для вашої компанії.

Детальніше: JWT проти OAuth: що краще для максимальної веб-безпеки

Рішення для захисту мережі

Безпека мережі вимагає постійного моніторингу. Завдяки постійному нагляду, фахівці з безпеки можуть виявляти слабкі місця та потенційні загрози, відкриваючи шлях до превентивних дій.

Фахівці з безпеки можуть використовувати такі інструменти, як SIEM (керування інформацією про безпеку та подіями) та NDR (виявлення та реагування на мережеві загрози).

Моніторинг вхідних та вихідних пакетів даних є критично важливим для виявлення шкідливого трафіку та ініціювання необхідних заходів захисту.

Рішення SIEM сповіщають про порушення, такі як несанкціоновані вторгнення або повторні невдалі спроби входу.

Інструменти захисту кінцевих точок

Безпека кінцевих точок є надзвичайно важливою, оскільки компанії мають велику кількість розподілених активів.

Згідно з дослідженням Ponemon Institute, 68% компаній стикалися з однією або кількома атаками на кінцеві точки, які скомпрометували ІТ-інфраструктуру або дані.

Для посилення захисту кінцевих точок, сітчастий підхід до кібербезпеки вимагає впровадження інструментів виявлення та реагування на кінцеві точки (EDR).

Рішення для резервного копіювання та аварійного відновлення

Система резервного копіювання та аварійного відновлення є критично важливою для відновлення важливих бізнес-даних після несподіваних порушень безпеки.

Спільно, фахівці з безпеки та розвитку бізнесу повинні розробити план резервного копіювання та аварійного відновлення, використовуючи відповідні рішення та інструменти.

#3. Зосередьтеся на сумісності

Під час впровадження сітчастої архітектури кібербезпеки, необхідно забезпечити сумісність між різними інструментами та системами безпеки для їхньої безперебійної взаємодії.

Організації можуть інтегрувати різноманітні рішення безпеки, як локальні, так і хмарні, шляхом стандартизації протоколів, форматів даних та інтерфейсів.

Це взаємопов’язане налаштування оптимізує операції безпеки та забезпечує більш комплексний захист, оскільки інформація з різних джерел допомагає виявляти, пом’якшувати та реагувати на загрози.

#4. Децентралізація управління ідентифікацією

Щоб забезпечити доступ до корпоративної мережі тільки авторизованим користувачам, важливо використовувати децентралізовану систему керування ідентифікацією.

Впровадження протоколів автентифікації, безпеки мережі з нульовою довірою, перевірки ідентифікації та інших заходів може сприяти створенню надійної системи безпеки за межами традиційного периметра в сітці кібербезпеки.

#5. Централізація управління політикою безпеки

При реалізації сітки кібербезпеки, централізація управління політикою безпеки передбачає консолідацію правил та протоколів з різних інструментів та кінцевих точок в єдину систему або платформу.

Цей уніфікований підхід забезпечує послідовне застосування політики в усій організації, незалежно від децентралізованого характеру мережі.

Завдяки впорядкуванню оновлень, перевірок та модифікацій в одному місці, можна гарантувати однаковість заходів безпеки.

У результаті, команди безпеки можуть швидко реагувати на загрози, що розвиваються, та зменшувати вразливості, які виникають внаслідок використання різних політик.

#6. Посилення безпеки периметра

У сітці кібербезпеки посилення безпеки периметра передбачає посилення захисту навколо окремих кінцевих точок, а не лише мережі компанії.

Це означає оснащення кожного пристрою, програми або джерела даних власними протоколами безпеки, які часто підтримуються брандмауерами, системами виявлення та запобігання вторгненням, вдосконаленим шифруванням тощо.

Застосовуючи принцип “нульової довіри”, коли кожен запит на доступ перевіряється незалежно від джерела, інтегруючи постійний моніторинг та своєчасні оновлення, сітка забезпечує посилену безпеку периметра, що адаптована до децентралізованої природи сучасних ІТ-середовищ.

Проблеми впровадження CSMA

Впровадження сітки кібербезпеки, попри численні переваги, пов’язане з рядом проблем:

- Створення та керування децентралізованою системою безпеки може бути складним, особливо у великому середовищі.

- Об’єднання старих систем з новими технологіями в сітчастій структурі може призвести до проблем із сумісністю.

- Сітчастий підхід вимагає спеціальних навичок, що може створити дефіцит професіоналів, обізнаних з цією архітектурою.

- Забезпечення єдиного застосування політики в розподіленій структурі може бути непростим завданням.

- Різні рішення безпеки можуть не працювати належним чином разом, що може призвести до потенційних прогалин у безпеці.

Незважаючи на ці проблеми, організації можуть успішно впровадити сітку кібербезпеки та скористатися її перевагами завдяки ретельному плануванню, належному навчанню та постійному моніторингу.

Висновок

Сітчаста архітектура кібербезпеки – це ефективна структура для розширення безпеки розподілених ІТ-ресурсів за допомогою єдиного набору технологій.

Завдяки CSMA, різні рішення безпеки працюють узгоджено, забезпечуючи високий рівень захисту ІТ-ресурсів, розміщених як локально, так і в хмарі. Тому, немає причин, чому ваша організація не повинна обрати CSMA.

Також, важливо переконатися, що всі співробітники компанії дотримуються найкращих практик кібербезпеки для запобігання загрозам безпеці.