Кібератаки типу “Ping of Death”: що це та як захиститися

У світі, де технології стрімко розвиваються, зростає і кількість кіберзагроз. У цій статті ми розглянемо один з видів DDoS-атак, відомий як “Ping of Death”, і дізнаємося, як захистити від нього свої системи.

Що таке “Пінг Смерті”?

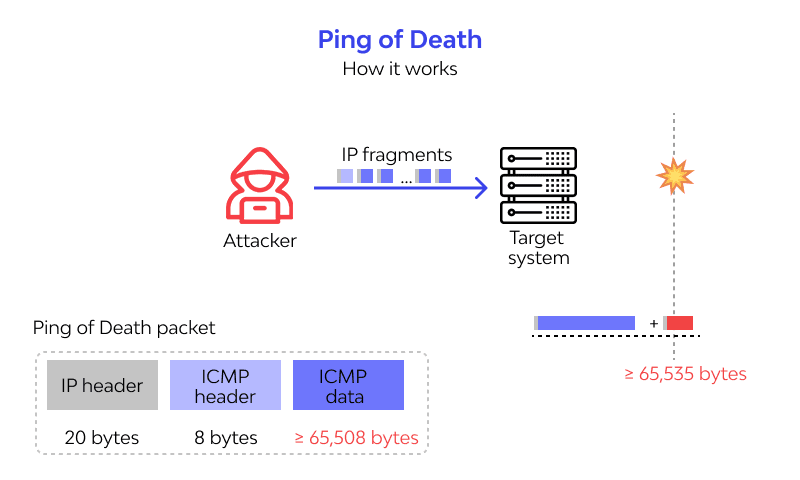

“Ping of Death” – це різновид DoS-атаки, що полягає у надсиланні зловмисниками до цільової системи спеціально сформованих пакетів даних, розмір яких перевищує максимально допустимі стандарти. Метою такої атаки є спричинення збою в роботі системи, або ж повне її виведення з ладу. Згідно зі стандартом RFC 791, максимальний розмір IP-пакета становить 65 535 байтів.

Будь-який пакет, що перевищує цей розмір, може спричинити зависання або збій системи при обробці запиту.

Принцип роботи атаки “Ping of Death”

Авторство: Wallarm

Авторство: Wallarm

Атака “Ping of Death” базується на відправленні великого пакета даних протоколу ICMP (Internet Control Message Protocol). Запит ping (Packet Internet Groper) або ж ICMP echo-запит призначений для перевірки мережевого з’єднання шляхом відправлення невеликого пакета даних і очікування відповіді.

Статус сервісу перевіряється на основі отриманої відповіді.

Зловмисники, використовуючи цю атаку, надсилають фрагментовані пакети, які, при збірці на стороні приймача, формують пакет, що перевищує допустимий розмір, що призводить до збою.

Таким чином, порушується RFC791, який встановлює обмеження на розмір пакетів IPv4, а саме 65 535 байтів.

Приклади атак “Ping of Death”

#1. Атака на DNC

У 2018 році Національний комітет Демократичної партії (DNC) став жертвою DDoS-атаки. Ці атаки здійснювалися під час збору коштів або коли кандидати набирали популярність. Такі атаки, як “Ping of Death”, можуть бути використані для дестабілізації роботи систем конкурентів.

#2. Атака на перепис населення в Австралії

Австралійське бюро статистики (ABS) у 2016 році зазнало DDoS-атаки, що унеможливило доступ громадян до веб-сайту для участі в переписі. Атака “Ping of Death” була спрямована на перевантаження мережі та блокування доступу до ресурсу.

#3. Атака на сайт-пародію Whitehouse

У 2001 році сайт-пародія whitehouse.org став мішенню атаки “Ping of Death”. Нападники помилково ідентифікували його як офіційний сайт whitehouse.gov. Протягом 13 годин сайт отримував значну кількість ICMP-запитів.

Захист від атак “Ping of Death”

Зловмисники часто використовують вразливості та недоліки в системі для проникнення. Тому важливо забезпечити належний рівень захисту. Ось кілька рекомендацій:

Оновлення систем

Регулярно встановлюйте оновлення та виправлення безпеки. Це допоможе закрити вразливості, якими можуть скористатися зловмисники.

Фільтрація пакетів

Використовуйте брандмауери з функцією фільтрації пакетів. Це дозволить фільтрувати пакети, що надходять на сервер, та пропускати лише ті, що відповідають заданим правилам. Але слід пам’ятати, що система може заблокувати і легітимні запити.

Сегментація мережі

Сегментуйте вашу мережу для мінімізації наслідків атак. Ізоляція критичних служб та даних зробить їх більш стійкими у випадку атаки.

Моніторинг трафіку

Ретельно відстежуйте мережевий трафік та системні журнали для виявлення аномальної активності на ранній стадії.

Використання рішень DDoS

Існує ряд компаній, які пропонують рішення для пом’якшення DDoS-атак.

#1. Cloudflare

Cloudflare – один з лідерів у сфері захисту від DDoS-атак, що забезпечує багаторівневий захист. Він пропонує брандмауер як послугу та постійно моніторить мережеву активність.

#2. Імперва

Імперва надає рішення для захисту від DDoS-атак, таких як “Ping of Death”. Вони забезпечують миттєве сповіщення про підозрілу активність, моніторинг трафіку та просту інтеграцію з інструментами SEIM.

Imperva перенаправляє вхідний трафік через свої очисні центри, пропускаючи лише легітимні запити.

Відмінність між Ping of Death, Smurf та SYN Flood

Атака SYN Flood націлена на встановлення TCP-з’єднання, надсилаючи велику кількість пакетів SYN з підробленими IP-адресами.

Система обробляє запити, займає ресурси, але не отримує підтвердження, що призводить до відмови в обслуговуванні. Атака Smurf використовує ICMP та широкомовні IP-адреси, надсилаючи велику кількість пакетів, що перевантажує мережу.

Дії після атаки Ping of Death

У разі успішної атаки необхідно негайно відновити працездатність системи. Ось деякі кроки:

Розділення системи

Ізолюйте різні частини системи для обмеження поширення атаки.

Визначення джерела

Швидко ідентифікуйте джерело атаки та заблокуйте його.

Оновлення системи

Встановіть всі необхідні оновлення та виправлення безпеки.

Планування та моніторинг

Розробіть план дій на випадок атак та постійно відстежуйте систему.

Звіт про інцидент

Повідомте про інцидент відповідним органам.

Підсумки

Забезпечення безпеки є ключовим аспектом для будь-якого онлайн-сервісу. Організації повинні вживати усіх необхідних заходів для захисту від кібератак, включаючи “Ping of Death”.

Ви також можете ознайомитися з найкращими рішеннями хмарного захисту від DDoS для малих і великих веб-сайтів.