Пошук комплексного рішення для мережевої безпеки

Чи прагнете ви знайти більш надійний спосіб захисту вашої мережі? Давайте розглянемо відмінності між VPN, SDP та ZTNA.

Віртуальні приватні мережі (VPN) вже понад чверть століття допомагають організаціям забезпечувати безпечний доступ для з’єднання філій, віддалених працівників і партнерів. Проте, вимоги до мереж та комунікацій постійно змінюються, а складні загрози кібербезпеці стають все більш поширеними.

Згідно з дослідженнями, 55% компаній мають співробітників, що регулярно працюють віддалено, 50% корпоративних даних зберігається у хмарі, і небезпеки можуть виникати як ззовні, так і зсередини периметру мережі. В результаті VPN починають показувати свою застарілість, оскільки вони не можуть належним чином вирішити сучасні проблеми безпеки.

Можливо, ваш поточний VPN-провайдер не в змозі модернізувати свої технології для адаптації до сучасних загроз. Саме тут на допомогу приходять програмно-визначені периметри (SDP) та доступ до мережі з нульовою довірою (ZTNA). Ці підходи схожі на VPN, але є більш інноваційними, надійними та всебічними рішеннями для мережевої безпеки.

Що таке VPN, SDP і ZTNA?

Розгляньмо їх детальніше!

Віртуальні приватні мережі (VPN)

VPN – це мережеве з’єднання, що використовує віртуальні захищені тунелі між різними точками, забезпечуючи безпеку користувачів у публічних мережах. VPN спочатку ідентифікує користувачів ззовні мережі, а потім створює для них тунель всередину. Тільки користувачі, підключені до VPN, можуть бачити та отримувати доступ до ресурсів і мережевої активності.

Припустимо, ви використовуєте VPN для перегляду веб-сторінок. У такому випадку ваш інтернет-провайдер та інші треті сторони не зможуть відстежувати, які сайти ви відвідуєте або які дані передаєте, оскільки VPN-сервер стає джерелом ваших даних. VPN шифрує ваш інтернет-трафік та приховує вашу онлайн-ідентичність в реальному часі. Таким чином, кіберзлочинці не можуть перехопити ваш трафік для викрадення персональної інформації.

Проте, VPN мають певні недоліки. Наприклад, хмарні обчислення та SaaS не існували на момент створення застарілих VPN. Тоді більшість компаній зберігали свої дані у внутрішніх мережах, а віддалена робота була рідкістю.

Недоліки VPN

Ось деякі недоліки, що роблять VPN ненадійними та незручними для сучасних організацій:

- Відкриті порти: VPN-концентратори (мережеве обладнання для VPN) залежать від відкритих портів для встановлення VPN-з’єднань. Кіберзлочинці часто використовують ці порти для отримання доступу до мереж.

- Доступ на рівні мережі: Після аутентифікації користувача VPN надає йому необмежений доступ до всієї мережі, що робить її вразливою. Це ставить під загрозу дані, програми та інтелектуальну власність компанії.

- Неадекватна авторизація: На відміну від SDP та ZTNA, VPN не вимагають ідентифікації як користувачів, так і пристроїв. Слабка безпека паролів та викрадені облікові дані дозволяють хакерам обходити двофакторну автентифікацію.

- Вразливості програмного забезпечення: Багато популярних VPN-систем мають вразливості, які експлуатують зловмисники. Кіберзлочинці шукають VPN-програми без виправлень, роблячи компанії вразливими.

- Неефективна продуктивність: VPN-концентратори можуть спричинити затримки, знижуючи продуктивність та погіршуючи досвід користувача.

- Незручність: Налаштування VPN вимагає значних зусиль від команди безпеки та користувачів, а типові технологічні недоліки роблять їх ненадійними.

Програмно-визначений периметр (SDP)

SDP, також відомий як “чорна хмара”, – це підхід до комп’ютерної безпеки, який приховує підключену до Інтернету інфраструктуру, наприклад, сервери та маршрутизатори, від зовнішніх осіб та зловмисників.

SDP контролює доступ до мережевих ресурсів, ідентифікуючи як пристрій, так і користувача, спочатку оцінюючи стан пристрою та перевіряючи особу користувача. Авторизований користувач отримує зашифроване мережеве з’єднання, до якого ніхто інший не може отримати доступ. Ця мережа включає лише ті служби, до яких користувачеві надано доступ.

Це означає, що тільки авторизовані користувачі можуть бачити та отримувати доступ до активів компанії ззовні. Це відрізняє SDP від VPN, які накладають обмеження на привілеї користувачів, але дозволяють необмежений доступ до мережі.

Доступ до мережі з нульовою довірою (ZTNA)

Рішення ZTNA забезпечує захищений віддалений доступ до програм і сервісів на основі правил контролю доступу.

ZTNA не довіряє жодному користувачеві чи пристрою та обмежує доступ до мережевих ресурсів, навіть якщо користувач вже звертався до них раніше.

ZTNA гарантує, що кожна особа та пристрій, що намагаються отримати доступ до ресурсів, проходять строгу перевірку і автентифікацію, незалежно від їхнього розташування.

Після аутентифікації ZTNA надає користувачеві доступ до програми через безпечний зашифрований канал, приховуючи IP-адреси, які інакше були б загальнодоступними.

Одним із лідерів у сфері ZTNA є Perimeter 81.

SDP проти VPN

SDP є більш захищеним, оскільки, на відміну від VPN, які надають доступ до всієї мережі, SDP дають змогу користувачам мати приватне з’єднання, надаючи доступ лише до потрібних активів.

SDP також більш керований, особливо при кількох рівнях доступу. З VPN для цього потрібно багато клієнтів, тоді як з SDP кожен користувач має своє з’єднання. Це як якщо б кожен мав свою особисту VPN.

SDP перевіряє як пристрої, так і користувачів перед доступом до мережі, що ускладнює отримання доступу зловмисниками, навіть із викраденими обліковими даними.

SDP та VPN відрізняються ще кількома важливими характеристиками:

- SDP не обмежені географією чи інфраструктурою, можуть використовуватись для захисту локальної та хмарної інфраструктури.

- SDP легко інтегруються з мультихмарними та гібридними хмарними інсталяціями.

- SDP можуть підключати користувачів з будь-якого місця, що корисно для керування віддаленими командами.

VPN проти ZTNA

На відміну від VPN, що довіряють кожному користувачеві та пристрою в мережі, ZTNA працює за принципом “жодної довіри” – жоден користувач, комп’ютер чи мережа не є надійними за замовчуванням.

ZTNA перевіряє кожного, хто намагається отримати доступ до мережевих ресурсів, і надає доступ лише до тих служб, які явно авторизовані. ZTNA перевіряє пристрій, стан автентифікації та місцезнаходження користувача для забезпечення довіри.

Це вирішує проблему, коли віддалені BYOD-користувачі отримують такий же рівень доступу, як і користувачі в офісі, хоча часто мають менше обмежень безпеки.

Хоча VPN запобігає доступу ззовні мережі, вони довіряють користувачам всередині, надаючи доступ до всіх ресурсів. У випадку проникнення зловмисника, він отримує повний контроль над усім.

ZTNA дозволяє групам безпеки встановлювати політику доступу для певного розташування або пристрою, щоб запобігти підключенню вразливих пристроїв.

Підсумуємо, ZTNA має переваги над VPN:

- Більш безпечний – ZTNA створює “невидимість” навколо користувачів та програм.

- Лише виділені ресурси доступні віддаленим та локальним користувачам.

- Простіший у використанні – ZTNA розроблено для сучасних потреб мережевої безпеки з продуктивністю та легкістю інтеграції.

- Краща продуктивність – ZTNA забезпечує належну аутентифікацію, усуваючи проблеми безпеки, які створюють VPN.

- Масштабованість – ZTNA є хмарною платформою, легко масштабується і не потребує обладнання.

SDP проти ZTNA

SDP та ZTNA використовують концепцію “чорної хмари”, щоб приховати програми та служби від неавторизованих користувачів.

ZTNA та SDP надають користувачам доступ лише до необхідних ресурсів, знижуючи ризик “бічного переміщення”, який можливий з VPN, якщо зламана кінцева точка чи облікові дані дозволяють сканування інших служб.

SDP за замовчуванням використовує архітектуру нульової довіри, тобто доступ закритий, поки користувач не підтвердить свою особу.

Інтеграція VPN з SDP та ZTNA

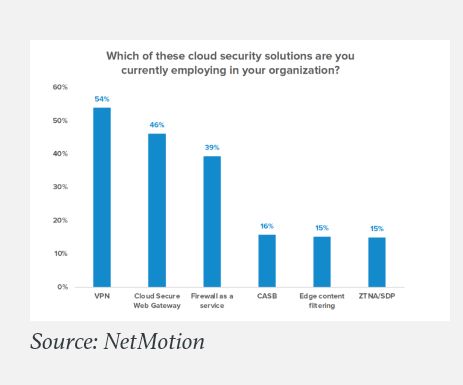

Згідно з опитування NetMotion, VPN залишаються найпопулярнішою технологією для безпеки доступу до хмари. У 2020 році понад 54% компаній використовували VPN, порівняно з 15% для ZTNA та SDP.

Інше опитування показує, що 45% компаній планують використовувати VPN ще принаймні три роки.

Для створення більш комплексного та безпечного з’єднання можна об’єднати SDP та ZTNA з VPN. Ці інструменти спрощують налаштування та автоматизацію доступу відповідно до ролей і потреб співробітників. Доступ до конфіденційних даних і програм може бути безпечним, незалежно від розташування співробітників.

Заключні слова

Коли мережеві та ІТ-команди співпрацюють для мінімізації вразливостей, інвестування в SDP або ZTNA та їх поєднання з VPN може стати найбільш логічним рішенням.

Такі зміни не обов’язково мають бути швидкими, руйнівними чи дорогими, але мають бути ефективними.