Що таке тестування на проникнення і навіщо воно потрібне?

Тестування на проникнення, або пентест, є процесом, спрямованим на посилення безпеки інформаційних систем організації шляхом імітації реальних кібератак. Суть полягає у виявленні слабких місць та вразливостей, які можуть бути використані зловмисниками.

Якісний пентест надає детальну інформацію про знайдені вразливості, включаючи їхній рівень критичності за шкалою CVSS, технічні подробиці про можливі ризики, потенційний вплив на бізнес, складність експлуатації, а також рекомендації щодо усунення виявлених недоліків.

Команди безпеки досягають успіху, коли можуть точно визначити та класифікувати пріоритетність ризиків програмного забезпечення, нейтралізувати вразливості, проактивно вирішувати проблеми безпеки, підвищувати рівень довіри та обізнаності щодо стратегій безпеки, забезпечувати відповідність стандартам, а також підтверджувати ефективність роботи контрольованих систем. Саме в цьому контексті тестування на проникнення відіграє ключову роль у забезпеченні надійного захисту.

Існує багато методологій тестування на проникнення, які охоплюють майже всі технологічні сфери. Це включає веб-застосунки, хмарні рішення, блокчейн, сервери, API, мережі, мобільні пристрої, бездротові мережі та багато іншого.

Ключові питання, які виникають у цій сфері, це: що таке тестування на проникнення, як воно працює та які переваги воно може принести? У цій статті ми детально розглянемо процес тестування на проникнення. Ви також дізнаєтеся, чому важливо проводити тестування перед запуском SaaS-рішень, а також ознайомитеся з деякими корисними інструментами. Тож, почнемо!

Що таке тестування на проникнення?

Ідея тестування на проникнення виникла з потреби зрозуміти мислення зловмисника. Ця сфера почала розвиватися ще після першого тесту безпеки, проведеного в 1971 році. Проте, першим, хто провів офіційне тестування безпеки, стали ВПС США. Згодом, у 1990-х роках, було опубліковано статтю, в якій описувалося, як можна посилити безпеку веб-сайту шляхом спроби його злому.

На початку 2000-х років Open Web Application Security Project (OWASP) опублікував настанови щодо найкращих практик тестування. Це стало міцним фундаментом для сучасного тестування на проникнення та важливим елементом життєвого циклу розробки програмного забезпечення.

Оскільки програмні системи та технології стрімко розвиваються, виникає необхідність дотримуватися протоколів безпеки та розробляти ефективні захисні механізми. Тестування на проникнення є ключовим інструментом для вирішення цього завдання.

Простими словами, тестування на проникнення – це імітація злому комп’ютерної системи з метою виявлення та використання слабких місць. Важливо, що це відбувається в контрольованих умовах. Команди безпеки використовують різноманітні інструменти, методи та процеси для демонстрації наслідків виявлених вразливостей.

При належному підході, тестування на проникнення дозволяє оцінити багато аспектів системи, включаючи її стійкість до атак з боку як авторизованих, так і неавторизованих користувачів, а також ефективність різних системних ролей.

Незалежно від того, чи працюєте ви в хмарі, локально, з API, базами даних або створюєте програмне забезпечення як послугу (SaaS), завжди знайдеться відповідний тип тестування на проникнення, який відповідає вашим потребам.

Оптимальні тести на проникнення органічно вписуються у ваш робочий процес та застосовані системи. Якщо ви вагаєтеся у виборі, ось короткий огляд доступних типів тестування на проникнення та їхнього застосування. Далі ми розглянемо, як правильно підходити до тестування на проникнення.

Етапи процесу тестування на проникнення

Процес тестування на проникнення є чітко структурованим і складається з трьох основних етапів. Перший етап – це попереднє залучення, на якому визначаються цілі тестування та досліджується система, що буде перевірятися.

Другий етап – це безпосередня взаємодія, під час якої здійснюється націлювання на систему, збір даних та аналіз результатів для виявлення потенційних шляхів проникнення. Нарешті, після цього етапу, формуються звіти та вживаються заходи для усунення виявлених вразливостей. Давайте детальніше розглянемо кожен етап.

#1. Розвідка

Мета цього початкового етапу полягає у зборі максимальної кількості інформації, яка, в свою чергу, визначатиме ефективні методи атаки. Зібрана інформація включає дані про операційну систему, топологію мережі, програмне забезпечення, облікові записи користувачів та іншу важливу інформацію.

Розвідка може бути активною або пасивною. Пасивна розвідка передбачає збір даних із відкритих джерел, тоді як активна розвідка вимагає безпосередньої взаємодії тестувальника із системою. Для досягнення найкращих результатів рекомендується використовувати обидва методи.

Для збору інформації про мережу можна використовувати такі інструменти, як Metasploit. Ось наш список інструментів розвідки з відкритим кодом (OSINT), якщо вам потрібні додаткові варіанти. Ці інструменти сканують загальнодоступні IP-адреси, індексують відповіді в заголовках і надають тестувальнику інформацію про мережу, навіть без її активного сканування.

OSINT Framework демонструє, наскільки великий обсяг ресурсів з відкритим кодом можна використовувати для збору даних. Розвідка є стандартною практикою як для внутрішніх, так і для зовнішніх тестів на проникнення.

#2. Оцінка вразливості

На цьому етапі здійснюється сканування системи для виявлення відкритих портів або потенційних точок входу. Сканування є необов’язковим етапом у тестуванні на проникнення і може проводитися окремо, в рамках сканування вразливостей.

Важливо пам’ятати, що дані, отримані під час розвідки та сканування, використовуються для розробки тестів, спрямованих на виявлення як загальних, так і нестандартних вразливостей. Такі тести можуть включати SQL-ін’єкції, міжсайтовий скриптинг (XSS), використання шкідливого програмного забезпечення та соціальну інженерію.

Метою тестів є використання системи шляхом підвищення привілеїв та перехоплення трафіку, зосереджуючись на важливих активах, таких як мережі, дані про співробітників, постачальників, програми, дані про партнерів/ланцюги постачання та інформація про постачальників.

Тестувальники використовують такі ресурси, як Національна база даних вразливостей, для автоматизованого пошуку слабких місць системи. У випадку ручного тестування, використовуються інструменти оцінки вразливості, такі як Metasploit, Commix та Sn1per.

#3. Експлуатація

Після аналізу виявлених вразливостей, тестувальник переходить до їх використання в цільовій системі. Цей процес передбачає застосування таких інструментів, як Metasploit, для імітації реальних кібератак.

Іноді використовуються ручні методи, засновані на людському досвіді та інтуїції. Експлуатація може призвести до витоку даних, порушення роботи служб або отримання несанкціонованого доступу до інформації. Важливо діяти обережно, щоб не завдати шкоди системі. Обсяг тестування визначає межі дозволеного в рамках цього процесу.

Основна мета цього етапу – оцінити стійкість системи до виявлених вразливостей та з’ясувати, чи може зловмисник отримати глибокий доступ. Таким чином, імітуються складні постійні загрози, які можуть залишатися непоміченими в системі протягом тривалого часу та викрадати дані.

Записується загальний час, проведений у системі без виявлення, що демонструє ефективність підходу організації до забезпечення безпеки.

#4. Звітність

На жаль, багато організацій пропускають цей важливий етап. Він має дві основні цілі. Перша – це відновлення системи до початкового стану після завершення тестування. Друга – детальний аналіз та документування виявлених вразливостей і використаних методів атаки.

Звіт повинен містити пояснення щодо наслідків експлуатації критичних цілей. Звіт, створений на цьому етапі, є основою для розробки плану дій щодо виправлення та покращення безпеки.

Корисний звіт містить загальний огляд тесту та технічні деталі, включаючи технічні ризики, вплив на бізнес організації, оцінки CVSS та рекомендації щодо усунення виявлених вразливостей.

Переваги тестування на проникнення

Тестування на проникнення має багато переваг для вашої організації. Воно дозволяє виявляти вразливості у різних технологічних стеках та операційних системах. Оцінюючи проекти системи, ви можете визначити її сильні сторони, а також зосередитися на виявлених слабких місцях.

Крім того, тестування на проникнення допомагає визначити, які методи безпеки не є ефективними. Маючи цю інформацію, ви зможете використовувати найкращі практики під час розробки нових систем.

Проводячи як позитивні, так і негативні тести, ви можете створювати вичерпні звіти, які дозволяють зрозуміти, які методи працюють, а не просто вирішувати конкретну проблему.

Автентична імітація реальних атак надає чітке уявлення про покрокові підходи, які зловмисники можуть використовувати для проникнення у вашу систему. Це дозволяє зрозуміти тактику та часові рамки, що демонструє вашу загальну позицію в сфері безпеки.

Щодо відповідності нормам, тестування на проникнення допомагає оцінити, чи відповідає ваша організація всім вимогам. Якщо ні, ви можете розробити стратегію для досягнення повної відповідності. Крім того, тестування на проникнення може підтвердити, що ваші бізнес-дані захищені. У випадку виявлення проблем, ви отримаєте сповіщення та зможете вжити необхідних заходів.

При розподілі бюджету на безпеку, тестування на проникнення покаже вам, які саме сфери потребують першочергових виправлень. Завдяки ретельному тестуванню та документуванню ви можете сформувати постійний бюджет на безпеку, який відповідатиме вашим потребам.

Тестування на проникнення також може надати вам свіжий погляд на вашу систему, що допоможе у виправленні помилок та покращенні її загального дизайну та архітектури.

Крім цього, пентести можуть підвищити лояльність клієнтів та довіру до вашого бренду. Надаючи позитивні результати пентесту або повідомляючи про вирішені проблеми, ви можете представити свою організацію/продукт професійно та покращити відносини з клієнтами.

Коли клієнти впевнені у безпеці наданих їм послуг, вони будуть рекомендувати вас своїм знайомим, що сприятиме природному розвитку вашого бізнесу.

Чому тестування на проникнення є важливим перед запуском SaaS або eCommerce

SaaS (програмне забезпечення як послуга) та електронна комерція відрізняються від інших типів програмного забезпечення. Вони динамічні та постійно адаптуються до потреб клієнтів. Крім обробки та зберігання великих обсягів даних, вони є конкурентоспроможними з точки зору потреби в інноваціях та ітераціях нових функцій.

Постійний розвиток програмного забезпечення створює нові можливості для виникнення вразливостей. Тестування на проникнення допомагає подолати розрив між інноваціями та безпекою. Зі зростанням кількості кібератак виникає нагальна потреба у проактивному підході до захисту вашого програмного забезпечення.

Усі SaaS та eCommerce-платформи повинні підтвердити, що їхні програми та цифрові продукти базуються на захищеній інфраструктурі, яка відповідає найкращим практикам. Розуміння стану безпеки ваших цифрових продуктів мінімізує ймовірність витоку даних.

Оскільки тестування на проникнення поєднує використання людського та машинного інтелекту, IT-команди можуть використовувати ці знання для розробки глибоких стратегій посилення безпеки програмного забезпечення.

Тести на проникнення можуть сприяти адаптації програмного забезпечення. Розуміючи природу вразливостей у вашому SaaS або eCommerce-рішенні, ви можете змінити свій підхід до розробки та уникнути їх виникнення в майбутньому. Це особливо корисно при розробці кількох рішень SaaS з використанням однакових технологій та процесів.

Наразі ви дізналися про тестування на проникнення та його важливість у програмній індустрії. Щоб допомогти вам у виборі правильних інструментів, пропонуємо ознайомитися з декількома відомими рішеннями, які є лідерами у цій галузі.

Цей список не є рейтингом, але ви можете бути впевнені, що ці інструменти зекономлять ваш час, який ви могли б витратити на пошуки.

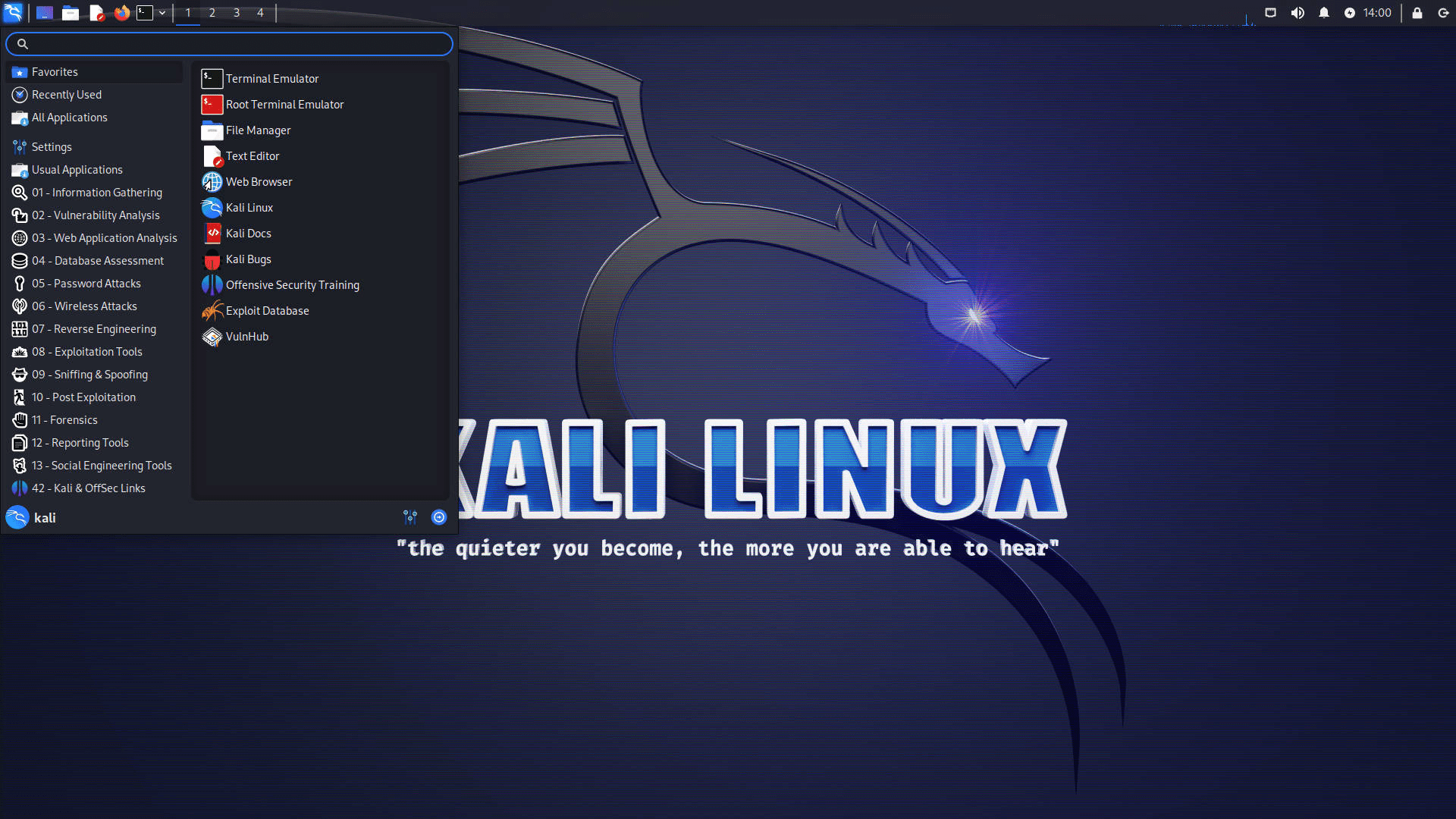

#1. Kali Linux

Kali Linux – це платформа з відкритим вихідним кодом, призначена для виконання завдань у сфері безпеки, таких як тестування на проникнення, зворотне проектування, комп’ютерна експертиза та дослідження безпеки.

Незалежно від того, чи використовуєте ви хмару, контейнери, мобільні пристрої або підсистему Windows для Linux, завжди знайдеться відповідна версія Kali.

Це дозволяє встановлювати на нього будь-які інструменти тестування на проникнення, хоча ви можете налаштовувати їх вручну. Однією з переваг Kali є наявність активної спільноти та повної документації, яка підходить як досвідченим фахівцям, так і новачкам.

#2. Metasploit

Фреймворк Metasploit – це результат співпраці ентузіастів безпеки, метою якої є підвищення обізнаності про безпеку, усунення вразливостей та керування оцінками безпеки.

Перегляньте GitHub Metasploit для отримання останніх інструкцій щодо початку роботи, використання для тестування безпеки та внеску у проект.

#3. Nmap

За допомогою Nmap (Network Mapper), ви можете досліджувати мережі та перевіряти їхній стан безпеки. Хоча він призначений для швидкого сканування великих мереж, він також добре підходить для окремих хостів.

Крім виявлення вразливостей, ви можете використовувати його для виконання повторюваних завдань, таких як інвентаризація мережі, моніторинг часу безвідмовної роботи хостів та планування/керування оновленнями служб.

Підсумки

Тестування на проникнення – це процес посилення безпеки цифрових продуктів шляхом виявлення вразливостей, демонстрації їх можливого використання, оцінки потенційного впливу на бізнес та надання тактичних стратегій для вирішення зазначених проблем.

Для досягнення найкращих результатів тестування на проникнення, кожен етап повинен бути ретельно опрацьований. Це означає, що всі етапи тесту є однаково важливими. Почніть із визначення цілей вашого тесту та зберіть якомога більше необхідної інформації перед тим, як перейти до сканування.

Після сканування та повного аналізу ваших систем, переходьте до імітації атаки та оцініть, скільки часу потрібно вашій системі для виявлення проникнення. Перевірте вплив на систему, задокументуйте загальний процес та переконайтеся, що у вас є стратегія вирішення проблем. Після завершення тестування, відновіть системи та очистіть їх. Пам’ятайте, що тестування на проникнення слід проводити регулярно, щоб підтримувати високий рівень безпеки.

З точки зору переваг, пентести допомагають виявити вразливості, посилити вашу безпеку, заощадити бюджет, оскільки ви можете планувати на основі минулого досвіду, та покращити дизайн ваших майбутніх систем.

З точки зору клієнтів, пентести допоможуть вам підвищити довіру та побудувати лояльні стосунки. Безумовно, люди хочуть мати справу з брендами, яким можна довіряти, особливо в сучасному цифровому світі.

Щоб глибше зануритися в тему тестування на проникнення, ознайомтеся з докладним описом етапів тестування, де ми детально розглядаємо кожен крок, пояснюємо його важливість та надаємо покрокову інструкцію щодо взаємодії з темою.