З моменту свого виникнення, концепція ланцюжка кібератак відігравала важливу роль у виявленні та нейтралізації складних загроз в кіберпросторі. Проте, на сьогоднішній день багато експертів у галузі кібербезпеки висловлюють думку, що методологія ланцюжка кібератак є недостатньо ефективною для забезпечення захисту від кіберзлочинців в умовах сучасного, постійно мінливого ландшафту загроз.

Що саме являє собою концепція ланцюжка кібератак, як вона функціонує та які її обмеження? Продовжуйте читати, щоб отримати відповіді.

Що таке Фреймворк Ланцюжка Кібератак?

Фреймворк ланцюжка кібератак, розроблений компанією Lockheed Martin, поєднує в собі військову модель “ланцюжка вбивства” для ідентифікації та запобігання ворожій діяльності в кіберпросторі.

Він допомагає командам безпеки глибше розуміти та протистояти вторгненням, окреслюючи різні етапи, з яких складаються кібератаки. Крім того, він детально пояснює, в яких конкретно точках фахівці з кібербезпеки можуть ідентифікувати, виявляти та перехоплювати зловмисників.

Ланцюжок кібератак є корисним інструментом для захисту від складних, тривалих загроз (APT), коли зловмисники приділяють значну кількість часу на спостереження за своїми жертвами та розробку планів кібератак. Такі атаки часто поєднують в собі шкідливе програмне забезпечення, троянські програми, методи соціальної інженерії та інші.

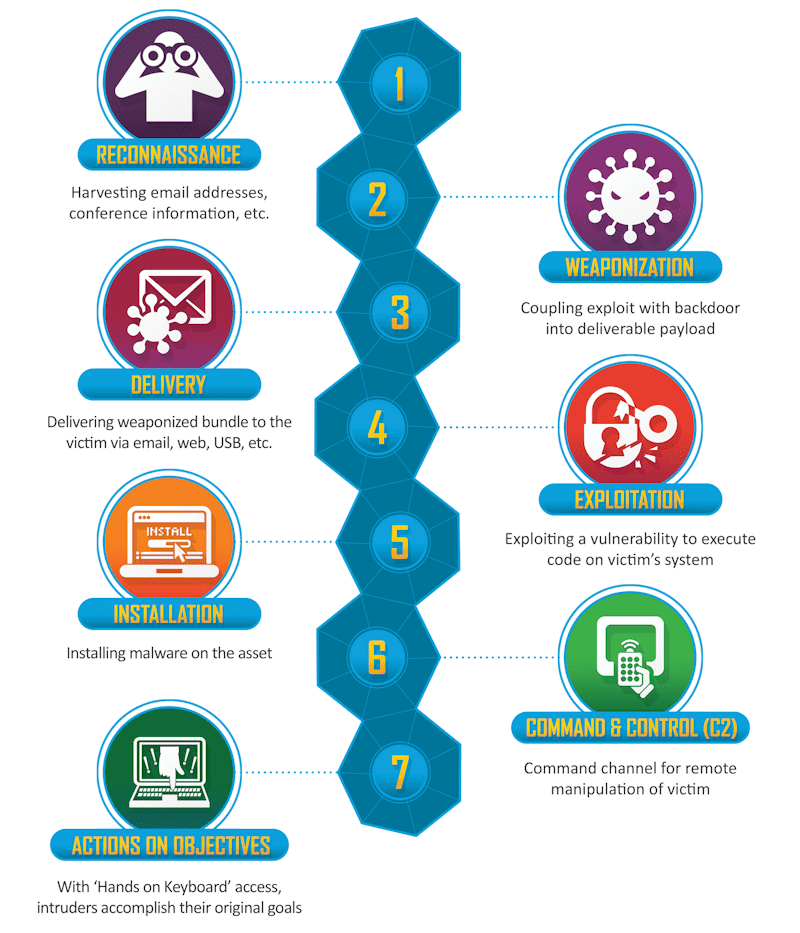

Модель ланцюжка кібератак складається із семи етапів: розвідка, озброєння, доставка, експлуатація, встановлення, управління та контроль, а також дії щодо цілей.

Кожен із цих етапів представляє собою окремий крок у діях зловмисника.

Етапи Фреймворку Ланцюжка Кібератак

Структура ланцюжка кібератак допомагає командам безпеки передбачити дії зловмисників для більш ефективного перехоплення.

Автор зображення: Lockheed Martin

Автор зображення: Lockheed Martin

Нижче наведено сім етапів процесу ланцюжка кібератак.

#1. Розвідка

На етапі розвідки відбувається збір інформації про цільову жертву або мережу.

Розрізняють два типи етапів розвідки.

Пасивна розвідка

На цьому етапі хакери намагаються отримати інформацію з загальнодоступних джерел. Це може включати перевірку даних WHOIS, оголошень про вакансії, профілів у LinkedIn, соціальних мережах, веб-сайтів компаній та інше. Вони також можуть використовувати ARIN, SHODAN та інші інструменти для виявлення вразливостей та потенційних точок входу.

Оскільки пасивна розвідка не передбачає безпосередньої взаємодії з організаціями, хакери намагаються зібрати максимально можливу кількість інформації про свою ціль на цьому етапі.

Активна розвідка

На етапі активної розвідки зловмисники взаємодіють з вашою організацією на певному рівні для збору інформації, яка може допомогти їм проникнути у вашу корпоративну мережу. Вони використовують такі інструменти, як NMAP, сканери вразливостей, сканери портів, захоплення банерів та інші.

Етап розвідки відіграє критично важливу роль у будь-якій кібератаці. Чим більше інформації має зловмисник про мережу своєї цілі, тим ефективніше він зможе спланувати свої атаки.

Для того, щоб зупинити зловмисників під час етапів пасивної та активної розвідки, ви можете вжити наступних заходів:

- Обмежте доступ до публічної інформації, яку хакери можуть використовувати для планування фішингових атак.

- Запровадьте політику прийнятного використання соціальних мереж.

- Змініть повідомлення про помилки сервера, щоб вони не розкривали важливу інформацію про вашу мережу.

- Вимкніть невикористовувані порти та служби.

- Впровадьте брандмауер із системою запобігання вторгненням (IPS).

Основна мета етапу розвідки полягає у виявленні слабкого місця, яке хакери можуть використати для проникнення у вашу мережу.

З цієї причини, налаштування “honeypots” і “honeynets” є ефективним способом виявлення вразливостей у вашій мережі та посилення захисту.

#2. Озброєння

Етап озброєння зосереджений на створенні інструменту атаки (вектора атаки), який може експлуатувати вразливість системи або мережі, виявлену на етапі розвідки.

Процес створення зброї може включати вибір (або створення) відповідного шкідливого програмного забезпечення для віддаленого доступу, програм-вимагачів або шкідливого коду, що відповідає виявленій вразливості.

Зловмисник маскує шкідливе програмне забезпечення у формат файлу, який виглядає нешкідливим. Наприклад, це може бути документ Word або PDF. Мета полягає в тому, щоб обманом змусити ціль відкрити його.

Metasploit, SQLMAP, Exploit-DB та набори інструментів соціальної інженерії є інструментами, які зазвичай використовуються на етапі створення зброї.

Етап створення зброї визначає, який вектор атаки використовуватимуть хакери для нападу на системи та мережі.

З цієї причини, посилення захисту є надійною стратегією кібербезпеки для запобігання проникненню векторів атак у ваші системи та мережі.

Ось декілька порад для початку:

- Приділяйте особливу увагу управлінню виправленнями у вашій компанії. Це зменшить площу атаки, якщо у програмному забезпеченні та операційних системах не буде вразливостей.

- Встановіть надійний антивірус на всі кінцеві точки.

- Вимкніть макроси Office, JavaScript та непотрібні плагіни браузера.

- Застосуйте засоби безпеки електронної пошти та використовуйте ізоляцію браузера у вашій компанії.

- Аудит журналів для виявлення будь-якої аномалії в мережі.

Також важливо мати ефективну систему виявлення та запобігання вторгненням. Переконайтеся, що у вашій компанії реалізована багатофакторна автентифікація.

#3. Доставка

Отже, хакери обрали відповідний вектор атаки для експлуатації вразливостей. Тепер настав час доставки, коли зловмисники спробують проникнути у вашу мережу.

Методи доставки можуть відрізнятися залежно від типу використовуваного вектора атаки.

Типові приклади доставки можуть включати:

- Веб-сайти. Зловмисники можуть інфікувати сторонні веб-сайти, які часто відвідують потенційні цілі.

- Електронні листи. Зловмисники можуть розсилати інфіковані електронні листи зі шкідливим програмним забезпеченням.

- USB. Вони можуть залишати заражені USB-накопичувачі в громадських місцях, сподіваючись, що користувачі підключать їх до своїх систем.

- Соціальні мережі. Кіберзлочинці можуть використовувати соціальні мережі для здійснення фішингових атак, які спонукають користувачів натискати на заражені посилання.

Найефективнішим захистом від поширених векторів атак є навчання співробітників.

Інші заходи безпеки, які ви можете вжити, – це впровадження веб-фільтрації, фільтрації DNS та відключення USB-портів на пристроях.

#4. Експлуатація

Під час етапу експлуатації в структурі ланцюжка кібератак зловмисники використовують зброю для експлуатації слабких місць в системі цілі. Це означає початок фактичної атаки після доставки зброї.

Ось детальніший аналіз:

- Зловмисники виявляють вразливі місця у програмному забезпеченні, системі або мережі.

- Вони вводять шкідливий інструмент або код, спрямований на використання цих вразливостей.

- Активується експлойт-код, який використовує вразливості для отримання несанкціонованого доступу або привілеїв.

- Проникнувши через периметр, зловмисники можуть далі використовувати цільові системи, встановлюючи шкідливі інструменти, виконуючи скрипти або змінюючи сертифікати безпеки.

Цей етап є ключовим, оскільки він переходить від простої загрози до інциденту безпеки. Мета етапу експлуатації полягає в отриманні доступу до ваших систем або мережі.

Фактична атака може відбуватися у формі SQL-ін’єкції, переповнення буфера, використання шкідливого програмного забезпечення, викрадення JavaScript та інших методів.

Вони можуть рухатися в бік у мережі, виявляючи додаткові точки входу по ходу руху.

На цьому етапі у вашій мережі знаходиться хакер, який використовує вразливості. У вас обмежені ресурси для захисту ваших систем та мережі.

Ви можете використовувати запобігання виконанню даних (DEP) і антиексплойт-функцію вашого антивіруса (якщо вона є) для захисту від експлуатації.

Деякі інструменти EDR також можуть допомогти швидко виявляти кібератаки та реагувати на них.

#5. Встановлення

Етап встановлення, також відомий як етап ескалації привілеїв, пов’язаний із встановленням шкідливого програмного забезпечення та розгортанням інших шкідливих інструментів, щоб зловмисники могли мати постійний доступ до ваших систем та мереж навіть після того, як ви виправили та перезавантажили скомпрометовану систему.

Стандартні методи, які застосовуються на етапі встановлення, включають:

- Викрадення DLL

- Встановлення троянської програми віддаленого доступу (RAT)

- Внесення змін до реєстру, щоб шкідливі програми могли запускатися автоматично

Зловмисники також можуть спробувати створити “бекдор” для постійного доступу до систем або мереж, навіть якщо початкову точку входу закриють фахівці з безпеки.

Якщо кіберзлочинці успішно досягли цього етапу, ваш захист є обмеженим. Ваша система або мережа вже заражена.

Тепер ви можете використовувати інструменти після зараження, такі як інструменти аналітики поведінки користувачів (UBA) або інструменти EDR, щоб перевірити наявність незвичайної активності, пов’язаної з реєстром та системними файлами. Ви також повинні бути готові розгорнути свій план реагування на інциденти.

#6. Командування та Контроль

На етапі командування та контролю зловмисник встановлює з’єднання зі скомпрометованою системою. Це з’єднання дозволяє йому дистанційно керувати ціллю. Тепер зловмисник може надсилати команди, отримувати дані або навіть завантажувати додаткове шкідливе програмне забезпечення.

Тут часто використовуються дві тактики: обфускація та відмова в обслуговуванні (DoS).

- Обфускація допомагає зловмисникам приховати свою присутність. Вони можуть видаляти файли або змінювати код, щоб уникнути виявлення. По суті, вони замітають сліди.

- Відмова в обслуговуванні відволікає команди безпеки. Створюючи проблеми в інших системах, вони відвертають вашу увагу від своєї основної мети. Це може спричинити збої в роботі мережі або відключення систем.

На цьому етапі ваша система повністю скомпрометована. Вам слід зосередитися на обмеженні того, що хакери можуть контролювати, та виявленні незвичайної активності.

Сегментація мережі, системи виявлення вторгнень (IDS) та керування інформацією та подіями безпеки (SIEM) можуть допомогти вам обмежити збитки.

#7. Дії щодо Цілей

Сім етапів ланцюжка кібератак досягають кульмінації на етапі “Дії щодо цілей”. Саме тут зловмисники виконують свою основну мету. Цей етап може тривати тижнями або місяцями, залежно від попередніх успіхів.

Типові кінцеві цілі включають, але не обмежуються, крадіжкою даних, шифруванням конфіденційних даних, атаками на ланцюги поставок та багато іншого.

Впроваджуючи рішення безпеки даних, кінцевих точок та концепцію безпеки “нульової довіри”, ви можете обмежити збитки та перешкодити хакерам досягти своїх цілей.

Чи Може Ланцюжок Кібератак Відповідати Сучасним Викликам Безпеки?

Модель ланцюжка кібератак допомагає розуміти різні кібератаки та протистояти їм. Однак, її лінійна структура може бути неефективною проти сучасних складних багаторівневих атак.

Ось недоліки традиційної системи ланцюжка кібератак.

#1. Ігнорує Внутрішні Загрози

Внутрішні загрози надходять від осіб всередині організації, таких як співробітники або підрядники, які мають законний доступ до ваших систем та мережі. Вони можуть зловживати своїм доступом навмисно або ненавмисно, що може призвести до витоку даних або інших інцидентів безпеки.

Згідно зі статистичними даними, 74% компаній вважають, що внутрішні погрози стали частішими.

Традиційна модель ланцюжка кібератак не враховує ці внутрішні загрози, оскільки вона розроблена для відстеження дій зовнішніх зловмисників.

У сценарії внутрішніх загроз зловмиснику не потрібно проходити багато етапів, описаних у ланцюжку кібератак, таких як розвідка, створення зброї або доставка, оскільки він вже має доступ до систем та мережі.

Цей значний недолік у структурі робить її непридатною для виявлення або зменшення внутрішніх загроз. Відсутність механізму для моніторингу та аналізу поведінки або моделей доступу окремих осіб всередині організації є суттєвим обмеженням структури ланцюжка кібератак.

#2. Має Обмежені Можливості для Виявлення Атак

Ланцюжок кібератак має відносно вузький обсяг виявлення різних кібератак. Ця структура в першу чергу спрямована на виявлення діяльності шкідливого програмного забезпечення та шкідливих корисних навантажень, залишаючи значну прогалину в боротьбі з іншими формами атак.

Яскравим прикладом є веб-атаки, такі як SQL-ін’єкції, міжсайтовий скриптинг (XSS), різні види атак типу “відмова в обслуговуванні” (DoS) та атаки “нульового дня”. Ці типи атак можуть легко “прослизнути”, оскільки вони не відповідають типовим шаблонам, які розроблено для виявлення ланцюжка кібератак.

Крім того, ця структура не враховує атаки, ініційовані неавторизованими особами, які використовують скомпрометовані облікові дані.

У таких сценаріях існує очевидний недогляд, оскільки ці атаки можуть завдати значної шкоди, але залишаться непоміченими через обмежені можливості виявлення ланцюжка кібератак.

#3. Бракує Гнучкості

Інфраструктурі ланцюжка кібератак, зосередженій головним чином на шкідливому програмному забезпеченні та атаках на основі корисного навантаження, бракує гнучкості.

Лінійна модель ланцюжка кібератак не відповідає динамічній природі сучасних загроз, що робить її менш ефективною.

Крім того, їй важко адаптуватися до нових методів атак і вона може не помічати важливі дії після зламу, що свідчить про необхідність більш адаптивних підходів до кібербезпеки.

#4. Зосереджена Лише на Безпеці Периметра

Модель ланцюжка кібератак часто критикують за її надмірну зосередженість на безпеці периметра та запобіганні шкідливому програмному забезпеченню, що викликає занепокоєння, коли організації переходять від традиційних локальних мереж до хмарних рішень.

Крім того, розвиток віддаленої роботи, персональних пристроїв, технологій Інтернету речей та передових програм, таких як автоматизація роботизованих процесів (RPA), розширили зону атаки для багатьох підприємств.

Це розширення означає, що кіберзлочинці мають більше точок доступу для експлуатації, що ускладнює компаніям захист кожної кінцевої точки, демонструючи обмеження моделі в сучасному ландшафті загроз, що розвивається.

Детальніше: Як Сітка Кібербезпеки Допомагає в Новій Ері Захисту

Альтернативи Моделі Ланцюжка Кібератак

Ось кілька альтернатив моделі ланцюжка кібератак, які ви можете розглянути, щоб обрати оптимальну систему кібербезпеки для вашої компанії.

#1. MITRE ATT&CK Framework

Фреймворк MITRE ATT&CK описує тактику, прийоми та процедури, які використовують зловмисники. Розглядайте це як посібник для розуміння кіберзагроз. Ланцюжок кібератак зосереджується лише на етапах атаки, тоді як ATT&CK дає детальний огляд. Він навіть показує, що роблять зловмисники після проникнення, що робить його більш повним.

Експерти з безпеки часто віддають перевагу MITRE ATT&CK за його глибину. Він корисний як для наступу, так і для захисту.

#2. NIST Cybersecurity Framework

NIST Cybersecurity Framework пропонує керівництво для організацій щодо управління та зменшення ризиків кібербезпеки. Він наголошує на проактивному підході. На відміну від цього, ланцюжок кібератак зосереджується на розумінні дій зловмисника під час атаки.

Фреймворк окреслює п’ять основних функцій: ідентифікація, захист, виявлення, реагування та відновлення. Ці етапи допомагають організаціям глибше розуміти ризики кібербезпеки та керувати ними.

Ширший спектр застосування NIST допомагає покращити загальний стан кібербезпеки, тоді як ланцюжок кібератак головним чином допомагає аналізувати та переривати послідовності атак.

Завдяки цілісному підходу до питань безпеки, структура NIST часто є більш ефективною у сприянні стійкості та постійному вдосконаленню.

Висновок

На момент запуску ланцюжок кібератак був ефективною структурою кібербезпеки для виявлення та зменшення загроз. Однак, на сьогодні кібератаки стали складнішими через використання хмарних технологій, Інтернету речей та інших засобів спільної роботи. Ще гірше те, що хакери дедалі частіше вдаються до веб-атак, таких як SQL-ін’єкції.

Отже, сучасні системи безпеки, такі як MITRE ATT&CK або NIST, пропонують кращий захист у сучасному, постійно мінливому ландшафті загроз.

Крім того, ви повинні регулярно використовувати інструменти моделювання кібератак для оцінки безпеки вашої мережі.