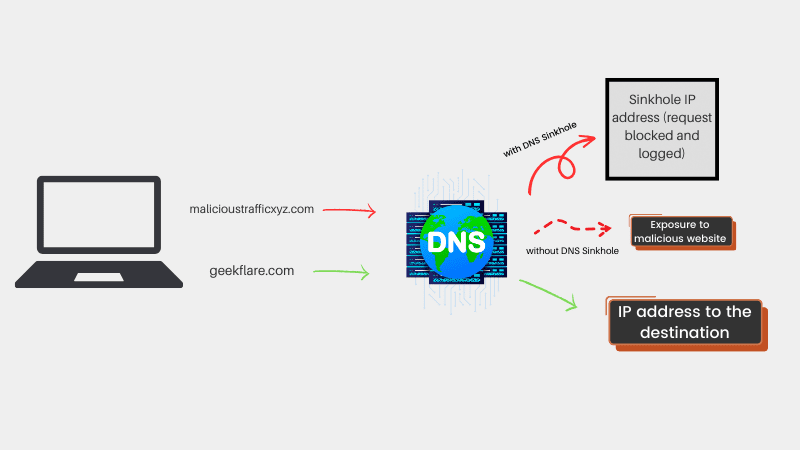

DNS Sinkhole, або ж “чорна діра” для DNS, – це простий, але ефективний метод перехоплення запитів доменних імен (DNS) з підозрілим трафіком. Замість того, щоб дозволити цим запитам досягти їхніх цілей, Sinkhole перенаправляє їх на безпечну IP-адресу, блокуючи доступ до шкідливих ресурсів та дозволяючи одночасно відстежувати спроби з’єднання.

Можливо, ваш провайдер інтернет-послуг вже використовує подібний механізм для захисту своїх клієнтів. Однак, ви завжди можете налаштувати DNS Sinkhole самостійно, як на персональному комп’ютері, так і в якості системного адміністратора для цілої мережі.

Хоча концепція проста, вона знаходить різноманітне застосування у сфері кібербезпеки.

Давайте детальніше розглянемо, що потрібно знати про DNS Sinkhole.

DNS Sinkhole: призначення та роль

У кібербезпеці кожен елемент має своє значення, адже будь-яка деталь може сприяти посиленню загальної стратегії безпеки. Тому, наявність DNS Sinkhole є не просто бажаною, а необхідною складовою захисту.

Цей інструмент відіграє важливу роль у моніторингу мережевого трафіку, не допускаючи випадкових підключень користувачів до небезпечних вебсайтів. Як саме це працює?

Перш за все, Sinkhole виявляє DNS-запити, що намагаються зв’язатися з доменами, які вже відомі своєю шкідливою діяльністю, і блокує їх. Іноді це може бути абсолютно невинна дія, наприклад, клік на посилання в електронному листі, яке виявляється частиною фішингової атаки.

Крім того, виявлення таких запитів може сигналізувати про те, що комп’ютер вже заражений шкідливим або шпигунським програмним забезпеченням.

Усі виявлені підозрілі запити перенаправляються на визначену IP-адресу, де користувач бачить попередження або повідомлення про блокування.

Такий же механізм DNS Sinkhole може використовуватись для блокування доступу до несанкціонованих ресурсів, таких як соціальні мережі або розважальні вебсайти, наприклад, в межах корпоративної мережі.

Врешті-решт, незалежно від того, чи йдеться про намагання доступу до небажаних чи шкідливих ресурсів, процес перехоплення запитів дозволяє фіксувати підозрілу активність, що сприяє кращому контролю над мережею в цілому.

Іншими словами, DNS Sinkhole – це своєрідна “пастка”, куди потрапляє весь небажаний мережевий трафік.

Принцип роботи DNS Sinkhole

DNS Sinkhole розташовується на DNS-сервері, де обробляються DNS-запити від вашої системи (або мережі комп’ютерів).

DNS-сервер відповідає за перенаправлення вас до потрібного ресурсу в Інтернеті.

Коротке нагадування: DNS-сервер перетворює доменні імена на відповідні IP-адреси, що дозволяє завантажити необхідний нам ресурс. Якщо ви вперше чуєте про це, радимо ознайомитись з тим, як працює DNS.

Отже, DNS Sinkhole налаштовується на DNS-сервері для перехоплення запитів та перенаправлення шкідливого трафіку на спеціально визначену IP-адресу, забезпечуючи таким чином безпеку. DNS Sinkhole містить список відомих шкідливих веб-сайтів та IP-адрес. Цей список може створюватися вручну або надаватися сторонніми службами безпеки для кращого захисту.

Наприклад, якщо сайт xyz.com намагається з’єднатися з IP-адресою 192.158.1.XX, яка є відомою як шкідлива, то цей запит буде перехоплено, а вас перенаправлено на спеціальну IP-адресу (так звану “пастку”), де відобразиться попередження та ваше з’єднання буде заблоковано.

Якщо ж на DNS-сервері не налаштовано Sinkhole, користувач отримає доступ до шкідливої веб-сторінки, що може призвести до зараження комп’ютера і поставити під загрозу всю мережу.

Таким чином, DNS Sinkhole захищає користувачів та мережу від можливих загроз.

Як налаштувати DNS Sinkhole

Ви можете налаштувати DNS Sinkhole на персональному комп’ютері, робочому комп’ютері або у вашому мережевому екрані (firewall).

Процес налаштування Sinkhole через мережевий екран може відрізнятися залежно від того, яким саме сервісом ви користуєтесь.

Наприклад, якщо ви використовуєте мережевий екран Palo Alto Networks, вам знадобиться вивчити їхню офіційну документацію для того, щоб додати IP-адресу для створення Sinkhole. Зауважте, що спочатку необхідно переконатися, що ваш брандмауер підтримує функціонал DNS Sinkhole.

Якщо ж ви хочете налаштувати DNS Sinkhole на своєму комп’ютері, виконайте наступні кроки:

- Запишіть IP-адресу Sinkhole від свого DNS-провайдера або створіть власний Sinkhole, запустивши DNS-сервер як сервер перенаправлення на окремій машині Linux.

- Якщо ви створюєте власний Sinkhole, ви можете скористатись відкритим або платним списком відомих шкідливих доменів та додати їх до свого списку блокування.

- Отримавши IP-адресу Sinkhole, додайте її до конфігурації DNS-сервера та перевірте її роботу, спробувавши зайти на відомий шкідливий веб-сайт.

Деталі процесу налаштування DNS Sinkhole залежатимуть від обраного вами типу Sinkhole.

Давайте розглянемо основні типи DNS Sinkhole, з яких ви можете обирати.

Типи DNS Sinkhole

Існує три основних типи DNS Sinkhole:

- Створити власний Sinkhole з нуля, виділивши окремий комп’ютер як сервер перенаправлення.

- Активувати функцію DNS Sinkhole через ваш брандмауер.

- Використовувати хмарну DNS-службу, яка підтримує функцію DNS Sinkhole.

Перший тип, а саме створення власного Sinkhole, вимагає технічних знань та значних зусиль для налаштування.

Хоча це дозволяє вам налаштовувати та керувати всім процесом, його обслуговування може бути досить складним. Ви не отримуєте ніякої підтримки, а список заблокованих доменів потрібно регулярно оновлювати самостійно.

Варто обирати цей варіант лише тоді, коли у вас є достатній досвід та час для цього.

Другий тип DNS Sinkhole легко налаштувати за допомогою параметрів вашого брандмауера. Існує безліч брандмауерів для захисту мережі, тому вам потрібно вибрати один та перевірити, чи підтримує він функціонал DNS Sinkhole.

Якщо брандмауер підтримує цю функцію, вам просто потрібно перейти до налаштувань та налаштувати все згідно з офіційними інструкціями.

Останній тип DNS Sinkhole – найпростіший та найзручніший варіант. DNS-сервером керує постачальник послуг, а вам потрібно лише слідувати інструкціям для інтеграції Sinkhole у вашу мережу.

У цьому випадку вам не потрібно нічого налаштовувати у вашій мережі.

Прикладом такої служби є Amazon Route 53, яка є однією з ключових пропозицій AWS.

Найкращі практики розгортання DNS Sinkhole

Як системний адміністратор або адміністратор мережі, ви повинні розгорнути DNS Sinkhole так, щоб забезпечити його максимальну ефективність. Ось деякі поради:

- Використовуйте динамічно оновлюваний список шкідливих доменів.

- Переконайтеся, що весь шкідливий трафік перенаправляється на IP-адресу Sinkhole.

- Використовуйте аналізатор журналів для перевірки заблокованої мережевої активності для своєчасного виявлення проблем у мережі.

- Sinkhole має бути розгорнутий ізольовано від мережі (та безпечно), щоб зловмисники не могли його виявити або взяти під контроль.

Переваги використання DNS Sinkhole

Використання DNS Sinkhole має ряд переваг, зокрема:

- Покращення моніторингу мережі за рахунок виявлення підозрілих з’єднань та їх подальшого аналізу.

- Отримання інформації про те, які системи чи користувачі потрапляють на шкідливий трафік.

- Можливість блокування доступу до несанкціонованих веб-сайтів (аналогічно DNS-фільтру).

- Зменшення ймовірності зараження шкідливим програмним забезпеченням через завантаження або веб-сервіси.

Підсумок

DNS Sinkhole – це проста реалізація з великими перевагами. Його можна інтегрувати різними способами, і він може бути розгорнутий як для особистого, так і для комерційного використання.

Хоча Sinkhole блокує шкідливий трафік, він не здатний видалити шкідливе програмне забезпечення з вашого комп’ютера. Також важливо зазначити, що DNS Sinkhole здатний блокувати лише певні відомі шкідливі запити та не є повноцінною заміною хмарного брандмауера.

Відповідно до розміру та потреб вашого бізнесу, вам слід поєднувати використання брандмауерів, захисту кінцевих точок та інших інструментів, таких як DNS Sinkhole, для досягнення максимального рівня безпеки.